在上一篇关于身份感知 SASE的博客中,我讨论了零信任、SASE 的作用以及身份在访问控制中的重要性。 另一篇关于SASE 代理的博客解释了 SASE 解决方案如何通过身份提供商(IdP)验证用户身份后获取用户身份。 总之,SASE 解决方案的前向代理部分通过 Kerberos、NTLM、Digest 和 Basic 身份验证方法对用户进行身份验证。 同时,专属门户通过 Kerberos 或 OIDC 对用户进行身份验证。 SASE 解决方案的反向代理部分通常使用 Kerberos 或 OIDC 来验证用户身份。 SASE 的 VPN 网关还通过企业认证数据库对用户进行认证。 SASE 解决方案希望以JWT(JSON 网络令牌)格式提供用户信息,如验证用户凭据的身份提供商、用户的电子邮件地址、用户所属的组和角色等。 SASE 解决方案使用这些信息(在 JWT 术语中称为权利要求)来执行特定身份的访问控制。

在上一篇关于身份感知 SASE的博客中,我讨论了零信任、SASE 的作用以及身份在访问控制中的重要性。 另一篇关于SASE 代理的博客解释了 SASE 解决方案如何通过身份提供商(IdP)验证用户身份后获取用户身份。 总之,SASE 解决方案的前向代理部分通过 Kerberos、NTLM、Digest 和 Basic 身份验证方法对用户进行身份验证。 同时,专属门户通过 Kerberos 或 OIDC 对用户进行身份验证。 SASE 解决方案的反向代理部分通常使用 Kerberos 或 OIDC 来验证用户身份。 SASE 的 VPN 网关还通过企业认证数据库对用户进行认证。 SASE 解决方案希望以JWT(JSON 网络令牌)格式提供用户信息,如验证用户凭据的身份提供商、用户的电子邮件地址、用户所属的组和角色等。 SASE 解决方案使用这些信息(在 JWT 术语中称为权利要求)来执行特定身份的访问控制。

身份中介

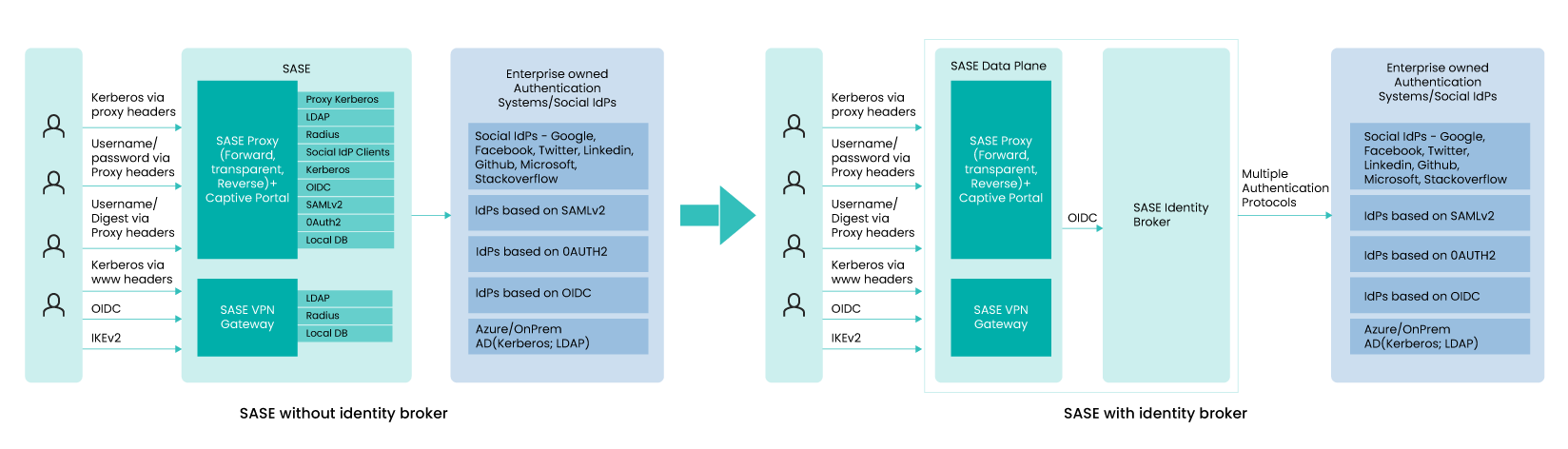

身份代理是一种服务,它充当中间人,促进 SASE 解决方案与各种身份提供商(IdPs)对终端用户进行身份验证。 并非所有 IdP 都实施所有身份验证协议;有些可能只实施 OIDC、OAuth2 或 SAMLv2。 由于 SASE 解决方案旨在与多个 IdP 协同工作,因此需要支持不同的身份验证协议,从而增加了其复杂性。 身份代理作为可信的中介服务,可使 SASE 解决方案在后端使用单一的身份验证协议,并让身份代理通过身份验证机支持的身份验证协议将身份验证过程代理给身份验证机。 下图描述了有无身份代理的 SASE 解决方案。  图片左侧显示的是没有身份代理的 SASE:用户浏览器/应用程序使用 Kerberos、NTLM、用户名/密码、用户名/数字密码向 SASE 转发代理进行身份验证。 SASE 需要验证用户凭证。 它使用多个后台功能模块与各种 IdP/认证系统进行对话。 就 Kerberos 而言,服务票据在 SASE 数据平面内进行本地验证,然后通过 LDAP 或 SCIM 从 AD 等认证系统获取用户信息。 对于用户名/密码,LDAP 后端也用于验证用户凭证。 SASE 反向代理和捕获门户通过 OIDC(Open ID Connect)或 SAMLv2 对用户进行身份验证。 如果后端 IdP 也基于 OIDC 或 SAMLv2,则会将用户重定向到 IdP。 在基于 LDAP 的系统中,SASE 将充当 IdP,使用 LDAP 到 AD 验证用户凭据,并获取用户装饰以创建 JWT 形式的身份令牌。 VPN 网关是另一个用于远程访问的模块。 作为 IKEv2 隧道建立的一部分,VPN 网关会对用户进行身份验证。 通过本地数据库、RADIUS 服务器或 LDAP 服务器验证用户凭证。 如您所见,需要多个数据平面组件来支持不同的协议,以便与各种用户浏览器和本地应用程序配合使用。 此外,他们不仅需要处理不同租户的多个 IdP,还需要处理租户环境中的多个 IdP 需求。 图片右侧显示的是内置身份代理的 SASE:有了身份代理,SASE 数据平面得到极大简化。 SASE 数据平面只需与一个面向代理的身份验证协议协同工作。 在上图中,OIDC 是 SASE 数据平面唯一需要支持的协议。 代理可以协调/加速与多个 IdP 的身份验证会话。 身份代理还将根据 SAMLv2 安全令牌中的用户信息、上游 IdP 服务器中的 JWT 或本地数据库中的用户信息或通过 LDAP 访问的用户信息创建 JWT。 也就是说,为 SASE 设计的身份代理在所有情况下都应提供 JWT–无论用户是通过代理标头使用 Kerberos、通过 WWW 标头使用 Kerberos、使用 OIDC、使用 IKEv2 进行身份验证,也无论 IdP 是基于 OIDC、SAMLv2 还是 LDAP。 从 SASE 身份代理中分解出 SASE 数据平面有多种优势。 下面列出了一些优点。

图片左侧显示的是没有身份代理的 SASE:用户浏览器/应用程序使用 Kerberos、NTLM、用户名/密码、用户名/数字密码向 SASE 转发代理进行身份验证。 SASE 需要验证用户凭证。 它使用多个后台功能模块与各种 IdP/认证系统进行对话。 就 Kerberos 而言,服务票据在 SASE 数据平面内进行本地验证,然后通过 LDAP 或 SCIM 从 AD 等认证系统获取用户信息。 对于用户名/密码,LDAP 后端也用于验证用户凭证。 SASE 反向代理和捕获门户通过 OIDC(Open ID Connect)或 SAMLv2 对用户进行身份验证。 如果后端 IdP 也基于 OIDC 或 SAMLv2,则会将用户重定向到 IdP。 在基于 LDAP 的系统中,SASE 将充当 IdP,使用 LDAP 到 AD 验证用户凭据,并获取用户装饰以创建 JWT 形式的身份令牌。 VPN 网关是另一个用于远程访问的模块。 作为 IKEv2 隧道建立的一部分,VPN 网关会对用户进行身份验证。 通过本地数据库、RADIUS 服务器或 LDAP 服务器验证用户凭证。 如您所见,需要多个数据平面组件来支持不同的协议,以便与各种用户浏览器和本地应用程序配合使用。 此外,他们不仅需要处理不同租户的多个 IdP,还需要处理租户环境中的多个 IdP 需求。 图片右侧显示的是内置身份代理的 SASE:有了身份代理,SASE 数据平面得到极大简化。 SASE 数据平面只需与一个面向代理的身份验证协议协同工作。 在上图中,OIDC 是 SASE 数据平面唯一需要支持的协议。 代理可以协调/加速与多个 IdP 的身份验证会话。 身份代理还将根据 SAMLv2 安全令牌中的用户信息、上游 IdP 服务器中的 JWT 或本地数据库中的用户信息或通过 LDAP 访问的用户信息创建 JWT。 也就是说,为 SASE 设计的身份代理在所有情况下都应提供 JWT–无论用户是通过代理标头使用 Kerberos、通过 WWW 标头使用 Kerberos、使用 OIDC、使用 IKEv2 进行身份验证,也无论 IdP 是基于 OIDC、SAMLv2 还是 LDAP。 从 SASE 身份代理中分解出 SASE 数据平面有多种优势。 下面列出了一些优点。

- 模块化使整个解决方案不那么复杂,不那么容易出错,因而更加稳健。

- 在保密计算环境中,Secure:Identity 代理可与 SASE 数据平面分开实例化,以确保用于与 IdP 通信的密钥/密码/凭证即使在使用中也受到保护。

- 可扩展性:在不影响 SASE 数据平面的情况下,可支持具有更新认证协议的新 IdP。

- 整合:身份代理解决方案也越来越多地被考虑用于其他应用。 企业可在其应用程序中使用 SASE 解决方案附带的身份代理,而不是使用单独的身份代理服务/解决方案。

SASE 特有功能

身份代理功能在阻止直接访问 SaaS/云服务方面确实可以发挥重要作用,它可以执行策略检查,并确保只有经过身份验证、具有适当访问控制的用户才能访问这些资源。 此外,传统身份代理可能无法很好地支持代理 Kerberos,而代理 Kerberos 对 SASE 身份验证至关重要。 因此,身份代理必须支持代理 Kerberos 和其他 SASE 要求,以便与 SASE 解决方案有效集成。 通过提供这些增强功能,身份代理机构可以为企业提高 SASE 解决方案的安全性和易用性。

- 确保始终对 SaaS 和云服务进行基于身份的访问控制:企业越来越多地使用 SaaS 和云基础设施服务,这些服务可以从任何地方访问。 这是一个很大的优势,但也是许多企业担心的安全问题。 企业希望限制特定员工访问 SaaS/云服务中的数据,而 SASE 则有望确保这一点。 不过,这只有在用户通过 SASE 数据平面访问 SaaS/云服务时才有可能实现。 如果流量绕过 SASE 数据平面直接进入 SaaS/云服务,预计访问将被拒绝。 身份代理可以帮助阻止这些访问。 通过配置 SaaS/云服务以使用 SASE 身份代理,任何新的用户身份验证会话都会首先登陆 SASE 身份代理。 SASE 身份代理可通过策略检查阻止用户直接访问服务。

- 支持 Kerberos 授予:对于许多用例,隐式授权授予类型和密码授予类型就足够了。 不过,这两种授权类型还不足以支持 Kerberos 身份验证。 SASE 数据平面通过代理报头或用户(如浏览器)的 WWW 报头收到 Kerberos 服务票据后,应验证服务票据并从认证数据库中获取相应的用户信息。 由于身份代理用于验证凭证,因此需要增强 OIDC 协议的实现,以支持从 SASE 数据平面向身份代理发送服务票据,并在凭证通过验证后获取 JWT。

最后的想法

在全面的 SASE(安全接入服务边缘)解决方案中,身份代理确实可以发挥关键作用。 通过将身份代理集成到SASE 架构中,企业可以简化身份和访问管理(IAM)解决方案与 SASE 基础设施的集成。 这可以使用户的身份验证和访问控制流程更加简化和安全。 此外,通过执行零信任安全原则,身份代理可帮助确保只有授权用户才能访问 SASE 环境中的资源。 这有助于降低数据泄露和其他安全事故的风险。 虽然行业分析师目前可能不会在 SASE 的背景下讨论身份代理问题,但随着企业不断寻找提高 IT 环境安全性和效率的方法,这种情况可能会发生变化。

-

CTO Insights 博客

Aryaka CTO Insights博客系列提供有关网络、安全和SASE主题的思想领导。

有关Aryaka产品规格,请参阅Aryaka数据表。