Os dados se tornaram o recurso mais valioso para as empresas.

Os dados se tornaram o recurso mais valioso para as empresas.

Não é de se admirar que existam muitos agentes mal-intencionados tentando atrapalhar os negócios das empresas roubando e corrompendo os dados.

A segurança de dados tem tudo a ver com a proteção dos dados contra usuários não autorizados, corrupção de dados com intenção maliciosa e roubo de dados.

O senhor pode se perguntar por que muitas empresas de segurança falam sobre a proteção de aplicativos, redes e endpoints, mas menos sobre dados.

O motivo é que existe uma forte relação entre dados e aplicativos e sistemas.

A menos que os aplicativos e sistemas estejam protegidos contra agentes mal-intencionados, a segurança dos dados não será possível.

A frase “Os dados são o novo petróleo” explica a relação entre aplicativos e dados.

Os dados, assim como o petróleo em sua forma bruta, não são úteis a menos que sejam refinados para consumo.

Os aplicativos trabalham com dados e os apresentam aos usuários de forma fácil de consumir.

Papel da SASE na segurança de dados

Leia o blog Decifrando o SASE para obter uma visão geral do SASE.

O SASE desempenha um papel importante na proteção dos aplicativos neste mundo de força de trabalho distribuída e implementações distribuídas na nuvem local, na nuvem pública e nas bordas públicas.

As seções a seguir apresentam algumas das principais preocupações de segurança e como o SASE as aborda.

As empresas desenvolvem ou implementam muitos aplicativos para diversas finalidades comerciais.

Nem todos os aplicativos podem exigir o acesso a todos os dados da empresa.

E todos os usuários dos aplicativos não precisam acessar todos os dados dos aplicativos.

Por isso, o “Least Privilege Access” e os “Identity based Access Controls” são a chave para a segurança dos dados.

Os aplicativos não são mais simples.

Os desenvolvedores usam muitos componentes de software – criados internamente, comprados e de código aberto – tornando o software complexo e mais vulnerável.

Os invasores tendem a aproveitar a base de conhecimento sobre ameaças e tentam explorar as vulnerabilidades para obter acesso aos aplicativos e, em seguida, aos dados.

Portanto, a proteção contra ameaças de explorações é importante para a segurança dos dados.

A administração de aplicativos e sistemas é mais crítica, pois os administradores de aplicativos tendem a ter privilégios mais altos.

Qualquer roubo de credenciais de contas de administrador pode causar estragos nas empresas.

Algumas técnicas de segurança, como a adoção de um segundo nível de MFA, a restrição do acesso de usuários de locais inseguros/desconhecidos e a restrição de usuários que apresentam padrões de comportamento anormais, são necessárias para aumentar a proteção dos dados.

As empresas implementam aplicativos em vários locais para oferecer uma experiência de usuário de baixa latência à força de trabalho distribuída e para garantir que os aplicativos possam suportar uma carga maior ou anormal.

Com os aplicativos distribuídos, os dados também são distribuídos.

Devido a isso, espera-se que a segurança também seja distribuída para atender ao aumento da demanda e aos ataques DDoS aos aplicativos.

A plataforma ZTNA (Zero Trust Network Access) e o NGFW (Next Generation Firewall) da SASE atendem às preocupações de segurança acima.

Devido a isso, a SASE está se tornando um dos principais elementos de segurança cibernética, abordando a segurança dos dados por meio da proteção de aplicativos e da habilitação de controles de acesso e autorização baseados em identidade.

Alguém pode se perguntar se o ZTNA e o NGFW são suficientes para proteger os aplicativos e, consequentemente, os dados.

Com a transformação da nuvem, aproveitando as nuvens públicas e as bordas públicas para aplicativos corporativos, há mais superfícies de ataque.

A segurança dos dados exige a correção dessas superfícies de ataque.

É aí que o CNAPP entra em cena.

Aumento da superfície de ataque com a transformação da nuvem

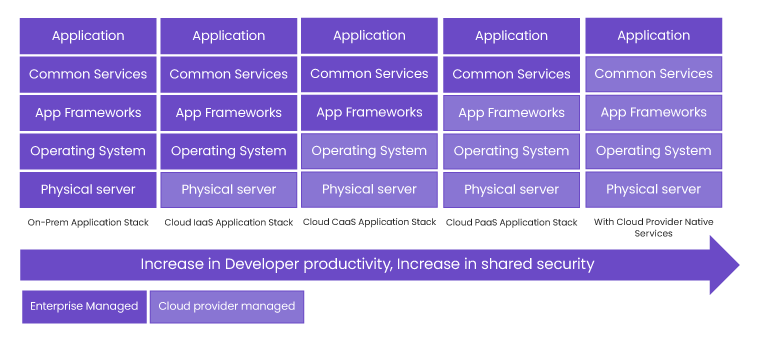

A transformação em nuvem de aplicativos mais simples reduz as respostas das empresas, uma vez que a segurança do software de infraestrutura comum é cuidada pelos provedores de nuvem.

A partir desse quadro, os desenvolvedores de aplicativos estão se concentrando cada vez mais na lógica comercial e deixando a responsabilidade dos componentes de software mundanos para os provedores de nuvem.

É verdade que os desenvolvedores só precisam se concentrar na lógica do aplicativo e deixar a manutenção e a correção de segurança de sistemas operacionais, estruturas, serviços comuns, como bancos de dados, armazenamento de arquivos, gerenciamento de chaves, autenticação, sistemas de autorização e sistemas de observabilidade para os provedores de nuvem, reduzindo assim as responsabilidades de segurança limitadas aos aplicativos.  É cada vez mais necessário que os aplicativos sejam implantados em vários locais, não apenas em regiões de um provedor de nuvem, mas também em vários provedores de nuvem e provedores de borda para oferecer a melhor experiência ao usuário.

É cada vez mais necessário que os aplicativos sejam implantados em vários locais, não apenas em regiões de um provedor de nuvem, mas também em vários provedores de nuvem e provedores de borda para oferecer a melhor experiência ao usuário.

Além disso, os aplicativos são cada vez mais implantados em Edges com base na demanda.

Ou seja, os aplicativos são implantados somente quando há clientes nas proximidades que precisam de serviços de aplicativos.

A implantação de um aplicativo complexo completo em todos os Edges não é garantida por motivos de custo.

Bem-vindo à arquitetura de microsserviços.

Os desenvolvedores de aplicativos estão adotando a arquitetura de microsserviços não apenas para aumentar a produtividade, mas também para permitir a implementação parcial de aplicativos nos Edges e manter o restante nas nuvens.

A imagem a seguir (simplificada para fins de brevidade) mostra a implementação de aplicativos baseada em microsserviços.

Nesse exemplo de aplicativo arbitrário, os microsserviços 1 e 2 do aplicativo são implementados nos Edges para proporcionar uma experiência de baixa latência e os microsserviços 3 e 4 são implementados nas nuvens para outras operações do aplicativo.

Há 5 pontos de superfície de ataque mostrados na imagem.

- Comunicação entre clientes finais e microsserviço de frontend 1 e comunicação entre microsserviços em Edges e Cloud

- Comunicação entre microsserviços em locais de borda ou locais de nuvem.

- Comunicação entre os microsserviços de aplicativos e os serviços do provedor de nuvem/edge

- Comunicação com os serviços do provedor de fora para dentro dos serviços do provedor.

- Componentes internos de software dos microsserviços

Espera-se que qualquer segurança abrangente trate de todas as superfícies de ataque.

Espera-se que qualquer segurança abrangente trate de todas as superfícies de ataque.

As superfícies de ataque (1) podem ser tratadas pelo SASE, ZTNA e NGFW.

Todas as outras superfícies de ataque vieram à tona devido à computação distribuída, à arquitetura de microsserviços e aos aplicativos que usam serviços de provedores de nuvem.

Como isso se deve principalmente à transformação da nuvem/da borda, o Gartner definiu uma nova categoria chamada modelo CNAPP para abordar esses desafios de segurança.

CNAPP (Cloud Native Application Protection Platform) para lidar com o aumento da superfície de ataque

O CNAPP é um modelo/tecnologia de segurança nativo da nuvem que combina o Cloud Security Posture Management (CSPM), o Cloud Service Network Security (CSNS) e o Cloud Workload Protection Platform (CWPP) em uma única plataforma.

Ao combinar várias ferramentas de segurança na nuvem em uma única plataforma, o CNAPP oferece benefícios como visibilidade abrangente em todo o ciclo de vida do aplicativo – fases de criação, implantação e tempo de execução – e controles abrangentes em várias tecnologias.

Assim como outros termos cunhados pelo Gartner, espera-se que o termo CNAPP também forneça um entendimento comum dos recursos da função/plataforma de segurança entre fornecedores e consumidores.

Vamos verificar o que constitui o CNAPP e, em seguida, mapear os pontos de superfície de ataque para esses componentes. Gerenciamento da postura de segurança na nuvem (CSPM): O recurso de CSPM oferece às empresas a visibilidade de todos os recursos/serviços em nuvem que os aplicativos corporativos usam de vários provedores de nuvem.

O CSPM também mapeia os serviços em nuvem e os aplicativos que os utilizam.

O maior benefício dos CSPMs é a varredura de configuração para detectar qualquer configuração incorreta.

Como os serviços do provedor de nuvem são muito genéricos, sua segurança é tão boa quanto sua configuração.

É importante entender que os serviços do provedor de nuvem são multilocatários e seu acesso não pode ser controlado pelas empresas.

Se estiverem mal configurados, os invasores poderão acessar esses serviços e roubar e corromper os dados.

Por exemplo, se um serviço de banco de dados for configurado para permitir o acesso de qualquer pessoa por engano, ele pode revelar os dados corporativos armazenados pelos aplicativos no serviço de banco de dados.

Os CSPMs também realizam verificações de conformidade nos dados dos serviços em nuvem e fornecem visibilidade das violações de conformidade para as empresas. Os CSPMs abordam a superfície de ataque (4) listada na figura acima. Segurança da rede de serviços em nuvem (CSNS): O CSNS oferece segurança no nível da rede entre os microsserviços dos aplicativos, bem como a segurança da rede entre os microsserviços e os serviços em nuvem.

Sua funcionalidade é semelhante à do SASE/ZTNA.

Sua funcionalidade inclui NGFW, WAF, controle de acesso baseado em identidade, WAF, proteção de API, prevenção de DoS/DDoS.

O CSNS difere em seu dinamismo da segurança de rede tradicional.

Devido às cargas de trabalho dinâmicas, o ciclo de vida da segurança do CSNS precisa estar alinhado com o ciclo de vida dos aplicativos. O CSNS aborda a superfície de ataque (2) e (3) na imagem acima. Essencialmente, o CSNS oferece segurança de rede para o tráfego E-W. Cloud Workload Protection Platform (CWPP): A função da CWPP verifica predominantemente a existência de

- Vulnerabilidades nas imagens de carga de trabalho (VM, Container, Serverless) analisando as imagens, obtendo o inventário de software, as versões do inventário e verificando os bancos de dados de inteligência contra ameaças para entender quaisquer vulnerabilidades conhecidas no inventário de software.

- Detecção de malware e detecção de software indesejado nas imagens para garantir que nenhum malware fosse introduzido em sua cadeia de suprimentos.

- Explorações em tempo de execução por meio da tecnologia Host Intrusion Prevention.

- Proteção da memória em tempo de execução usando tecnologias de proteção segura, como a Intel SGx.

- Proteção da carga de trabalho em tempo de execução via RASP (Runtime Application Self Protection)

O CWPP aborda a superfície de ataque (5) listada na imagem acima.

Com a popularidade do Kubernetes para aplicativos, as tecnologias acima são fornecidas para funcionar no Kubernetes.

O KSPM (Kubernetes Security Posture Management) é semelhante ao CSPM, mas ajustado para o Kubernetes.

Pode ser uma questão de tempo, veremos termos como KWPP (Kubernetes Workload Protection Platform) e KSNS (Kubernetes Network Security Service).

CSNS e SASE

A funcionalidade do CSNS se parece muito com o ZTNA e o NGFW.

Isso ocorre porque ambos são tecnologias de segurança de rede.

As empresas gostam de ver uma tecnologia uniforme para o tráfego N-S (Norte-Sul) e E-W (Leste-Oeste).

Por isso, acredita-se que as funções de CSNS seriam fornecidas pelos provedores de SASE.

Espera-se que a SASE universal aborde todas as superfícies de ataque relacionadas à rede, sejam elas WAN, redes Kubernetes, redes Kubernetes com service mesh, redes VPC, redes Edge etc.

Essa parece ser a tendência e é aceita, pois muitos provedores de CNAPP não falam mais muito sobre CSNS.

Arquitetura de malha de segurança cibernética (CSMA)

Um dos maiores desafios que as empresas enfrentam são os silos de segurança.

As empresas estão acostumadas a implementar várias funções de segurança de diversos fornecedores para atender aos requisitos de segurança no local, segurança de endpoint, segurança de rede e segurança na nuvem.

Cada função de segurança vem com seu gerenciamento de políticas, observabilidade e plano de dados.

Como resultado, o gerenciamento e a visibilidade se tornam complexos, levando a erros de configuração de segurança e, portanto, a detecções e respostas a incidentes de segurança perdidas ou atrasadas.

O Gartner criou o termo CSMA como parte de sua liderança em segurança.

A Gartner reconheceu que as empresas precisariam optar por várias funções de segurança de diversos fornecedores de segurança.

O conceito CSMA está tentando atender às necessidades das empresas que exigem um único painel de controle para o gerenciamento e a observabilidade das políticas.

O Gartner definiu alguns princípios a serem seguidos pelos fornecedores de segurança para permitir a composição de várias funções de segurança.

O princípio predominante é a exposição da API pelos fornecedores de segurança, além das interfaces CLI e Portal.

A abordagem que prioriza a API permite que as empresas ou os provedores de segurança gerenciados tenham um único painel consolidado para gerenciamento de políticas e análise de segurança.

O Gartner também aponta a necessidade de um “tecido de identidade” com identidade descentralizada dos usuários.

Atualmente, as empresas mantêm o banco de dados de credenciais usando tecnologias como AD, LDAP, SAML IdPs e OIDC IdPs etc.

Embora não haja problema em ter um banco de dados de identidades de funcionários, manter um banco de dados de ID para usuários públicos é um desafio em termos de privacidade e segurança.

Transferir o banco de dados de identidade e as verificações de identidade para provedores de identidade distribuídos é vantajoso tanto para as empresas quanto para os usuários finais. A ADI Association e a W3C estão trabalhando em uma estrutura e especificações comuns para criar uma estrutura de identidade descentralizada.

Embora o CSMA não trate diretamente da segurança real, essa arquitetura/conceito minimiza os erros de configuração de segurança e oferece visibilidade E2E para detecção e resposta mais rápidas a incidentes.

O SASE e o CNAPP estão na direção certa para a realização do CSMA.

O SASE consolida todas as funções de segurança de rede e funções de rede, fornecendo um painel de controle único para o gerenciamento e a observabilidade da política de segurança de rede.

O CNAPP consolida todas as funções de segurança em nuvem sob um único guarda-chuva.

O CSMA é uma consolidação de nível superior que abrange o SASE, o CNAPP, a segurança de endpoint, a identidade e outras tecnologias de segurança cibernética.

Resumo

A segurança dos dados requer muitas tecnologias, como criptografia de dados, governança de dados, mascaramento de dados e segurança cibernética.

A SASE é parte integrante da segurança cibernética.

A transformação da nuvem e da borda, juntamente com arquiteturas de aplicativos mais recentes, como a arquitetura de microsserviços, expõe pontos de superfície de ataque adicionais.

O CNAPP, juntamente com o Universal SASE, aborda os desafios de segurança associados às novas superfícies de ataque.

-

Blog CTO Insights

A série de blogs Aryaka CTO Insights oferece liderança de pensamento para tópicos de rede, segurança e SASE.

Para obter as especificações dos produtos Aryaka, consulte as fichas técnicas da Aryaka.