O senhor já teve a oportunidade de dar uma olhada na mochila de um alpinista?

O senhor já teve a oportunidade de dar uma olhada na mochila de um alpinista?

O senhor encontrará toda uma gama de equipamentos que vão desde mosquetões e cabos rápidos, cordas, capacetes, arneses, ferramentas de porca, segurança e outros dispositivos de proteção.

Estamos falando de ferramentas que pesam entre 20 e 30 libras.

Agora, imagine escalar estradas montanhosas traiçoeiras com uma sacola cheia desses equipamentos.

Após dez minutos de uma escalada difícil, o senhor terá aquela sensação de queimação.

Com todo esse peso na mochila, são as suas pernas dizendo que você está queimando muitos fósforos muito cedo – e se não largar um pouco desse peso, vai pegar fogo antes de chegar ao topo.

Agora imagine uma subida vertical sem o incômodo de carregar a mochila da base até o topo.

Tudo o que o senhor tem é um tipo de ferramenta utilitária tipo canivete suíço com várias funções armazenadas em seu interior.

Diferentes ferramentas para diferentes cenários – tudo em uma única ferramenta conversível.

A ideia por trás da NFV e das funções de rede é um pouco semelhante.

NFV: a premissa fundamental

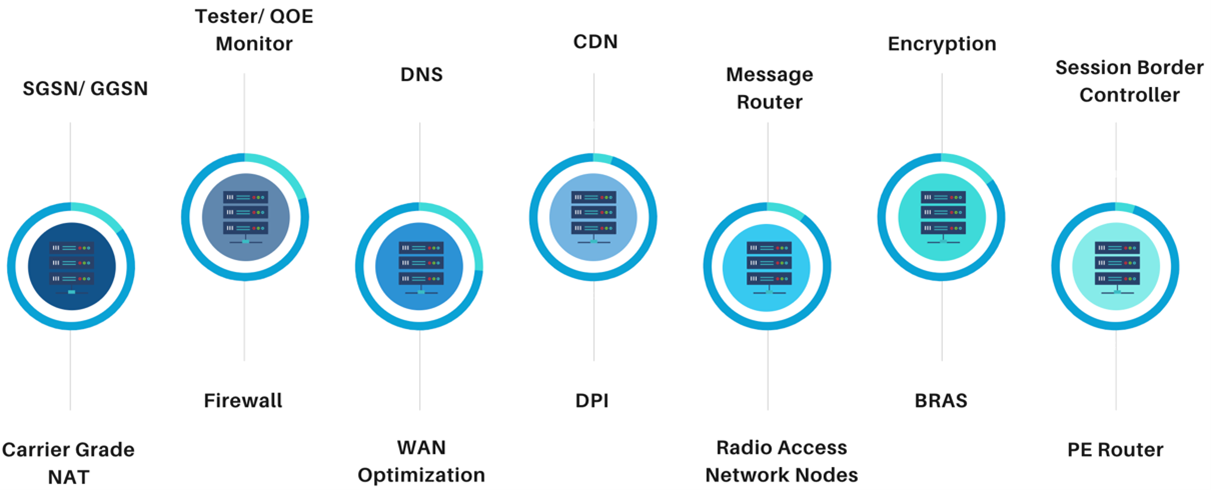

Como a mochila de um alpinista, a rede de um provedor de rede hospeda vários dispositivos de hardware proprietários.

Vários nós, componentes e links trabalham juntos para mover o tráfego entre a origem e o destino.  Como a maioria dessas funções de hardware é criada para um fim específico, o lançamento de um novo serviço de rede exige muita acomodação, planejamento e investimento de capital.

Como a maioria dessas funções de hardware é criada para um fim específico, o lançamento de um novo serviço de rede exige muita acomodação, planejamento e investimento de capital.

Não vou nem entrar no mérito das habilidades necessárias para projetar, integrar e operar esses aparelhos rígidos e complexos baseados em hardware.

Além disso, dada a natureza evolutiva do cenário digital, esses hardwares têm a vida útil de uma banana.

A maioria dos dispositivos de última geração no local fica obsoleta no momento em que a empresa decide ir para a nuvem.

Isso coloca os tomadores de decisão em uma situação difícil, pois impede a inclusão de novos serviços de rede centrados na receita por meio das economias de escala em um mundo cada vez mais centrado na rede.

A virtualização da função de rede (NFV) resolve esses problemas isolando o elemento de software do hardware de rede.

Como as funções de rede não são mais limitadas pelo equipamento físico subjacente, um único appliance pode ser usado para várias finalidades, dependendo do software que ele executa.

Basicamente, cada nó se comporta como um micro data center capaz de hospedar vários aplicativos.

NFV e VNF: o senhor consegue identificar a diferença?

O senhor fica confuso quando digo “estamos usando NFV para implementar o controle de caminho como VNFs em todo o domínio”?

Permita-me explicar se a resposta do senhor for “sim”.

A ideia da NFV é dissociar as funções de rede do hardware.

Ela se refere à estrutura operacional para orquestrar e automatizar os dispositivos de software de função de rede virtual (VNF) na infraestrutura virtualizada ou no hardware comercial de prateleira (COTS) e, em seguida, gerenciar os dispositivos de VNF durante seu ciclo de vida de ponta a ponta.

Os VNFs, por outro lado, são blocos de construção dentro da rede e lidam com funções de rede específicas, como firewalls, IDs e IPs de comutação e balanceamento de carga.

Pense nisso como a forma de software de dispositivos de rede, como firewalls, balanceadores de carga e roteadores, etc.

Os VNFs são implantados principalmente como máquinas virtuais (VMs).

Portanto, quando digo que o CSCF (Call Session Control Function) é um aplicativo definido pelo 3GPP que pode ser um VNF, isso significa que ele foi virtualizado e pode ser instalado em um servidor COTS comum.

NFV E SDN: Bacon & Eggs

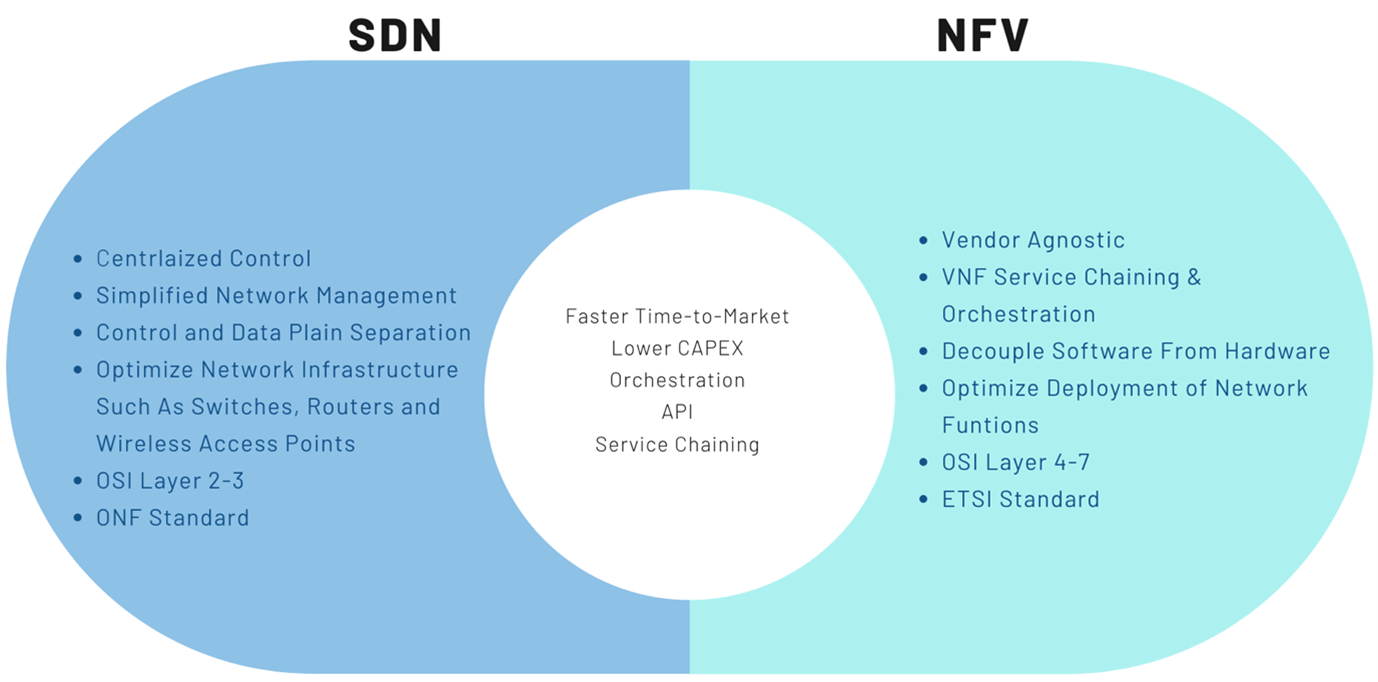

NFV e SDN são como bacon e ovos – complementares um ao outro, mas não interdependentes.

No entanto, eles são mais saborosos quando servidos juntos e proporcionam maior valor.

Embora a NFV possa ser implementada usando os processos existentes do data center, quando abordada usando o princípio da SDN de separar o plano de dados e o plano de controle, ela pode oferecer desempenho aprimorado, simplificar a compatibilidade com as implementações atuais e facilitar os procedimentos operacionais e de manutenção.

A NFV pode complementar a SDN fornecendo a infraestrutura para a execução do software SDN.

O fator de segurança

Até alguns anos atrás, a maioria dos aplicativos corporativos era hospedada em data centers.

As filiais e os usuários distribuídos formavam uma topologia de hub e spoke, executando uma quantidade mínima de dados em nuvem por meio de um local centralizado, ou seja, a sede, antes de enviá-los para a Internet pública.

Com funcionalidades como NFV e SDN, as empresas estão saindo dos data centers fixos para a nuvem.

Os guerreiros das estradas e os usuários que operam em casa estão acessando recursos em uma infinidade de dispositivos por meio de

uma variedade de redes seguras e não seguras.

Esse cenário de negócios em constante mudança exige uma estrutura e políticas de segurança melhores.

A melhor maneira de fornecer serviços de segurança dinâmicos, como detecção e prevenção de intrusões, controle de acesso, antimalware, prevenção de perda de dados, resposta dinâmica a ameaças e assim por diante, é implementar essas funções por meio de VNFs em uma estrutura de segurança NFV.

Como alternativa, o senhor pode empilhar caixas para cada uma dessas funcionalidades.

Por onde devo começar?

Quando se trata de segurança, a maioria das empresas de telecomunicações está alguns anos atrasada em relação ao modelo de rede em nuvem.

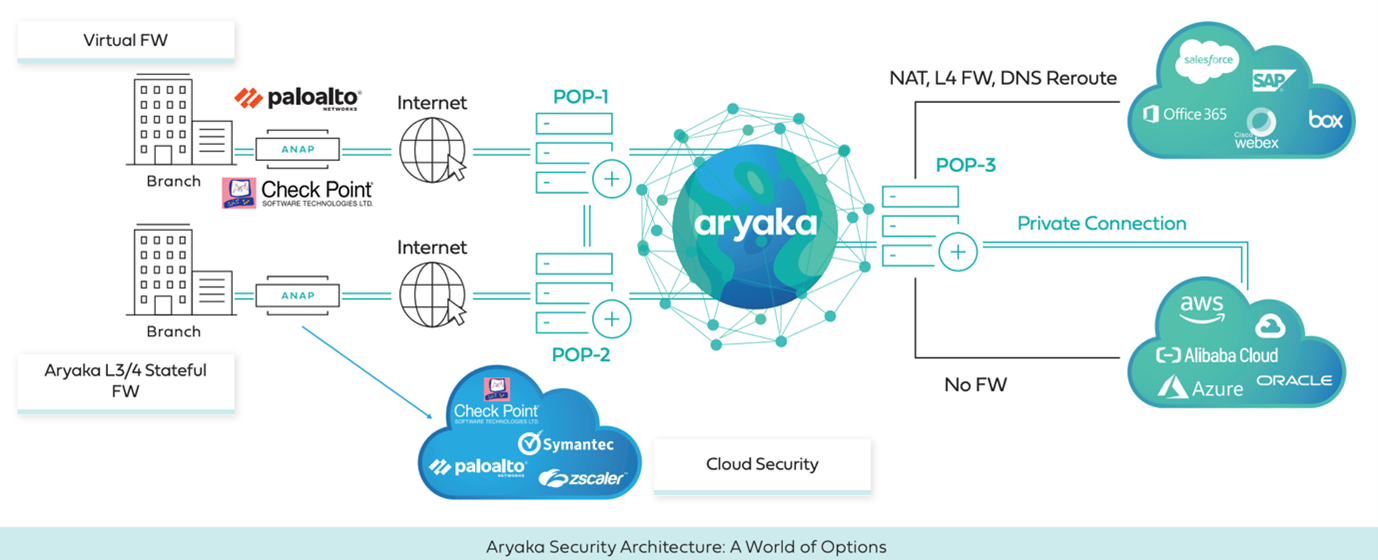

É nesse ponto que a Aryaka se destaca.

O Network Access Point (ANAP) da Aryaka, nosso CPE SD-WAN, integra um firewall de próxima geração (NGFW) que é executado como uma função de rede virtual (VNF) em nossos dispositivos de rede ANAP 2600 e ANAP 3000.

Os parceiros tecnológicos Check Point Software e Palo Alto GlobalProtect fornecem a funcionalidade NGFW com o CloudGuard Edge.  A solução combinada oferece uma solução convergente para filiais com os melhores recursos de rede e segurança avançada, configurados de forma otimizada por meio de políticas baseadas em intenção.

A solução combinada oferece uma solução convergente para filiais com os melhores recursos de rede e segurança avançada, configurados de forma otimizada por meio de políticas baseadas em intenção.

As empresas podem escolher entre os modelos de implementação que melhor atendam às suas necessidades: autogerenciado, se tiverem os recursos e a experiência necessários para configurar e manter o NGFW de forma otimizada, ou como serviço gerenciado, se preferirem terceirizar a configuração básica e o gerenciamento diário para os especialistas da Aryaka e quiserem apenas supervisionar as operações.

Mas o senhor não precisa acreditar em nossa palavra.

Leia como fazemos o que fazemos neste whitepaper que explica a arquitetura de segurança da Aryaka.

O senhor não tem certeza se é o momento certo para investir em uma nova tecnologia? Leia nosso whitepaper sobre o ROI da SD-WAN para entender por que o momento certo para dar esse salto foi ontem.

Cansado de ler? Fique à vontade para entrar em contato conosco para esclarecer qualquer dúvida que o senhor possa ter sobre SD-WAN, NFV, segurança e qualquer outra coisa relacionada à conectividade.