이전 신원 인식 SASE에 대한 블로그에서 제로 트러스트, SASE의 역할, 액세스 제어에서 신원의 중요성에 대해 설명한 바 있습니다. SASE 프록시에 대한 또 다른 블로그에서는 SASE 솔루션이 ID 공급업체(IdP)를 통해 사용자를 인증한 후 사용자의 신원을 얻는 방법에 대해 설명했습니다. 요약하자면, SASE 솔루션의 정방향 프록시 부분은 Kerberos, NTLM, 다이제스트 및 기본 인증 방법을 통해 사용자를 인증합니다. 한편, 캡티브 포털은 Kerberos 또는 OIDC를 통해 사용자를 인증합니다. SASE 솔루션의 역방향 프록시 부분은 일반적으로 Kerberos 또는 OIDC를 사용하여 사용자를 인증합니다. 또한 SASE의 VPN 게이트웨이는 엔터프라이즈 인증 데이터베이스로 사용자를 인증합니다. SASE 솔루션은 사용자 자격 증명을 검증한 ID 공급자, 사용자의 이메일 주소, 사용자가 속한 그룹 및 역할 등과 같은 사용자 정보를 JWT (JSON 웹 토큰) 형식으로 기대합니다. SASE 솔루션은 이 정보(JWT 용어로 클레임이라고 함)를 사용하여 ID별 액세스 제어를 시행합니다.

이전 신원 인식 SASE에 대한 블로그에서 제로 트러스트, SASE의 역할, 액세스 제어에서 신원의 중요성에 대해 설명한 바 있습니다. SASE 프록시에 대한 또 다른 블로그에서는 SASE 솔루션이 ID 공급업체(IdP)를 통해 사용자를 인증한 후 사용자의 신원을 얻는 방법에 대해 설명했습니다. 요약하자면, SASE 솔루션의 정방향 프록시 부분은 Kerberos, NTLM, 다이제스트 및 기본 인증 방법을 통해 사용자를 인증합니다. 한편, 캡티브 포털은 Kerberos 또는 OIDC를 통해 사용자를 인증합니다. SASE 솔루션의 역방향 프록시 부분은 일반적으로 Kerberos 또는 OIDC를 사용하여 사용자를 인증합니다. 또한 SASE의 VPN 게이트웨이는 엔터프라이즈 인증 데이터베이스로 사용자를 인증합니다. SASE 솔루션은 사용자 자격 증명을 검증한 ID 공급자, 사용자의 이메일 주소, 사용자가 속한 그룹 및 역할 등과 같은 사용자 정보를 JWT (JSON 웹 토큰) 형식으로 기대합니다. SASE 솔루션은 이 정보(JWT 용어로 클레임이라고 함)를 사용하여 ID별 액세스 제어를 시행합니다.

신원 브로커

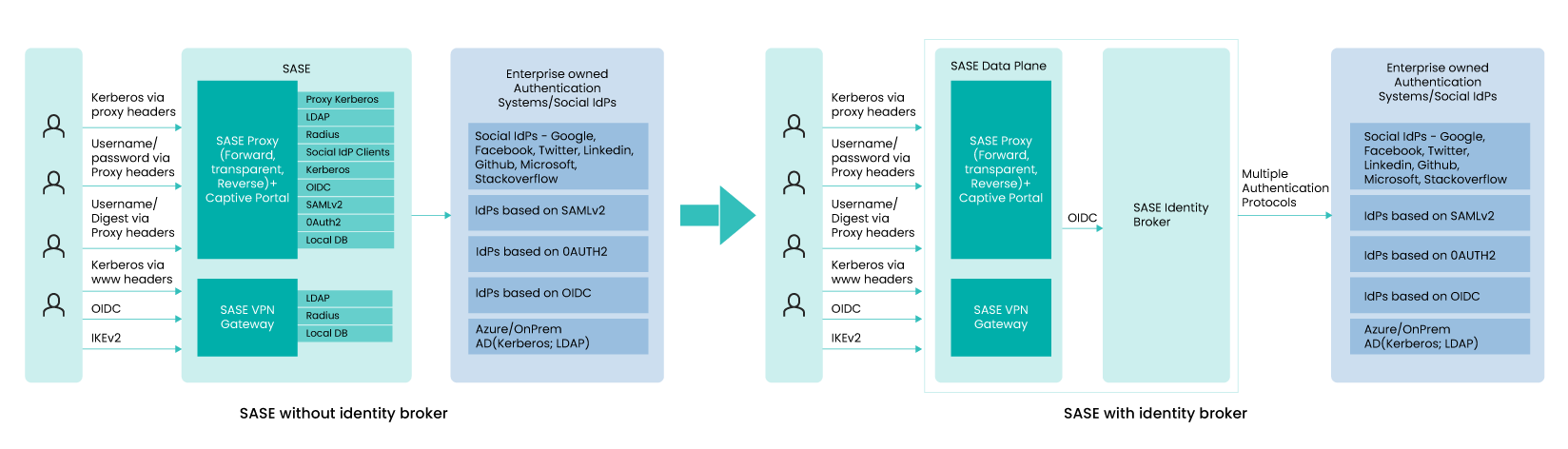

ID 브로커는 중개자 역할을 하는 서비스로, 다양한 ID 공급자(IdP)를 통해 SASE 솔루션이 최종 사용자를 쉽게 인증할 수 있도록 지원합니다. 모든 IdP가 모든 인증 프로토콜을 구현하는 것은 아니며, 일부는 OIDC, OAuth2 또는 SAMLv2만 구현할 수도 있습니다. SASE 솔루션은 여러 IdP와 함께 작동하도록 설계되었기 때문에 다양한 인증 프로토콜을 지원해야 하므로 복잡성이 증가합니다. 신원 브로커는 신뢰할 수 있는 중개 서비스로서 SASE 솔루션이 백엔드에서 단일 인증 프로토콜을 사용하도록 하고, 신원 브로커가 IdP가 지원하는 인증 프로토콜을 통해 인증 프로세스를 IdP에 프록시할 수 있도록 합니다. 다음 그림은 ID 브로커가 있는 경우와 없는 경우의 SASE 솔루션입니다.  그림의 왼쪽은 ID 브로커가 없는 SASE를 보여줍니다: 사용자 브라우저/앱은 Kerberos, NTLM, 사용자 이름/비밀번호, 사용자 이름/다이제스트-비밀번호를 사용하여 SASE 포워드 프록시에 인증합니다. SASE는 사용자 자격 증명을 확인해야 합니다. 여러 백엔드 기능 모듈을 사용하여 다양한 IdP/인증 시스템과 통신합니다. Kerberos의 경우 서비스 티켓은 SASE 데이터 플레인 내에서 로컬로 유효성을 검사한 다음 LDAP 또는 SCIM을 통해 AD와 같은 인증 시스템으로부터 사용자 장식을 받습니다. 사용자 이름/비밀번호의 경우, 사용자 자격 증명의 유효성을 검사하는 데에도 LDAP 백엔드가 사용됩니다. SASE 리버스 프록시 및 캡티브 포털은 OIDC(Open ID Connect) 또는 SAMLv2를 통해 사용자를 인증합니다. 백엔드 IdP도 OIDC 또는 SAMLv2 기반인 경우 사용자를 IdP로 리디렉션합니다. LDAP 기반 시스템의 경우, SASE는 IdP로 작동하고 사용자 자격 증명을 검증하기 위해 LDAP를 AD에 사용하고 사용자 데코레이션을 가져와 JWT 형식으로 ID 토큰을 생성할 것으로 예상됩니다. VPN 게이트웨이는 원격 액세스에 사용되는 또 다른 모듈입니다. IKEv2 터널 설정의 일부로 VPN 게이트웨이가 사용자를 인증합니다. 사용자 자격 증명은 로컬 DB, RADIUS 서버 또는 LDAP 서버로 유효성을 검사합니다. 보시다시피, 다양한 사용자 브라우저 및 기본 애플리케이션에서 작동하려면 여러 데이터 플레인 구성 요소가 서로 다른 프로토콜을 지원해야 합니다. 또한 다양한 테넌트뿐만 아니라 테넌트 환경 내에서 여러 IdP의 요구 사항을 처리해야 합니다. 사진 오른쪽은 ID 브로커가 내장된 SASE를 보여줍니다: ID 브로커를 사용하면 SASE 데이터 플레인이 크게 간소화됩니다. SASE 데이터 플레인은 브로커에 대해 하나의 인증 프로토콜만 사용하면 됩니다. 위 그림에서 OIDC는 SASE 데이터 플레인이 지원해야 하는 유일한 프로토콜입니다. 브로커는 여러 IdP와 인증 세션을 오케스트레이션/연합할 수 있습니다. 또한 ID 브로커는 SAMLv2 보안 토큰의 사용자 정보, 업스트림 IdP 서버에서 오는 JWT 또는 로컬 데이터베이스의 사용자 정보 또는 LDAP를 통해 액세스할 수 있는 사용자 정보에서 JWT를 생성할 것으로 예상됩니다. 즉, SASE용으로 설계된 ID 브로커는 사용자가 프록시 헤더를 통해 Kerberos를 사용하여 인증하든, WWW 헤더, OIDC, IKEv2를 통해 인증하든, IdP가 OIDC, SAMLv2 또는 LDAP 기반이든 모든 경우에 JWT를 제공할 수 있어야 합니다. SASE ID 브로커에서 SASE 데이터 플레인을 세분화하면 여러 가지 이점이 있습니다. 몇 가지 장점은 다음과 같습니다.

그림의 왼쪽은 ID 브로커가 없는 SASE를 보여줍니다: 사용자 브라우저/앱은 Kerberos, NTLM, 사용자 이름/비밀번호, 사용자 이름/다이제스트-비밀번호를 사용하여 SASE 포워드 프록시에 인증합니다. SASE는 사용자 자격 증명을 확인해야 합니다. 여러 백엔드 기능 모듈을 사용하여 다양한 IdP/인증 시스템과 통신합니다. Kerberos의 경우 서비스 티켓은 SASE 데이터 플레인 내에서 로컬로 유효성을 검사한 다음 LDAP 또는 SCIM을 통해 AD와 같은 인증 시스템으로부터 사용자 장식을 받습니다. 사용자 이름/비밀번호의 경우, 사용자 자격 증명의 유효성을 검사하는 데에도 LDAP 백엔드가 사용됩니다. SASE 리버스 프록시 및 캡티브 포털은 OIDC(Open ID Connect) 또는 SAMLv2를 통해 사용자를 인증합니다. 백엔드 IdP도 OIDC 또는 SAMLv2 기반인 경우 사용자를 IdP로 리디렉션합니다. LDAP 기반 시스템의 경우, SASE는 IdP로 작동하고 사용자 자격 증명을 검증하기 위해 LDAP를 AD에 사용하고 사용자 데코레이션을 가져와 JWT 형식으로 ID 토큰을 생성할 것으로 예상됩니다. VPN 게이트웨이는 원격 액세스에 사용되는 또 다른 모듈입니다. IKEv2 터널 설정의 일부로 VPN 게이트웨이가 사용자를 인증합니다. 사용자 자격 증명은 로컬 DB, RADIUS 서버 또는 LDAP 서버로 유효성을 검사합니다. 보시다시피, 다양한 사용자 브라우저 및 기본 애플리케이션에서 작동하려면 여러 데이터 플레인 구성 요소가 서로 다른 프로토콜을 지원해야 합니다. 또한 다양한 테넌트뿐만 아니라 테넌트 환경 내에서 여러 IdP의 요구 사항을 처리해야 합니다. 사진 오른쪽은 ID 브로커가 내장된 SASE를 보여줍니다: ID 브로커를 사용하면 SASE 데이터 플레인이 크게 간소화됩니다. SASE 데이터 플레인은 브로커에 대해 하나의 인증 프로토콜만 사용하면 됩니다. 위 그림에서 OIDC는 SASE 데이터 플레인이 지원해야 하는 유일한 프로토콜입니다. 브로커는 여러 IdP와 인증 세션을 오케스트레이션/연합할 수 있습니다. 또한 ID 브로커는 SAMLv2 보안 토큰의 사용자 정보, 업스트림 IdP 서버에서 오는 JWT 또는 로컬 데이터베이스의 사용자 정보 또는 LDAP를 통해 액세스할 수 있는 사용자 정보에서 JWT를 생성할 것으로 예상됩니다. 즉, SASE용으로 설계된 ID 브로커는 사용자가 프록시 헤더를 통해 Kerberos를 사용하여 인증하든, WWW 헤더, OIDC, IKEv2를 통해 인증하든, IdP가 OIDC, SAMLv2 또는 LDAP 기반이든 모든 경우에 JWT를 제공할 수 있어야 합니다. SASE ID 브로커에서 SASE 데이터 플레인을 세분화하면 여러 가지 이점이 있습니다. 몇 가지 장점은 다음과 같습니다.

- 모듈화는 전체 솔루션의 복잡성을 줄이고 오류 발생 가능성을 낮추며, 따라서 더욱 견고하게 만듭니다.

- 보안: ID 브로커는 기밀 컴퓨팅 환경에서 SASE 데이터 플레인과 별도로 인스턴스화하여 IdP와 통신하는 데 사용되는 키/암호/자격 증명이 사용 중에도 보호되도록 할 수 있습니다.

- 확장성: 최신 인증 프로토콜을 사용하는 새로운 IdP를 SASE 데이터 플레인에 영향을 주지 않고 지원할 수 있습니다.

- 통합: ID 브로커 솔루션은 다른 애플리케이션에도 점점 더 많이 고려되고 있습니다. 기업은 별도의 ID 브로커 서비스/솔루션을 사용하는 대신 SASE 솔루션과 함께 제공되는 ID 브로커를 애플리케이션에 사용할 수 있습니다.

SASE 관련 기능

ID 브로커 기능은 실제로 정책 검사를 시행하고 적절한 액세스 제어 권한이 있는 인증된 사용자만 이러한 리소스에 액세스할 수 있도록 함으로써 SaaS/클라우드 서비스에 대한 직접 액세스를 차단하는 데 중요한 역할을 할 수 있습니다. 또한 기존 ID 브로커는 SASE 인증에 필수적인 프록시 Kerberos를 제대로 지원하지 않을 수 있습니다. 따라서 ID 브로커가 SASE 솔루션과 효과적으로 통합하려면 프록시 Kerberos 및 기타 SASE 요구 사항을 지원하는 것이 중요합니다. 이러한 향상된 기능을 제공함으로써 ID 브로커는 기업을 위한 SASE 솔루션의 보안과 사용 편의성을 개선할 수 있습니다.

- SaaS 및 클라우드 서비스에 대한 ID 기반 액세스 제어를 항상 확실하게 보장합니다: 기업에서는 어디서나 액세스할 수 있는 SaaS 및 클라우드 인프라 서비스를 점점 더 많이 사용하고 있습니다. 이는 큰 장점이지만 많은 기업이 보안에 대해 우려하는 부분이기도 합니다. 기업에서는 특정 직원의 SaaS/클라우드 서비스 데이터에 대한 액세스를 제한하고자 하며, SASE는 이를 보장할 것으로 기대됩니다. 그러나 이는 SaaS/클라우드 서비스에 대한 사용자 트래픽이 SASE 데이터 플레인을 통해 이동하는 경우에만 가능합니다. 트래픽이 SASE 데이터 플레인을 우회하여 SaaS/클라우드 서비스로 직접 이동하는 경우 액세스가 거부될 것으로 예상됩니다. ID 브로커는 이러한 액세스를 차단하는 데 도움을 줄 수 있습니다. SaaS/클라우드 서비스가 SASE ID 브로커를 사용하도록 구성하면 모든 새 사용자 인증 세션이 SASE ID 브로커에 먼저 도착합니다. SASE ID 브로커는 정책 검사를 통해 사용자가 서비스에 직접 액세스하지 못하도록 차단할 수 있습니다.

- Kerberos 권한 부여 지원: 많은 사용 사례의 경우 암시적 권한 부여 유형과 비밀번호 부여 유형으로 충분합니다. 그러나 이 두 가지 권한 부여 유형으로는 Kerberos 인증을 지원하기에 충분하지 않습니다. SASE 데이터 플레인은 사용자(예: 브라우저)로부터 프록시 헤더 또는 WWW 헤더를 통해 Kerberos 서비스 티켓을 받으면 서비스 티켓의 유효성을 검사하고 인증 데이터베이스에서 해당 사용자 장식을 가져올 것으로 예상됩니다. 브로커는 자격 증명의 유효성을 검사하는 데 사용되므로 OIDC 프로토콜 구현은 SASE 데이터 플레인에서 ID 브로커로 서비스 티켓을 전송하고 자격 증명의 유효성이 확인되면 JWT를 받도록 지원하도록 개선되어야 합니다.

최종 생각

ID 브로커는 실제로 종합적인 SASE(Secure Access Service Edge) 솔루션에서 중요한 역할을 할 수 있습니다. ID 브로커를 SASE 아키텍처에 통합함으로써 조직은 ID 및 액세스 관리(IAM) 솔루션과 SASE 인프라의 통합을 간소화할 수 있습니다. 이를 통해 사용자에게 더욱 간소화되고 안전한 인증 및 액세스 제어 프로세스를 제공할 수 있습니다. 또한 제로 트러스트 보안 원칙을 적용함으로써 ID 브로커는 권한이 있는 사용자만 SASE 환경 내의 리소스에 액세스하도록 보장할 수 있습니다. 이를 통해 데이터 유출 및 기타 보안 사고의 위험을 줄일 수 있습니다. 업계 분석가들은 현재 SASE의 맥락에서 ID 브로커에 대해 논의하고 있지 않을 수 있지만, 조직이 IT 환경의 보안과 효율성을 강화할 방법을 계속 모색함에 따라 상황이 바뀔 수 있습니다.

-

CTO 인사이트 블로그

아리아카 CTO 인사이트 블로그 시리즈는 네트워크, 보안 및 SASE 주제에 대한 사고 리더십을 제공합니다.

아리아카 제품 사양은 아리아카 데이터시트를 참조하세요.