ネットワーク・セキュリティの導入アーキテクチャは、企業のさまざまな要件によって定期的に進化しています。

ネットワーク・セキュリティの導入アーキテクチャは、企業のさまざまな要件によって定期的に進化しています。

最近の業界動向の一部を以下に紹介します:

- 異なる複数のネットワーク・セキュリティ・システムに関連するコストとメンテナンスの負担を最小限に抑えます。

- データセンター内、WAN全体、Kubernetesクラスタ内のすべてのネットワークを包含する「Zero Trust Everywhere」指令の実施。

- 高いパフォーマンス(スループット、待ち時間の短縮、ジッターの最小化)を確保することで、ユーザー体験を向上させ、WebRTCのようなリアルタイム・アプリケーションをサポートします。

- 分散した労働力のニーズに対応。

- リモートワークの需要に対応

- 企業によるSaaSサービスの採用が増加。

- 企業アプリケーションにおけるクラウドへの依存の高まり。

- マルチクラウドの導入。

- エッジコンピューティングとフォグコンピューティングの潜在的な利点を探求。

- ネットワークやセキュリティの役割に熟練した人材の訓練や獲得が困難。

- 分散オフィスのラストマイルインターネット接続管理に必要なリソースを最小化します。

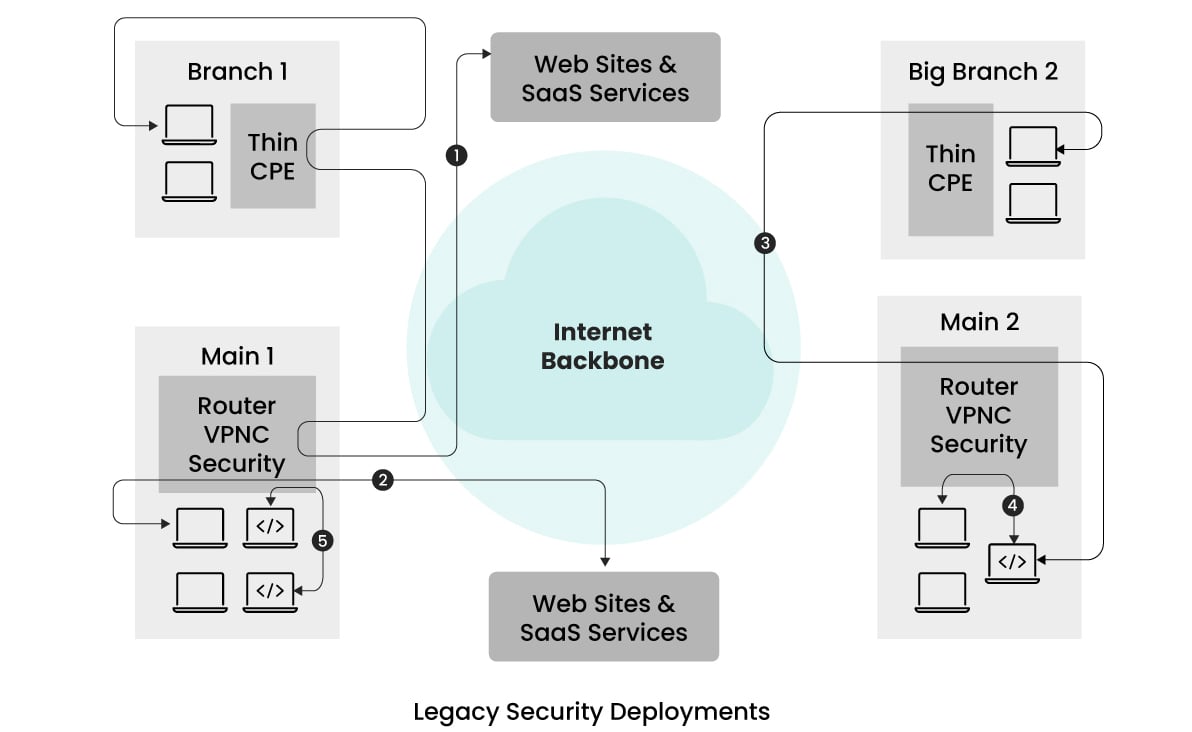

レガシーネットワークとセキュリティアーキテクチャ

複数のオフィスやリモートの従業員を抱える企業は、従来、ネットワーキングとセキュリティのインフラストラクチャの調達と保守に多大なリソースを割いていました。

下の図は、これまで採用されてきた典型的なアーキテクチャを簡略化したものです。  この例では、世界各地に2つの支店と2つの本支店を持つ企業を想定しています。

この例では、世界各地に2つの支店と2つの本支店を持つ企業を想定しています。

セキュリティ・アプライアンスにかかる費用を削減し、管理オーバーヘッドを軽減するため、すべてのセキュリティ施行をメイン・オフィスに一元化しています。

支社やリモート・ユーザーからのトラフィックは、目的の宛先に進む前に、近くのメイン・オフィスにルーティングされ、セキュリティが実施されます。

このトラフィックのトンネリングを容易にするため、通常、支店には「Thin CPE」デバイスが配備されます。

メイン・オフィスには、トンネルを終端するVPNコンセントレータ、エクスプロイトの検出と除去、きめ細かなアクセス制御の実装、マルウェアからのシールド、フィッシング攻撃の防止を行う複数のセキュリティ・デバイスが装備されています。

しかし、トラフィック・フロー(図中の1で表されるフロー)に示されているように、支店からインターネット・サイトへのトラフィックは、ヘアピン・ルーティングに従っています。

このルーティングは遅延を増大させ、その結果、特に支店と近隣のメインオフィスがかなり離れている場合、最適とは言えないユーザー・エクスペリエンスにつながる可能性があります。

一部の企業は、専用リンクを採用することでスループットを向上させ、ジッターを削減しようと試みましたが、これらのソリューションはコストが高く、待ち時間の問題に十分に対処できませんでした。

さらに、複数のネットワーク・デバイスやセキュリティ・デバイスを管理し、それぞれが独自の設定や分析ダッシュボードを持つことも課題となっています。

このような複雑さは、複数のインターフェイスについて担当者がトレーニングを受ける必要があるため、エラーが発生しやすい構成になりかねません。

このようなレガシー・セキュリティ・アーキテクチャでは、ゼロトラストの原則が見過ごされることが多く、ユーザー認証を前提としたユーザーベースのアクセス制御を提供するよりも、ネットワーク・セグメンテーションとIPアドレスに依存していました。

当時、このアプローチは効果的に機能していましたが、リモートワークのシナリオの増加やNAT(Network Address Translation)の広範な使用により、IPアドレスによるユーザー識別がますます困難になってきました。

その結果、このひずみがレガシーアーキテクチャの限界を明らかにし始めました。

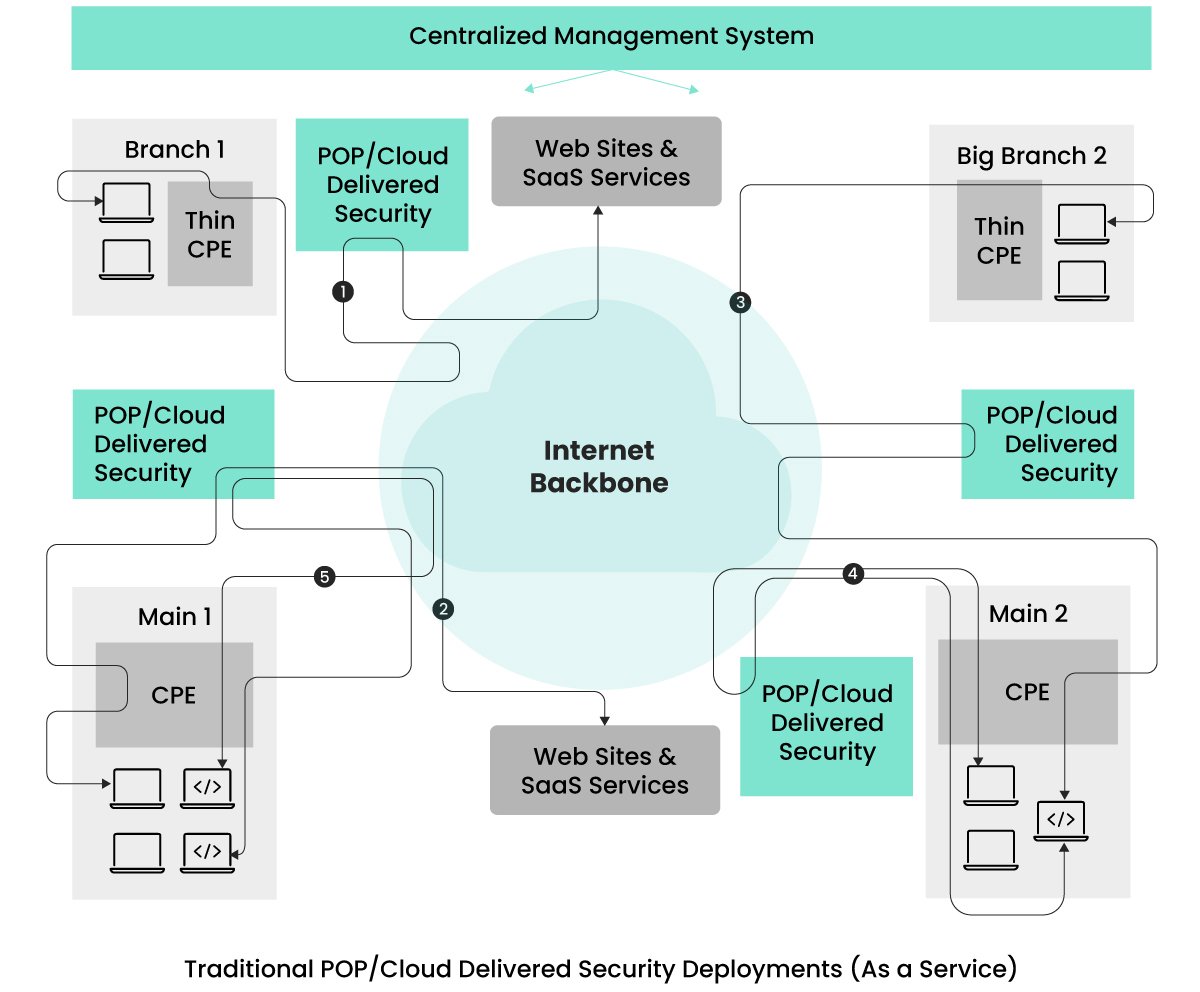

クラウド/POP配信セキュリティ

オンプレミスのセキュリティ・インフラを維持すること、リモート・ワークの需要に対応すること、トラフィックのヘアピン化に伴う遅延を削減すること、クラウドやSaaSサービスの利用が拡大していることなどに関連する課題に対応するため、クラウドベースのセキュリティ・ソリューションが有望な選択肢として浮上してきました。

以下の図に示すように、多くの企業がこれらの問題に対処するために、クラウド提供のセキュリティ・ソリューションを活用し始めています。  セキュリティ・サービスは、プロバイダーによってさまざまなPOP(Point of Presence)を通じて提供されます。

セキュリティ・サービスは、プロバイダーによってさまざまなPOP(Point of Presence)を通じて提供されます。

企業は、オフィスの配置やリモート従業員の集中状況に応じて、POPロケーションを柔軟に選択できます。

どの場所宛てのクライアント・トラフィックも、最も近いPOPを経由してルーティングされ、そこでセキュリティが適用されます。

このルーティングは、オフィス内のCPEデバイスとリモート・ユーザー・デバイス上のVPNクライアント・ソフトウェアを使用して促進され、POPロケーションの近接による従来のセキュリティ・アーキテクチャに関連する待ち時間を短縮します。

当初、業界では複数のベンダーからセキュリティ・サービスが提供されていましたが、最近では単一ベンダーによる統一技術ベースのクラウド・セキュリティ・サービスへとシフトしています。

このような統一サービスは、合理化されたセキュリティ・コンフィギュレーションと観測可能性管理を提供し、レガシー導入アーキテクチャの断片的なセキュリティ管理に対処します。

この設定は、インターネット/SaaSサイト向けのトラフィックに対してはうまく機能しますが、フロー(4)と(5)に見られるように、通信する両方のエンティティが同じサイト、データセンター、またはKubernetesクラスタ内にある場合、新たな課題が生じます。

フロー(4)は、同じサイト内のエンティティ間のトラフィックが最も近いPOPロケーションにトンネリングされ、その後ルーティングされて戻ってくる様子を表しています。

これは、すべてのトラフィックフローにセキュリティ対策を施し、ゼロトラスト要件を満たすために行われます。

フロー(5)は、2つのアプリケーションサービス間の通信を示しており、ゼロトラスト要求を満たすために、サイトから最も近いPOPにルーティングされてセキュリティ処理が行われた後、同じKubernetesクラスタに戻ります。

このプロセスは、不注意にもこれらのフローのレイテンシを増加させ、不必要にトラフィックを追加のエンティティにさらす可能性があります。

企業によっては、さまざまなオンプレミス・セキュリティ・アプライアンスを導入することでこのレイテンシを回避していますが、この場合、レガシーな導入アーキテクチャに関連する課題が再び発生します。

POP配信セキュリティのもう1つの課題は、パフォーマンスの分離に関連しています。

これらのプロバイダは複数の顧客/テナントにサービスを提供しているため、近隣のノイジーに関連するパフォーマンス上の課題が発生する場合があります。

つまり、他社のトラフィック量が自社のトラフィック・パフォーマンスに影響を与える可能性があります。

これは、複数の企業からのトラフィックに対して同じ実行コンテキストを共有することが原因です。

企業がゼロトラスト要件を満たし、統合ポリシー管理を提供し、パフォーマンスを分離し、ヘアピンによる不要な待ち時間を軽減するソリューションを求める中、ネットワーク・セキュリティ業界はこれらの懸念に対処するために導入アーキテクチャを進化させてきました。

Aryakaのような企業が提供する統合セキュアアクセスサービスエッジ(SASE)は、このような状況において極めて重要な役割を果たすようになりました。

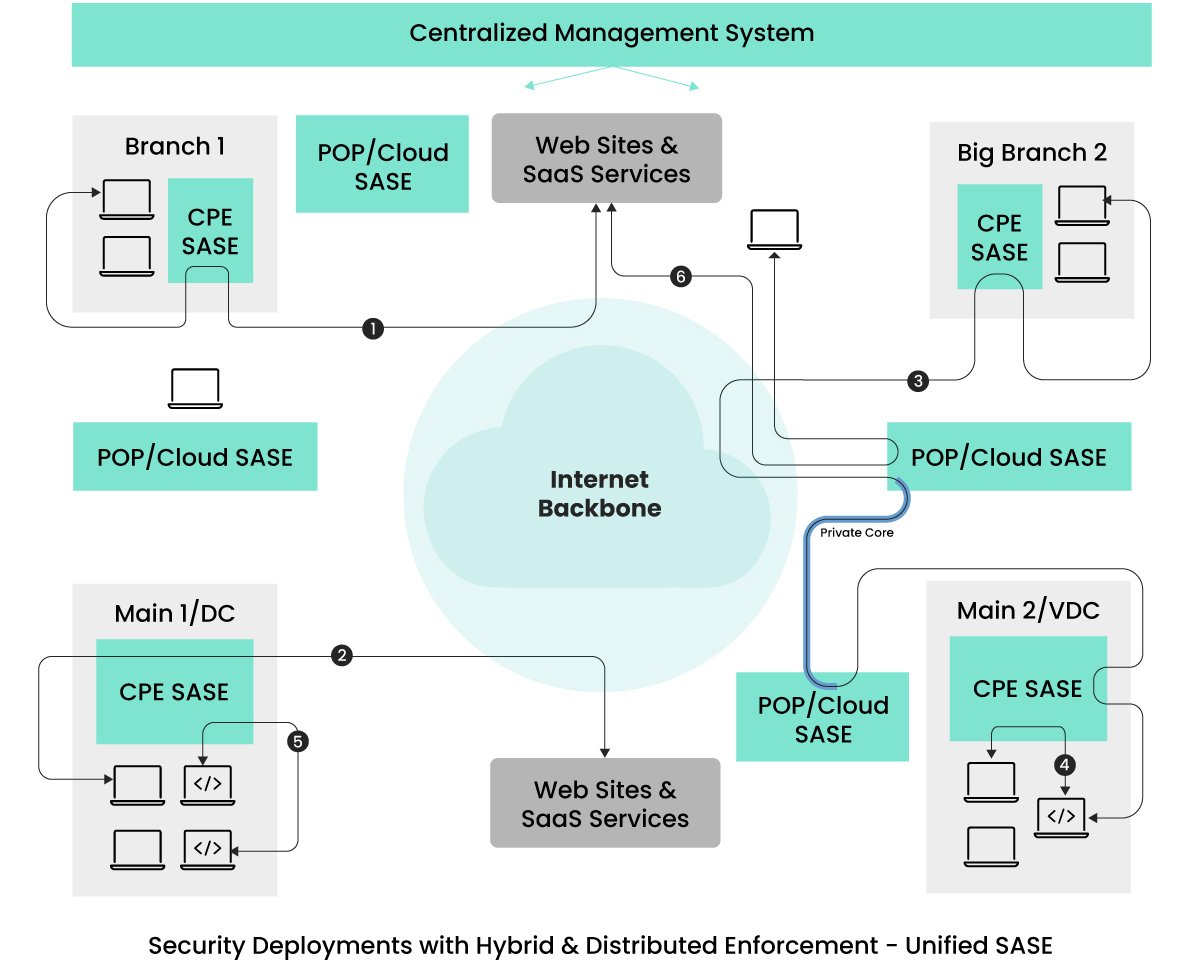

ハイブリッドおよび分散型セキュリティ・サービスによる統合SASE

理想的なアーキテクチャとは、以前のアーキテクチャに見られた管理の複雑さを緩和し、厳しいゼロトラスト要件を満たし、南北および東西のトラフィックフローの同レベルのセキュリティを保証し、統合されたポリシー管理を提供し、パフォーマンスの分離を提供し、ヘアピニングに関連するレイテンシの問題を回避するものです。

Aryakaのような企業の統合SASEは、上記の要件の多くを満たすアーキテクチャを提供します。

下の図をご覧ください。  描かれたアーキテクチャでは、ネットワークとセキュリティの施行はPOP/クラウドの場所を超えてCPEデバイスにまで及びます。

描かれたアーキテクチャでは、ネットワークとセキュリティの施行はPOP/クラウドの場所を超えてCPEデバイスにまで及びます。

この戦略により、CPEデバイスのメンテナンスに関する顧客の懸念が軽減されます。

これらのデバイスがトラフィックの過負荷に遭遇した場合にのみ、新しいトラフィックがセキュリティ強化のために近隣のPOPロケーションに誘導されます。

POPロケーションに迂回されるトラフィック量は、選択されたCPEデバイス・モデルによって異なり、フォールバック・トラフィックを削減します。

リモート・アクセス・ユーザーからのトラフィック(図6)については、これまでのアーキテクチャと同様の経路をたどります。

リモート・ユーザー・デバイスからのトラフィックは、目的の宛先に到達する前に、最も近いPOPロケーションでネットワーク処理とセキュリティ処理を受けます。

このアーキテクチャ内のフロー(1)と(2)はPOPロケーションをバイパスするため、クラウド配信のセットアップに存在する最小限の遅延も排除されます。

さらに、(4)と(5)のフローはサイト内に含まれるため、レイテンシのオーバーヘッドを回避できるだけでなく、攻撃対象も減少します。

このようなローカル・セキュリティの実装は、WebRTCのようなレイテンシの問題に敏感なリアルタイム・アプリケーションには不可欠です。

決定論的で低ジッタのパフォーマンスが必要な異なるサイトのアプリケーション・サービスのために、いくつかのSASEプロバイダは、最も近いPOPロケーションを経由してサイト間の専用接続を提供します。

フロー(3)は、専用の帯域幅とリンクの恩恵を受け、決定論的なジッタを達成するためにインターネットバックボーンをバイパスするトラフィックフローの例です。

全ての統合SASEが同じであるわけではないことに注意することが重要です。

一部のSASEプロバイダーは、ネットワークの最適化とセキュリティのために、すべてのオフィスのトラフィックを最寄りのPOPロケーションにリダイレクトしています。

複数のPOPロケーションでレイテンシのオーバーヘッドを軽減することはできますが、レイテンシの削減は、特に低レイテンシのアプリケーションの潜在的なニーズを予測する上で、企業にとって有利です。

企業は、パフォーマンスやユーザー・エクスペリエンスを犠牲にすることなく、ユーザーの利便性や高度なセキュリティを優先するソリューションを求めるでしょう。

オフィス間の低ジッターの必要性を考慮すると、企業はインターネット・バックボーンをバイパスするオフィス間の専用仮想リンクを提供するプロバイダーを検討する必要があります。

また、SASE-CPEデバイスのメンテナンスとソフトウェアアップデートを管理するプロバイダを選択することも重要です。

レガシー・モデルでは、アップグレードや交換の責任を企業が負っていました。

このような心配を避けるために、企業は、CPE(Customer Premises Equipment)デバイスの管理、コンフィグレーション、アップグレード、トラブルシューティング、および観測可能性などのタスクを含む、SASEインフラのライフサイクル全体をカバーする包括的なマネージド・ホワイトグローブ・サービスを提供するサービス・プロバイダーを検討する必要があります。

このようなプロバイダーは、ネットワークとセキュリティのあらゆる側面を扱うワンストップ・ショップとしての役割を果たすと同時に、企業向けに共同管理オプションやセルフサービス・オプションも提供しています。

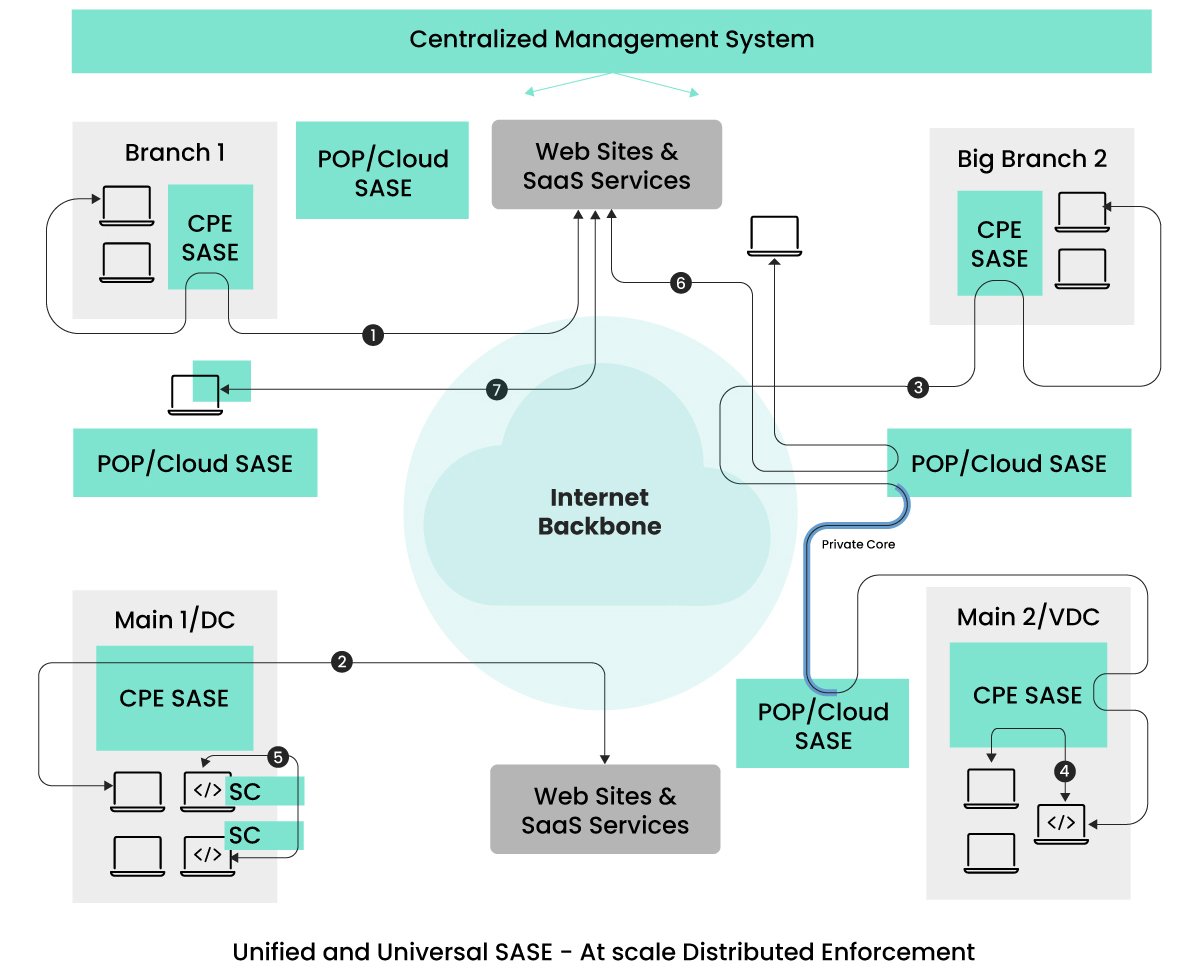

展望 – ユニバーサルSASEとユニファイドSASE

既存のアーキテクチャ・フレームワークである「分散セキュリティを備えた統合SASE」は、この記事で詳述したいくつかの初期要件を十分に満たしていますが、セキュリティの完全性を損なうことなくアプリケーションのパフォーマンスを向上させるための追加戦略も存在します。

将来に目を向けると、POP やオフィスのエッジを超えたセキュリティの実施とトラフィックの最適化における進歩が予想されます。

このような新しいアーキテクチャのアプローチは、特にパフォーマンスのレイテンシ面を改善することを目的としたフロー(5)と(7)をターゲットにします。  図に示されているように、セキュリティと最適化を普遍的に、特にトラフィックの起点で実装するというコンセプトは、最適なパフォーマンスをもたらします。

図に示されているように、セキュリティと最適化を普遍的に、特にトラフィックの起点で実装するというコンセプトは、最適なパフォーマンスをもたらします。

注目すべき主なトラフィック・フローは、(5) と (7) のように描かれています。

マイクロ/ミニ・サービス・ベースのアプリケーション・アーキテクチャの普及は、アプリケーション環境の標準になりつつあります。

これらのミニサービスは、Kubernetesクラスタ内にデプロイしたり、データセンター内のクラスタに分散したり、地理的に異なる場所に分散したりすることができます。

通信するサービスが同じKubernetesクラスタ内に存在するシナリオでは、トラフィックがクラスタ内に留まるようにすることが有利であり、Kubernetes環境内でセキュリティと最適化を直接適用できます。

Kubernetesは、ミニサービスをホストするPODへのサイドカーの追加を容易にします。

今後、SASEプロバイダーがこの機能を活用し、包括的なセキュリティと最適化機能を提供し、パフォーマンスを損なうことなくゼロトラスト要件を満たすことが期待されます。

単一のユニバーサルSASEプロバイダを選択することで、企業は、通信するサービスの配置に関係なく、すべてのセキュリティ・ニーズに対して統一された管理インタフェースを得ることができます。

図中のフロー(5)は、サイドカー(SC)を介したセキュリティの実施を示しています。

サイドカーはKubernetesの世界では目新しいものではなく、サービスメッシュ技術もトラフィック管理に同様のアプローチを採用していることに注意することが重要です。

一部のサービス・メッシュ・プロバイダは、WAAPなどの脅威セキュリティをサイドカーに統合し始めています。

サービスがインターネットや他のSaaSサービスと通信できることを考えると、包括的なセキュリティ対策が不可欠です。

その結果、企業が包括的かつ統一的なソリューションを求めるようになり、将来的にサービス・メッシュとSASEが融合することが予測されます。

(7)のトラフィックは、多くのSASEプロバイダーが検討しているもので、VPNクライアント機能を持つだけでなく、エンドポイント上で直接SASE機能を実行します。

エンドポイントにSASEを拡張することで、POPロケーションに関連する遅延の懸念を回避することができます。

エンドポイントの計算能力が向上し、悪意のあるエンティティからのサービス拒否を防ぐための制御が改善されるにつれて、SASEをエンドポイントに拡張することが現実的になってきました。

サービスプロバイダがSASE側のメンテナンス負担を処理する一方で、企業はエンドポイントにSASEを実装することで新たな問題が発生しないようにする必要があります。

そのため、企業は、特にパワーユーザのために、エンドポイントへのSASE拡張を可能にする柔軟性を求めています。

閉会の辞

この記事では、ネットワークとセキュリティの進化を説明し、レガシー・システムから最新のクラウド提供型ソリューション、分散型エンフォースメントを備えた統合SASE、そして将来のアーキテクチャ設計への道筋を示してきました。

ソリューションの多様性を認識することが最も重要です。

企業は、サービス・プロバイダーを徹底的に評価し、セキュリティとパフォーマンスの両方を維持する一貫した管理手法を維持しながら、OSとソフトウェアのアップグレードを含む、PoPとCPEデバイスにわたる分散型エンフォースメントをカバーする「as-a-service」ソリューションを求める必要があります。

さらに、企業は単一のプロバイダーによるマネージド(またはコ・マネージド)サービスを優先することが重要です。

これらのサービスは、高度な技術サポートを備えたインターネット接続ソリューションを提供するだけでなく、新しい要件に迅速に対応し、新たな脅威に対処する必要があります。

他のSASEベンダーのas-a-serviceを利用するマネージド・サービス・プロバイダを選択すると、マネージド・サービス・プロバイダとテクノロジー・プロバイダ間の交渉が長期化し、将来の機能拡張が複雑になる可能性があります。

迅速な解決が急務であることを考えると、1つのプロバイダーから包括的なマネージドサービスを提供するユニファイドSASEソリューションが、企業にとって理想的な選択肢になると思います。

-

CTOインサイトブログ

Aryaka CTO Insightsブログシリーズは、ネットワーク、セキュリティ、およびSASEのトピックに関するソートリーダーシップを提供します。

Aryaka製品の仕様については、Aryakaデータシートを参照してください。