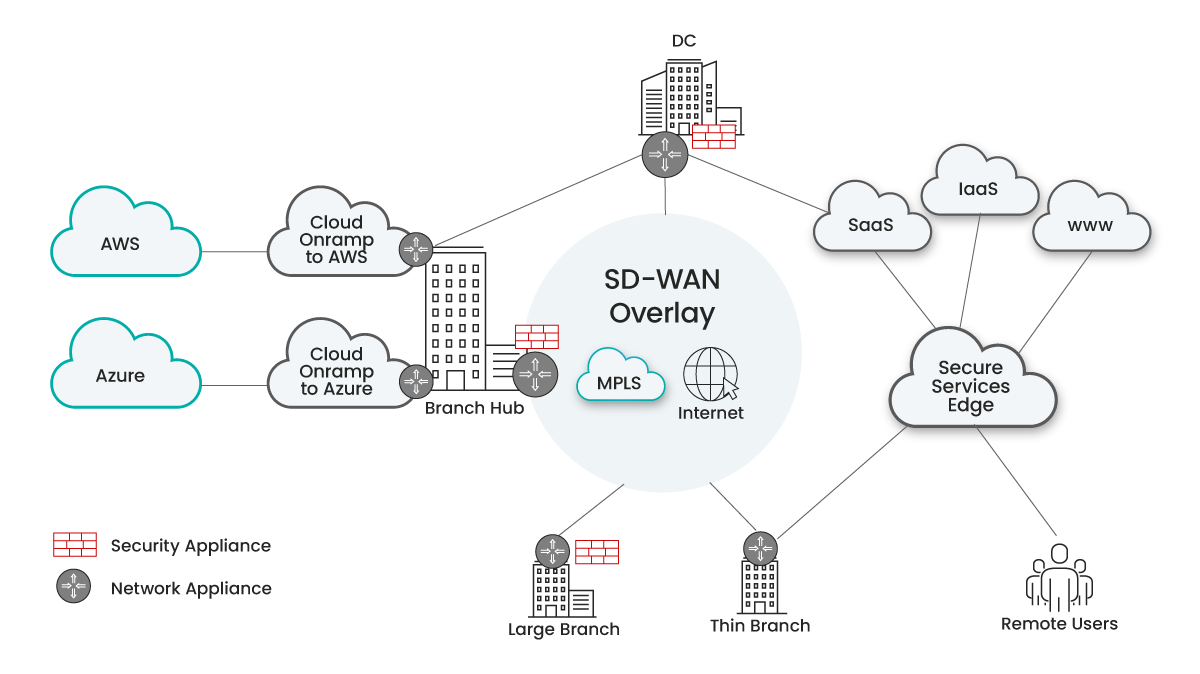

WANネットワークとネットワーク・セキュリティの進化は、過去20年間で急速に進みました。 2000年以前は、WANネットワークは比較的単純で、プライベートネットワーク(MPLSや専用線など)と、本社やデータセンターに設置された集中型ファイアウォールを組み合わせていました。 当時は、ほとんどの社員がオフィスからケーブルにつながれて仕事をしており、クラウドなどというものはありませんでした。 リモートワーカーは中央のVPNコンセントレータに接続されていました。 プライベート・ネットワークは、高性能の制御されたエクスペリエンスを提供する一方で、高価でした。 しかし、リモートワーカーの数が限られているため、劣悪な経験は重要な問題とは見なされませんでした。 支社にはファイアウォールはほとんどなく、インターネットへの接続は中央のファイアウォールで保護されていました。 ネットワーク・チームとセキュリティ・チームは別々のサイロに組織され、時折協力し合う程度でした。 1997年のWi-Fi、2000年のブロードバンドインターネット、2002年のWAN最適化、2006年のクラウドサービス、2008年のクラウドセキュリティ、2012年のSD-WAN、そして2019年のSASE(セキュア・アクセス・サービス・エッジ)など、過去25年の間に多くの新技術が既存の秩序を破壊してきました。 その結果、IT部門とセキュリティ部門は3つの基本的な問題に取り組んできました:質問1:インターネットへのブレイクアウトをどこに置くか?Wi-Fiがユビキタスになる以前は、すべてのインターネット・トラフィックをプライベートWAN経由で中央の場所にルーティングするのが一般的でした。 しかし、Wi-Fiやクラウドの普及が進むにつれ、高価なプライベート回線で大量のインターネット・トラフィックをバックホールすることが、アプリケーションのパフォーマンスを低下させるようになりました。 その結果、コストとセキュリティリスクの増加にもかかわらず、インターネット・ブレイクアウトを支店に設置し、ファイアウォールを配備する傾向が強まっています。 クラウドセキュリティは2008年に登場し、小規模オフィスやリモートワーカーに理想的なソリューションを提供しました。 大規模なサイトやデータセンターでは、オンプレミスのNextGenファイアウォールがそのまま使用されていたため、セキュリティポリシーがクラウドとオンプレミスのセキュリティに分かれてしまうという課題がありました。 質問2:企業のWANコストを削減するために、より安価なインターネットをどのように利用できますか? ほとんどの企業は、簡便さとセキュリティ上の理由から、オフィスを直接インターネットに接続することを控えてきました。 しかし、Wi-Fiやクラウドの導入がIT管理者の手を煩わせ、インターネットがすべてのオフィスに導入されるようになると、インターネット接続はWAN費用を削減するチャンスと見なされるようになりました。 これにより、パスステアリングと最適化機能を使用して、必要に応じて最適なパス(インターネットまたはMPLS)を使用することで、必要なアプリケーションパフォーマンスを提供するSD-WANが採用されるようになりました。 SD-WANの最大の利点は、WANトラフィックをインターネット回線に振り向けることで、高価な(柔軟性に欠ける)MPLSの必要性を可能な限り減らすことによるコスト削減でした。 今日では、多くの企業がMPLSを完全に廃止し、(デュアル)インターネット・リンクに置き換えています。 しかし、インターネットはベストエフォート型の技術であり、遅延が一定せず、帯域幅も保証されていません。 このため、アップタイムが保証され、遅延がより予測しやすい、より強化されたインターネットに対する新たなニーズが生まれました。 さらに、WAN 上のアプリケーションの急増に伴い、ネットワーク・マネージャーは、アプリケーションのパフォーマンスが低下する原因を排除したいと考えています。 また、どこでも仕事ができるようになったことで、リモートワーカーもオフィスワーカーと同じ体験を楽しむ必要があることが明らかになりました。 従来のSD-WANソリューションは、主にオフィスの接続性に重点を置いていたため、ネットワークの複雑性が増し、管理オーバーヘッドが増加することがよくありました。 質問3変化し続けるクラウドのニーズに最も適応できるクラウド・オンランプ・アーキテクチャは? クラウドサービスの普及に伴い、企業はWANとクラウドプロバイダー間の接続管理という課題に直面しています。 このため、複数のオフィスやリモート・ユーザーからの接続を、特定のクラウド・プロバイダーのIaaSロケーションへの単一リンクに集約する特定のクラウド・オンランプが必要になります。 クラウド・オンランプは、それぞれのオンランプが特定の場所内の特定の集約ポイントを必要とするため、コストがかかります。 さらに、これらのクラウド・オンランプは、企業の全体的なセキュリティ・フレームワークに適合する必要があり、多くの場合、オンプレミスのファイアウォールと、インターネット・ブレイクアウトのユースケースとサイト間接続の両方をカバーするクラウド・セキュリティの組み合わせが必要になります。最終的な結果IT組織はフランケンシュタイン・ネットワークから抜け出せない」。IT組織は、前述の3つの質問に対するシンプルな答えを出すのに苦労しており、現在、複雑で困難な状況に直面しています。 支店間を接続する SDWAN、クラウド・オンランプ、クラウドとオンプレミスのセキュリティのためのセキュリティ実装など、別々の実装のパッチワークが残されています。 これらの異なる実装は、多くの場合、複数のベンダーから提供され、別々の管理ツールとともに提供されるため、管理および保守が複雑で面倒なソリューションになります。 この「フランケンシュタイン・ネットワーク」は複雑で、パフォーマンスが劣り、セキュリティ・ポリシーに一貫性がなく、可視性と制御性に欠けるため、問題に迅速かつ効率的に対処することが困難です。

WANネットワークとネットワーク・セキュリティの進化は、過去20年間で急速に進みました。 2000年以前は、WANネットワークは比較的単純で、プライベートネットワーク(MPLSや専用線など)と、本社やデータセンターに設置された集中型ファイアウォールを組み合わせていました。 当時は、ほとんどの社員がオフィスからケーブルにつながれて仕事をしており、クラウドなどというものはありませんでした。 リモートワーカーは中央のVPNコンセントレータに接続されていました。 プライベート・ネットワークは、高性能の制御されたエクスペリエンスを提供する一方で、高価でした。 しかし、リモートワーカーの数が限られているため、劣悪な経験は重要な問題とは見なされませんでした。 支社にはファイアウォールはほとんどなく、インターネットへの接続は中央のファイアウォールで保護されていました。 ネットワーク・チームとセキュリティ・チームは別々のサイロに組織され、時折協力し合う程度でした。 1997年のWi-Fi、2000年のブロードバンドインターネット、2002年のWAN最適化、2006年のクラウドサービス、2008年のクラウドセキュリティ、2012年のSD-WAN、そして2019年のSASE(セキュア・アクセス・サービス・エッジ)など、過去25年の間に多くの新技術が既存の秩序を破壊してきました。 その結果、IT部門とセキュリティ部門は3つの基本的な問題に取り組んできました:質問1:インターネットへのブレイクアウトをどこに置くか?Wi-Fiがユビキタスになる以前は、すべてのインターネット・トラフィックをプライベートWAN経由で中央の場所にルーティングするのが一般的でした。 しかし、Wi-Fiやクラウドの普及が進むにつれ、高価なプライベート回線で大量のインターネット・トラフィックをバックホールすることが、アプリケーションのパフォーマンスを低下させるようになりました。 その結果、コストとセキュリティリスクの増加にもかかわらず、インターネット・ブレイクアウトを支店に設置し、ファイアウォールを配備する傾向が強まっています。 クラウドセキュリティは2008年に登場し、小規模オフィスやリモートワーカーに理想的なソリューションを提供しました。 大規模なサイトやデータセンターでは、オンプレミスのNextGenファイアウォールがそのまま使用されていたため、セキュリティポリシーがクラウドとオンプレミスのセキュリティに分かれてしまうという課題がありました。 質問2:企業のWANコストを削減するために、より安価なインターネットをどのように利用できますか? ほとんどの企業は、簡便さとセキュリティ上の理由から、オフィスを直接インターネットに接続することを控えてきました。 しかし、Wi-Fiやクラウドの導入がIT管理者の手を煩わせ、インターネットがすべてのオフィスに導入されるようになると、インターネット接続はWAN費用を削減するチャンスと見なされるようになりました。 これにより、パスステアリングと最適化機能を使用して、必要に応じて最適なパス(インターネットまたはMPLS)を使用することで、必要なアプリケーションパフォーマンスを提供するSD-WANが採用されるようになりました。 SD-WANの最大の利点は、WANトラフィックをインターネット回線に振り向けることで、高価な(柔軟性に欠ける)MPLSの必要性を可能な限り減らすことによるコスト削減でした。 今日では、多くの企業がMPLSを完全に廃止し、(デュアル)インターネット・リンクに置き換えています。 しかし、インターネットはベストエフォート型の技術であり、遅延が一定せず、帯域幅も保証されていません。 このため、アップタイムが保証され、遅延がより予測しやすい、より強化されたインターネットに対する新たなニーズが生まれました。 さらに、WAN 上のアプリケーションの急増に伴い、ネットワーク・マネージャーは、アプリケーションのパフォーマンスが低下する原因を排除したいと考えています。 また、どこでも仕事ができるようになったことで、リモートワーカーもオフィスワーカーと同じ体験を楽しむ必要があることが明らかになりました。 従来のSD-WANソリューションは、主にオフィスの接続性に重点を置いていたため、ネットワークの複雑性が増し、管理オーバーヘッドが増加することがよくありました。 質問3変化し続けるクラウドのニーズに最も適応できるクラウド・オンランプ・アーキテクチャは? クラウドサービスの普及に伴い、企業はWANとクラウドプロバイダー間の接続管理という課題に直面しています。 このため、複数のオフィスやリモート・ユーザーからの接続を、特定のクラウド・プロバイダーのIaaSロケーションへの単一リンクに集約する特定のクラウド・オンランプが必要になります。 クラウド・オンランプは、それぞれのオンランプが特定の場所内の特定の集約ポイントを必要とするため、コストがかかります。 さらに、これらのクラウド・オンランプは、企業の全体的なセキュリティ・フレームワークに適合する必要があり、多くの場合、オンプレミスのファイアウォールと、インターネット・ブレイクアウトのユースケースとサイト間接続の両方をカバーするクラウド・セキュリティの組み合わせが必要になります。最終的な結果IT組織はフランケンシュタイン・ネットワークから抜け出せない」。IT組織は、前述の3つの質問に対するシンプルな答えを出すのに苦労しており、現在、複雑で困難な状況に直面しています。 支店間を接続する SDWAN、クラウド・オンランプ、クラウドとオンプレミスのセキュリティのためのセキュリティ実装など、別々の実装のパッチワークが残されています。 これらの異なる実装は、多くの場合、複数のベンダーから提供され、別々の管理ツールとともに提供されるため、管理および保守が複雑で面倒なソリューションになります。 この「フランケンシュタイン・ネットワーク」は複雑で、パフォーマンスが劣り、セキュリティ・ポリシーに一貫性がなく、可視性と制御性に欠けるため、問題に迅速かつ効率的に対処することが困難です。

今日の典型的なフランケンシュタイン・ネットワーク

“AryakaのSASEソリューション:フランケンシュタイン・ネットワークの終焉”

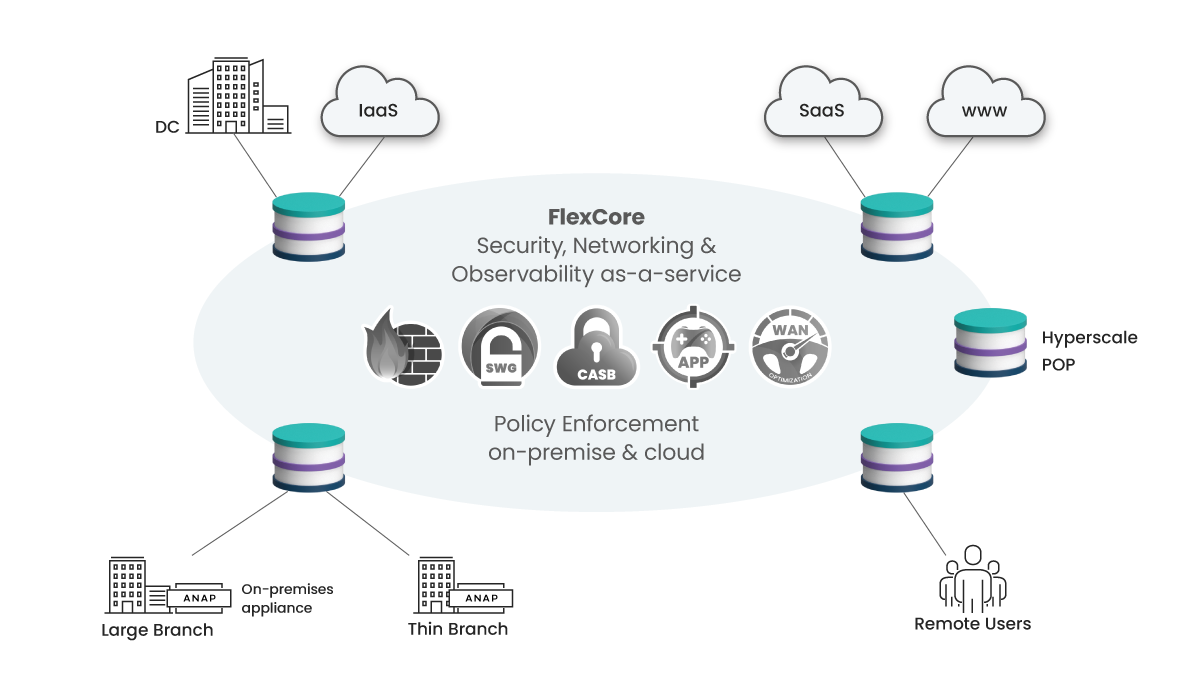

フランケンシュタイン・ネットワークの台頭により、IT組織は解決策を模索しています。 SASEに対するAryakaのアプローチは、高性能なネットワーク基盤から始まり、ネットワークとセキュリティに関する完全に統一されたポリシーの下で、場所に関係なくユーザーとアプリケーション間のセキュアな接続を可能にします。 クラウドであれオンプレミスであれ、ユーザーとアプリケーションのできるだけ近くでセキュリティ・ポリシーを実施することで、ゼロトラストの原則に従ってパフォーマンスのボトルネックを排除します。 ネットワーク基盤は、支店、ユーザー、データセンター、クラウドを接続する個別のネットワークの柔軟性に欠けるパッチワークを排除し、オンプレミスの機能を含め、消費可能なクラウドサービスとして提供される必要があります。 さらに、柔軟なネットワーク・インフラは、WAN費用を最適化するために、ベストエフォート型インターネット、ベター・ザン・インターネット、ベター・ザン・MPLSの3つのサービスレベルを提供する必要があります。 現在の単一ベンダーのSASE実装は、表面レベルではSASEソリューションのように見えますが、ボンネットの下では、基礎となるアーキテクチャをクリーンアップしていないフランケンシュタイン・ネットワークである可能性があることは、しばしば注目に値します。

Aryaka’s Unified SASE ona FlexCore ファンデーション

Aryakaのアプローチの成果は、すべてのユーザー、アプリケーション、およびワークロードに対して、高度にセキュアで高性能なエクスペリエンスを提供することで、顧客に利益をもたらす、利用しやすいSASEソリューションを提供します。 この容易な消費は、ネットワーク・アンダーレイの決定論的制御と、統合されたサービス・ワークフローを備えたネットワーキング、最適化、セキュリティ機能のシングルパス・アーキテクチャで構成されるクラウドネイティブ・インフラストラクチャによって確立されます。 終わりのないデジタルトランスフォーメーションに合わせてネットワーキングとセキュリティのインフラを進化させることができるようになったためです。 さらに、このアプローチでは、ユーザーは迅速に移動することができ、支店は、新たな課題が発生したときに、数年ごとに技術やベンダーを常に交換することなく移転することができます。 さらに、高価なクラウド・オンランプは、コストのかかるネットワーク・インフラのアップグレードを必要とせずに排除することができます。 ネットワークSLA(サービスレベルアグリーメント)は、ベストエフォートからアプリケーションパフォーマンスの保証まで、ユーザーのニーズやアプリケーションの性質に応じて即座に変更できます。 AryakaのSASEソリューションは、その容易な消費、敏捷性、柔軟性、マネージドサービスにより、フランケンシュタイン・ネットワークを排除し、ネットワークとセキュリティ・インフラストラクチャをコントロールするための強力なツールを顧客に提供します。