データは企業にとって最も貴重な資源となっています。 データを盗んだり破損させたりすることで、企業ビジネスを妨害しようとする悪質な業者がたくさんいるのも不思議ではありません。 データ・セキュリティとは、不正ユーザー、悪意あるデータの破損、データの盗難からデータを保護することです。 多くのセキュリティ企業が、アプリケーションやネットワーク、エンドポイントの保護については語るのに、データについてはあまり語らないのは不思議に思うかもしれません。 なぜなら、データとアプリケーションやシステムには強い関係があるからです。 アプリケーションとシステムが悪者から保護されない限り、データ・セキュリティは不可能です。 データは新しい石油である」という言葉は、アプリケーションとデータの関係を説明しています。 データは、生のままの石油と同じように、消費するために精製されなければ役に立ちません。 アプリケーションはデータを処理し、それを利用しやすい形でユーザーに提示します。

データは企業にとって最も貴重な資源となっています。 データを盗んだり破損させたりすることで、企業ビジネスを妨害しようとする悪質な業者がたくさんいるのも不思議ではありません。 データ・セキュリティとは、不正ユーザー、悪意あるデータの破損、データの盗難からデータを保護することです。 多くのセキュリティ企業が、アプリケーションやネットワーク、エンドポイントの保護については語るのに、データについてはあまり語らないのは不思議に思うかもしれません。 なぜなら、データとアプリケーションやシステムには強い関係があるからです。 アプリケーションとシステムが悪者から保護されない限り、データ・セキュリティは不可能です。 データは新しい石油である」という言葉は、アプリケーションとデータの関係を説明しています。 データは、生のままの石油と同じように、消費するために精製されなければ役に立ちません。 アプリケーションはデータを処理し、それを利用しやすい形でユーザーに提示します。

データセキュリティにおけるSASEの役割

SASEの概要については、Deciphering SASEブログをお読みください。 SASEは、オンプレミス・クラウド、パブリック・クラウド、パブリック・エッジに分散配置された従業員の世界において、アプリケーションを保護する重要な役割を果たします。 以下のセクションでは、主要なセキュリティ上の懸念事項と、SASEがそれらにどのように対処するかについて説明します。 企業は、さまざまなビジネス目的のために多くのアプリケーションを開発または展開します。 すべてのアプリケーションで、エンタープライズデータのすべてにアクセスする必要があるとは限りません。 また、アプリケーションのすべてのユーザーがすべてのアプリケーションデータにアクセスする必要はありません。 このため、「最小特権アクセス」と「IDベースのアクセス制御」がデータ・セキュリティの鍵となります。 アプリケーションはもう単純ではありません。 開発者は、自社製、購入品、オープンソースなど、多くのソフトウェアコンポーネントを使用するため、ソフトウェアが複雑になり、脆弱性が高まります。 攻撃者は脅威の知識ベースを活用し、脆弱性を悪用してアプリケーションやデータにアクセスしようとする傾向があります。 したがって、エクスプロイトによる脅威からの保護は、データセキュリティにとって重要です。 アプリケーション管理者は高い権限を持つ傾向があるため、アプリケーションとシステムの管理は最も重要です。 管理者アカウントのクレデンシャルが盗まれると、企業は大混乱に陥ります。 データ保護を強化するためには、第2レベルのMFAの採用、安全でない/不明な場所からのユーザーのアクセス制限、異常な行動パターンを示すユーザーの制限など、セキュリティ技術がほとんど必要ありません。 企業は、分散した従業員に低遅延のユーザーエクスペリエンスを提供し、アプリケーションが負荷の増加や異常な負荷に耐えられるようにするため、多くの場所にアプリケーションを展開します。 分散アプリケーションでは、データも分散されます。 このため、需要の増加やアプリケーションへのDDoS攻撃に対応するため、セキュリティの分散も予想されます。 ZTNA (Zero Trust Network Access)プラットフォームとSASEのNGFW (Next Generation Firewall)は、上記のセキュリティ上の懸念に対応します。 このため、SASEは、アプリケーションを保護するだけでなく、IDベースのアクセス・認証制御を可能にすることで、データセキュリティに対処する重要なサイバーセキュリティ要素の1つになりつつあります。 ZTNAとNGFWは、アプリケーションを保護し、それによってデータを保護するのに十分なのでしょうか? パブリック・クラウドやパブリック・エッジをエンタープライズ・アプリケーションに活用するクラウド・トランスフォーメーションに伴い、攻撃対象が増加しています。 データ・セキュリティには、こうした攻撃面を修正することが必要です。 そこでCNAPPの出番です。

クラウド化による攻撃対象の拡大

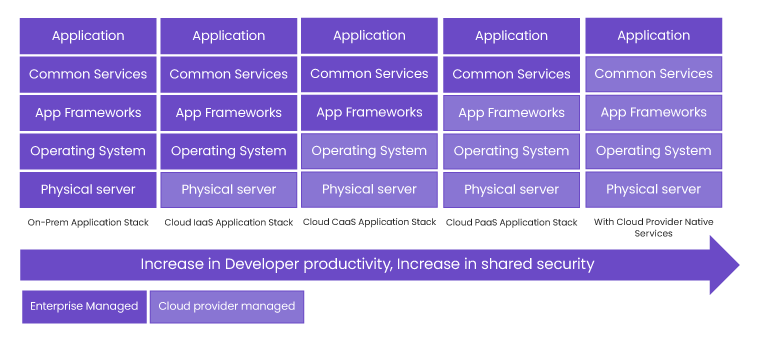

シンプルなアプリケーションのクラウド化は、一般的なインフラ・ソフトウェアのセキュリティがクラウド・プロバイダーによって管理されるため、企業側の対応が軽減されます。 このような図式から、アプリケーションの開発者はビジネスロジックにますます集中し、ありふれたソフトウェアコンポーネントの責任はクラウドプロバイダーに任せるようになっています。 確かに、開発者はアプリケーション・ロジックだけに集中すればよく、オペレーティング・システム、フレームワーク、データベース、ファイル・ストレージ、鍵管理、認証、認可システム、監視システムなどの一般的なサービスのメンテナンスやセキュリティ・パッチ適用をクラウド・プロバイダーに任せればよいのです。  アプリケーションは、クラウドプロバイダーの地域間だけでなく、複数のクラウドプロバイダーやエッジプロバイダーにまたがって複数の場所に展開し、最高のユーザーエクスペリエンスを提供する必要性が高まっています。 さらに、エッジにオンデマンドでアプリケーションを展開するケースも増えています。 つまり、アプリケーションは、アプリケーションサービスを必要とするクライアントが近くにいる場合にのみ展開されます。 すべてのエッジに完全な複合アプリケーションを展開することは、コスト上の理由から保証されていません。 マイクロサービス・アーキテクチャへようこそ。 アプリケーション開発者がマイクロサービス・アーキテクチャを採用するのは、生産性を高めるためだけでなく、アプリケーションの一部をエッジにデプロイし、残りをクラウドに維持するためでもあります。 以下の図は(簡潔にするためにシンプルにしました)マイクロサービスベースのアプリケーションのデプロイメントを示しています。 この任意のアプリケーションの例では、アプリケーションのマイクロサービス1と2は、低遅延体験を提供するためにエッジに配置され、マイクロサービス3と4は、アプリケーションの他の操作のためにクラウドに配置されています。 アタック・サーフェスポイントは写真に示すように5つあります。

アプリケーションは、クラウドプロバイダーの地域間だけでなく、複数のクラウドプロバイダーやエッジプロバイダーにまたがって複数の場所に展開し、最高のユーザーエクスペリエンスを提供する必要性が高まっています。 さらに、エッジにオンデマンドでアプリケーションを展開するケースも増えています。 つまり、アプリケーションは、アプリケーションサービスを必要とするクライアントが近くにいる場合にのみ展開されます。 すべてのエッジに完全な複合アプリケーションを展開することは、コスト上の理由から保証されていません。 マイクロサービス・アーキテクチャへようこそ。 アプリケーション開発者がマイクロサービス・アーキテクチャを採用するのは、生産性を高めるためだけでなく、アプリケーションの一部をエッジにデプロイし、残りをクラウドに維持するためでもあります。 以下の図は(簡潔にするためにシンプルにしました)マイクロサービスベースのアプリケーションのデプロイメントを示しています。 この任意のアプリケーションの例では、アプリケーションのマイクロサービス1と2は、低遅延体験を提供するためにエッジに配置され、マイクロサービス3と4は、アプリケーションの他の操作のためにクラウドに配置されています。 アタック・サーフェスポイントは写真に示すように5つあります。

- エンドクライアントとフロントエンドマイクロサービス1間の通信、およびエッジとクラウドをまたがるマイクロサービス間通信

- エッジロケーションまたはクラウドロケーション内のマイクロサービス間の通信。

- アプリケーションマイクロサービスとクラウド/エッジプロバイダサービス間の通信

- 外部からプロバイダーサービスへのコミュニケーション。

- マイクロサービスの内部ソフトウェアコンポーネント

包括的なセキュリティは、すべての攻撃サーフェスに対処することが求められます。 攻撃面(1)はSASE ZTNA & NGFWで対応可能。 分散コンピューティング、マイクロサービス・アーキテクチャ、クラウド・プロバイダー・サービスを利用したアプリケーションにより、他のすべての攻撃サーフェスが明るみに出ました。 これは主にクラウド/エッジの変革によるものであるため、ガートナーはこれらのセキュリティ課題に対処するために、CNAPPモデルと呼ばれる新しいカテゴリーを定義しました。

包括的なセキュリティは、すべての攻撃サーフェスに対処することが求められます。 攻撃面(1)はSASE ZTNA & NGFWで対応可能。 分散コンピューティング、マイクロサービス・アーキテクチャ、クラウド・プロバイダー・サービスを利用したアプリケーションにより、他のすべての攻撃サーフェスが明るみに出ました。 これは主にクラウド/エッジの変革によるものであるため、ガートナーはこれらのセキュリティ課題に対処するために、CNAPPモデルと呼ばれる新しいカテゴリーを定義しました。

CNAPP(クラウド・ネイティブ・アプリケーション・プロテクション・プラットフォーム)による攻撃対象の拡大への対応

CNAPPは、クラウド・セキュリティ・ポスチャー・マネジメント(CSPM)、クラウド・サービス・ネットワーク・セキュリティ(CSNS)、クラウド・ワークロード・プロテクション・プラットフォーム(CWPP)を単一のプラットフォームに統合したクラウド・ネイティブ・セキュリティ・モデル/テクノロジーです。 複数のクラウドセキュリティツールを1つのプラットフォームに統合することで、CNAPPはアプリケーションのライフサイクル(ビルド、デプロイ、ランタイムの各フェーズ)を包括的に可視化し、複数のテクノロジーを包括的に制御するといったメリットを提供します。 ガートナー社が造語した他の用語と同様に、CNAPP用語もまた、サプライヤーと消費者の間で、セキュリティ機能/プラットフォーム能力に関する共通の理解を提供することが期待されています。 CNAPPの構成要素を確認し、攻撃サーフェスポイントをこれらの構成要素にマッピングしてみましょう。クラウド・セキュリティ・ポスチャ管理(CSPM):CSPM 機能により、企業は複数のクラウド・プロバイダーから企業アプリケーションが使用するすべてのクラウド・リソース/サービスを可視化できます。 CSPMはまた、クラウドサービスとそれを使用するアプリケーションをマッピングします。 CSPMの最大の利点は、コンフィギュレーション・スキャンによってコンフィギュレーションのミスを検出できることです。 クラウドプロバイダーのサービスは非常に汎用的であるため、そのセキュリティはその構成と同じくらい優れています。 クラウド・プロバイダーのサービスはマルチテナントであり、企業によるアクセス制御は不可能であることを理解することが重要です。 これらのサービスが誤って設定されていると、攻撃者はこれらのサービスにアクセスし、データを盗んだり破壊したりすることができます。 たとえば、データベースサービスが誤って誰からのアクセスも許可するように設定されている場合、アプリケーションによってデータベースサービスに保存されたエンタープライズデータが流出する可能性があります。 CSPM はまた、クラウド・サービス内のデータのコンプライアンス・チェックを行い、コンプライアンス違反の可視化を企業に提供します。CSPMは、上の図に示した攻撃対象領域(4)に対応します。クラウド・サービス・ネットワーク・セキュリティ(CSNS): CSNSは、アプリケーションのマイクロサービス間のネットワーク・レベルのセキュリティと、マイクロサービスとクラウド・サービス間のネットワーク・セキュリティを提供します。 その機能はSASE/ZTNAのようなものです。 その機能には、NGFW、WAF、IDベースのアクセス制御、WAF、API保護、DoS/DDoS防止が含まれます。 CSNSは、そのダイナミズムにおいて、従来のネットワーク・セキュリティとは異なります。 動的なワークロードのため、CSNSのセキュリティ・ライフサイクルは、アプリケーションのライフサイクルに合わせる必要があります。CSNSは、上記の図の攻撃対象領域(2)と(3)に対応します。基本的に、CSNSはE-Wトラフィックのネットワーク・セキュリティを提供します。クラウド・ワークロード・プロテクション・プラットフォーム(CWPP): CWPPの主な機能は以下のチェックです。

- ワークロードイメージ(VM、コンテナ、サーバーレス)の脆弱性:イメージの分析、ソフトウェアインベントリ、インベントリのバージョンの取得、脅威インテリジェンスデータベースとの照合により、ソフトウェアインベントリ内の既知の脆弱性を把握します。

- マルウェア検出と画像内の不要ソフトウェア検出により、サプライチェーンにマルウェアが混入しないようにします。

- ホスト侵入防御技術による実行時のエクスプロイト。

- インテル SGx などのセキュア・ガード・テクノロジーを使用したランタイム・メモリ保護。

- RASP(ランタイム・アプリケーション・セルフ・プロテクション)によるランタイム・ワークロード保護

CWPPは、上の図に挙げた攻撃対象領域(5)に対応しています。 アプリケーション向けのKubernetesの普及に伴い、上記の技術がKubernetes上で動作するように提供されています。 KSPM(Kubernetes Security Posture Management)はCSPMに似ていますが、Kubernetes用に調整されています。 KWPP(Kubernetes Workload Protection Platform)やKSNS(Kubernetes Network Security Service)といった用語を目にするのも時間の問題かもしれません。

CSNSとSASE

CSNSの機能は、ZTNAやNGFWによく似ています。 どちらもネットワーク・セキュリティ技術だからです。 企業としては、N-S(南北)とE-W(東西)の両方のトラフィックに対して統一された技術が欲しいところです。 従って、CSNSの機能はSASEプロバイダーによって提供されるという信念があります。 ユニバーサルSASEは、WAN、Kubernetesネットワーク、サービスメッシュを備えたKubernetesネットワーク、VPCネットワーク、エッジネットワークなど、ネットワークに関連するすべての攻撃サーフェスに対応することが期待されています。 多くのCNAPPプロバイダーがCSNSについてあまり話さなくなったので、これはトレンドであり、受け入れられているようです。

サイバーセキュリティ・メッシュアーキテクチャ(CSMA)

企業が直面する最大の課題の1つは、セキュリティのサイロ化です。 企業は、オンプレミス・セキュリティ、エンドポイント・セキュリティ、ネットワーク・セキュリティ、クラウド・セキュリティの要件に対応するために、さまざまなベンダーから複数のセキュリティ機能を導入しています。 各セキュリティ機能には、ポリシー管理、観測可能性、データプレーンがあります。 その結果、管理と可視化が複雑になり、セキュリティ設定ミスが発生したり、セキュリティ・インシデントの検出や対応が遅れたりすることになります。 ガートナー社は、セキュリティのソート・リーダーシップの一環としてCSMAという用語を生み出しました。 ガートナーは、企業はさまざまなセキュリティ・ベンダーから複数のセキュリティ機能を導入する必要があると認識しています。 CSMAのコンセプトは、ポリシー管理と観測性のために単一ガラスを必要とする企業のニーズに応えようとしています。 ガートナー社は、複数のセキュリティ機能を統合できるようにするために、セキュリティ・ベンダーが従うべき原則をいくつか定義しました。 主な原則は、CLIやポータル・インターフェースを超えて、セキュリティ・ベンダーがAPIを公開することです。 APIファーストのアプローチにより、企業またはマネージド・セキュリティ・プロバイダーは、ポリシー管理とセキュリティ分析のための単一の統合ダッシュボードを実現できます。 ガートナーはまた、ユーザーのアイデンティティを分散化した「アイデンティティ・ファブリック」の必要性も指摘しています。 今日、企業は、AD、LDAP、SAML IdP、OIDC IdP などの技術を使用してクレデンシャル・データベースを維持しています。 従業員のIDデータベースを持つことは問題ないとしても、一般ユーザーのIDデータベースを維持することは、プライバシーとセキュリティの観点から困難です。 アイデンティティ・データベースとアイデンティティ・チェックを分散型アイデンティティ・プロバイダにオフロードすることは、企業とエンドユーザの双方にとってメリットがあります。ADI協会とW3Cは、分散型IDファブリックを実現するための共通のフレームワークと仕様に取り組んでいます。 CSMAは実際のセキュリティに直接対応するものではありませんが、このアーキテクチャ/コンセプトはセキュリティ・コンフィギュレーション・エラーを最小限に抑え、E2Eの可視性を提供することで、インシデントの迅速な検出と対応を実現します。 SASEとCNAPPは、CSMAの実現に向けて正しい方向に向かっています。 SASEは、ネットワーク・セキュリティ・ポリシーの管理と監視のためのシングル・ペイン・オブ・グラスを提供することにより、すべてのネットワーク・セキュリティ機能とネットワーク機能を統合します。 CNAPPは、すべてのクラウドセキュリティ機能を1つの傘下に統合します。 CSMAは、SASE、CNAPP、エンドポイントセキュリティ、アイデンティティ、その他のサイバーセキュリティ技術を包含する、1つ上のレベルの統合です。

概要

データセキュリティには、データ暗号化、データガバナンス、データマスキング、サイバーセキュリティなど多くの技術が必要です。 SASEはサイバーセキュリティに不可欠な要素です。 クラウドとエッジの変革は、マイクロサービス・アーキテクチャのような新しいアプリケーション・アーキテクチャと相まって、新たな攻撃サーフェスポイントを露出させます。 CNAPPとユニバーサルSASEは、新たなアタックサーフェスに関連するセキュリティ上の課題に対処します。

-

CTOインサイトブログ

Aryaka CTO Insightsブログシリーズは、ネットワーク、セキュリティ、およびSASEのトピックに関するソートリーダーシップを提供します。

Aryaka製品の仕様については、Aryakaデータシートを参照してください。