登山者のバックパックを覗いたことはありますか?

登山者のバックパックを覗いたことはありますか?

カラビナやクイックドロー、ロープ、ヘルメット、ハーネス、ナッツツール、ビレイ、その他のプロテクションデバイスなど、ありとあらゆる道具があります。

重さにして20~30ポンド(約1.5~2.5kg)。

このような道具をバッグ一杯に抱えて、危険な山道を登ることを想像してみてください。

登り始めて10分もすれば、火傷しそうになることでしょう。

バックパックの重さは、あなたの脚が「マッチを早く焚きすぎている」と訴えているのです。

バックパックを麓から頂上まで運ぶ手間がない垂直登攀を想像してみてください。

あなたが持っているのは、複数の機能を備えたスイスナイフのようなユーティリティツールだけです。

異なる風景に異なるツール – すべてが1つの変換可能なツールです。

NFVとネットワーク・ファンクションの考え方は似ています。

NFV:大前提

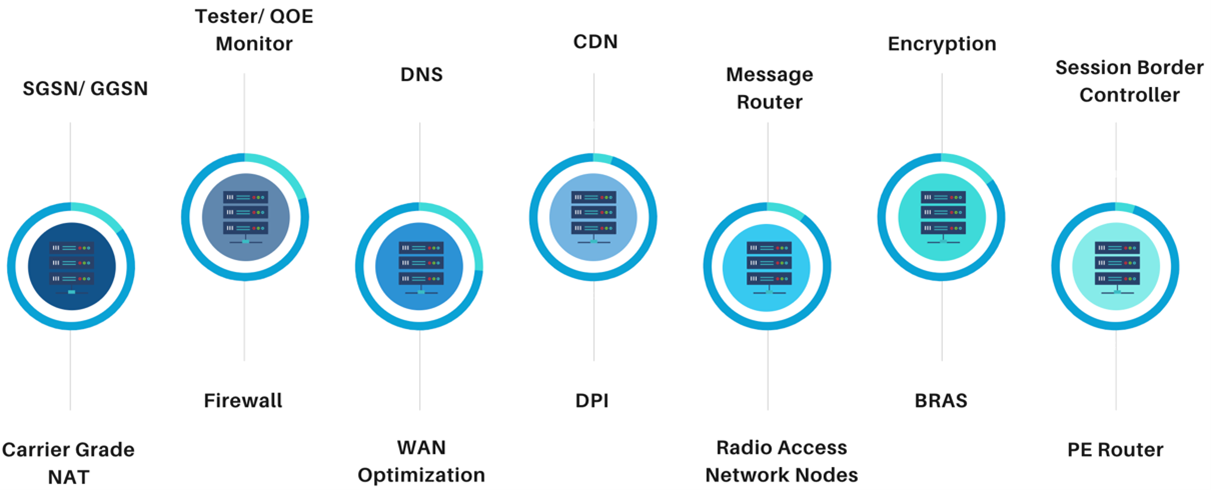

登山家のバックパックのように、ネットワークプロバイダーのネットワークは、さまざまな独自のハードウェアアプライアンスをホストしています。

複数のノード、コンポーネント、リンクが連携して、送信元と宛先間のトラフィックを移動します。  これらのハードウェア機能のほとんどは専用に構築されているため、新しいネットワーク・サービスを立ち上げるには、多くの宿泊施設、計画、設備投資が必要です。

これらのハードウェア機能のほとんどは専用に構築されているため、新しいネットワーク・サービスを立ち上げるには、多くの宿泊施設、計画、設備投資が必要です。

このような堅固で複雑なハードウェアベースのアプライアンスを設計、統合、運用するために必要なスキルセットについては、ここでは触れません。

さらに、デジタル環境の進化を考えると、これらのハードウェアの賞味期限はバナナのようなものです。

最先端のオンプレミス機器のほとんどは、企業がクラウド化を決定した瞬間に時代遅れになります。

このため、意思決定者は厳しい状況に追い込まれ、ますますネットワーク中心の世界における規模の経済によって、新たな収益中心のネットワーク・サービスの導入が迫られています。

ネットワーク機能仮想化(NFV)は、ネットワーク・ハードウェアからソフトウェア要素を分離することで、これらの問題に対処します。

ネットワーク機能が基盤となる物理機器に制約されなくなるため、1台のアプライアンスを、実行するソフトウェアに応じてさまざまな目的に使用できるようになります。

基本的に、各ノードはさまざまなアプリケーションをホストできるマイクロデータセンターとして動作します。

NFVとVNF:その違いを見分けられますか?

“NFVを使ってパス制御をVNFとしてドメイン全体に展開している “と言うと混乱しますか?

もしあなたの答えが「はい」なら、説明させてください。

NFVの考え方は、ネットワーク機能をハードウェアから切り離すことです。

NFVとは、仮想化インフラや市販のハードウェア(COTS)上で仮想ネットワーク機能(VNF)ソフトウェア・アプライアンスをオーケストレーションおよび自動化し、VNFアプライアンスをエンドツーエンドのライフサイクルを通じて管理するための運用フレームワークを指します。

一方、VNFはネットワーク内のビルディング・ブロックであり、ファイアウォール、スイッチングIDとIP、ロード・バランシングなどの特定のネットワーク機能を処理します。

ファイアウォール、ロードバランサー、ルーターなどのネットワーク・アプライアンスのソフトウェア形態と考えてください。

VNFは主に仮想マシン(VM)としてデプロイされます。

つまり、CSCF(呼セッション制御機能)がVNFとなり得る3GPP定義のアプリケーションであるということは、仮想化されており、通常のCOTSサーバにインストールできることを意味します。

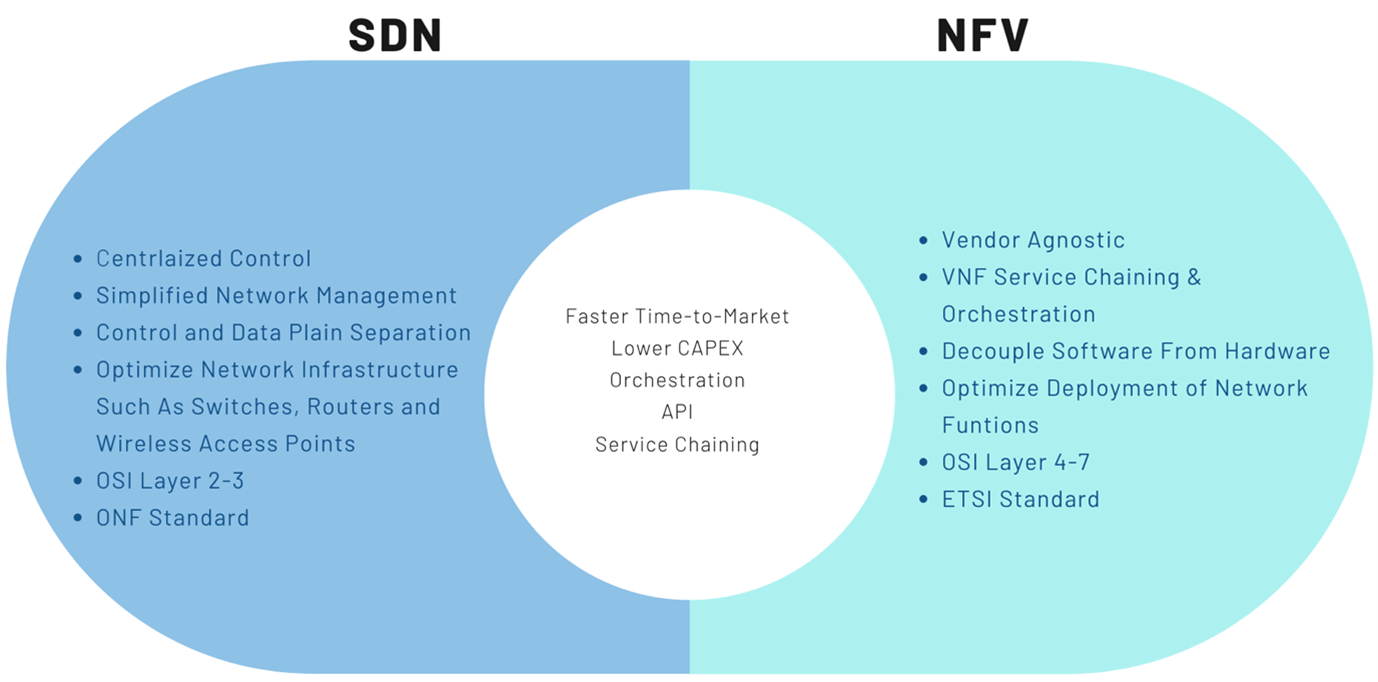

NFV と SDN:ベーコンと卵

NFV と SDN はベーコンと卵のようなものです。

しかし、一緒に食べるとより美味しく、より大きな価値をもたらします。

NFV は既存のデータセンタのプロセスを使ってロールアウトすることができますが、データプレーンとコントロールプレーンを分離するという SDN の原則を使ってアプローチすると、パフォーマンスの向上、現在のデプロイメントとの互換性の簡素化、運用と保守の手順の容易化を実現することができます。

NFV は SDN ソフトウェアが動作するためのインフラを提供することによって SDN を補完することができます。

セキュリティ要因

数年前まで、ほとんどの企業アプリケーションはデータセンターに収容されていました。

支社や分散したユーザーはハブ&スポーク・トポロジーを形成し、最低限のクラウドデータを集中管理された場所、つまり本社を経由させてから公衆インターネットに送信していました。

NFVやSDNなどの機能により、企業は固定されたデータセンターからクラウドへと飛躍しつつあります。

ロードワーカーや在宅ユーザーは、多数のデバイスを経由してリソースにアクセスしています。

セキュアなネットワークもセキュアでないネットワークもさまざまです。

このようなビジネス環境の変化により、より優れたセキュリティ・フレームワークとポリシーが求められています。

侵入検知と防御、アクセス制御、マルウェア対策、データ損失防止、動的な脅威対応などの動的なセキュリティ・サービスを提供する最善の方法は、NFVセキュリティ・フレームワークのVNFを介してこれらの機能を展開することです。

あるいは、これらの機能ごとにボックスをスタックすることもできます。

何から始めればいい?

セキュリティに関しては、ほとんどの通信事業者はクラウド・ネットワーキング・モデルに追いつくのに数年遅れています。

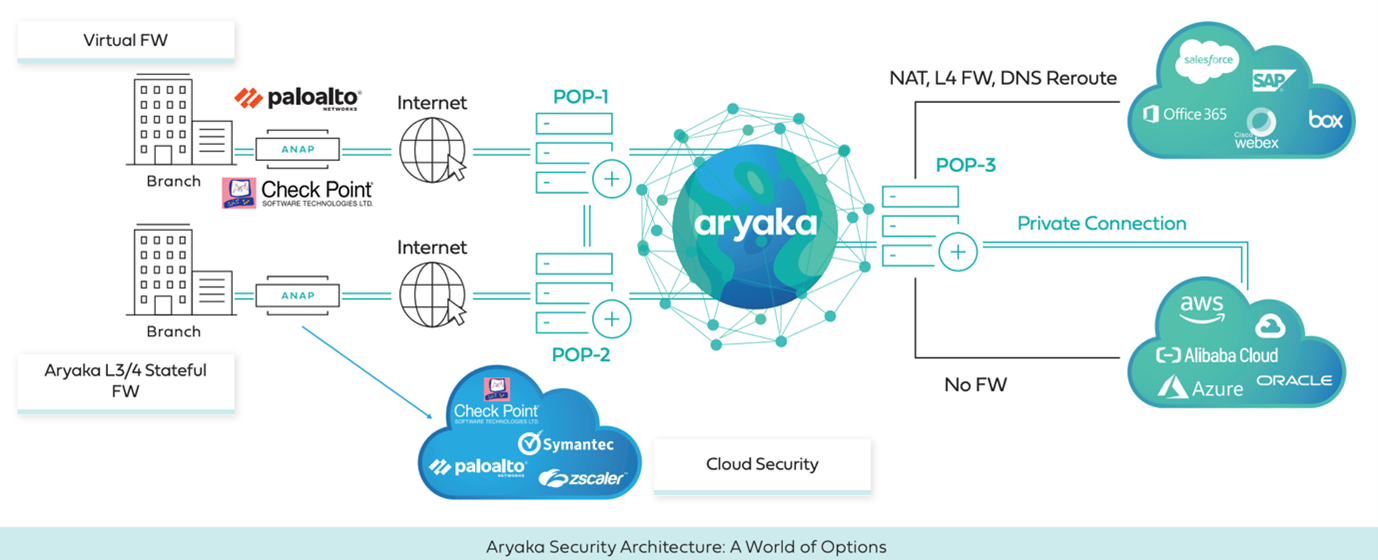

そこで、Aryaka が大活躍しています。

Aryaka の SD-WAN CPE である Network Access Point (ANAP) は、ANAP 2600 と ANAP 3000 ネットワークアプライアンス上で仮想ネットワーク機能 (VNF) として動作する次世代ファイアウォール (NGFW) を統合しています。

技術パートナーのCheck Point SoftwareとPalo Alto GlobalProtectは、CloudGuard EdgeでNGFW機能を提供しています。  このソリューションを組み合わせることで、ネットワーキングと高度なセキュリティの両面で最高の機能を備え、インテントベースのポリシーによって最適に構成された統合型ブランチソリューションが実現します。

このソリューションを組み合わせることで、ネットワーキングと高度なセキュリティの両面で最高の機能を備え、インテントベースのポリシーによって最適に構成された統合型ブランチソリューションが実現します。

NGFWを最適に構成し、維持するためのリソースと専門知識がある場合は自己管理型、基本的な構成と日々の管理をAryakaの専門家に委託し、単に運用を監督したい場合はマネージドサービスとして、企業はニーズに合わせて最適な導入モデルを選択できます。

しかし、私たちの言葉を鵜呑みにする必要はありません。

Aryakaのセキュリティ・アーキテクチャを説明したホワイトペーパーをご覧ください。

新しい技術に投資するのが適切な時期かどうかわからない場合。SD-WANのROIに関するホワイトペーパーを読んで、なぜ飛躍する適切な時期が昨日なのかを理解してください。

読み飽きましたか?SD-WAN、NFV、セキュリティ、接続に関するご質問はお気軽にお問い合わせください。