Les données sont devenues la ressource la plus précieuse pour les entreprises.

Les données sont devenues la ressource la plus précieuse pour les entreprises.

Il n’est donc pas étonnant que de nombreux acteurs malveillants tentent de perturber les activités des entreprises en volant et en corrompant les données.

La sécurité des données consiste à protéger les données contre les utilisateurs non autorisés, la corruption des données à des fins malveillantes et le vol de données.

Vous vous demandez peut-être pourquoi de nombreuses entreprises de sécurité parlent de la protection des applications, des réseaux et des points finaux, mais moins des données.

La raison en est qu’il existe une relation étroite entre les données et les applications et systèmes.

Si les applications et les systèmes ne sont pas protégés contre les mauvais acteurs, la sécurité des données n’est pas possible.

L’expression « les données sont le nouveau pétrole » explique la relation entre les applications et les données.

Les données, tout comme le pétrole sous sa forme brute, ne sont pas utiles si elles ne sont pas raffinées pour être consommées.

Les applications travaillent sur les données et les présentent aux utilisateurs sous une forme facile à consommer.

Le rôle de SASE dans la sécurité des données

Veuillez lire le blog Déchiffrer le SASE pour une vue d’ensemble du SASE.

SASE joue un rôle important dans la protection des applications dans ce monde de main-d’œuvre distribuée et de déploiements distribués à travers le nuage sur site, le nuage public et les bords publics.

Les sections suivantes présentent certaines des principales préoccupations en matière de sécurité et la manière dont SASE les aborde.

Les entreprises développent ou déploient de nombreuses applications à des fins commerciales diverses.

Toutes les applications n’ont pas forcément besoin d’accéder à toutes les données de l’entreprise.

Et tous les utilisateurs des applications n’ont pas besoin d’accéder à toutes les données de l’application.

C’est pourquoi l’accès au moindre privilège et les contrôles d’accès basés sur l’identité sont la clé de la sécurité des données.

Les applications ne sont plus simples.

Les développeurs utilisent de nombreux composants logiciels – construits en interne, achetés et open source – ce qui rend le logiciel complexe et plus vulnérable.

Les attaquants ont tendance à tirer parti de la base de connaissances sur les menaces et à essayer d’exploiter les vulnérabilités pour accéder aux applications, puis aux données.

C’est pourquoi la protection contre les exploits est importante pour la sécurité des données.

L’administration des applications et des systèmes est la plus critique car les administrateurs d’applications ont tendance à avoir des privilèges plus élevés.

Tout vol d’informations d’identification dans les comptes d’administration peut causer des ravages dans les entreprises.

Quelques techniques de sécurité telles que l’adoption d’un deuxième niveau de MFA, la restriction de l’accès des utilisateurs à partir d’endroits dangereux/inconnus, la restriction des utilisateurs présentant des modèles de comportement anormaux sont nécessaires pour renforcer la protection des données.

Les entreprises déploient des applications sur de nombreux sites afin d’offrir une expérience utilisateur à faible latence à la main-d’œuvre distribuée et de s’assurer que les applications peuvent résister à une charge accrue ou anormale.

Avec les applications distribuées, les données sont également distribuées.

C’est pourquoi on s’attend à ce que la sécurité soit également distribuée pour faire face à l’augmentation de la demande et aux attaques DDoS sur les applications.

La plateforme ZTNA (Zero Trust Network Access) et le NGFW (Next Generation Firewall) de SASE répondent aux préoccupations de sécurité ci-dessus.

C’est pourquoi le SASE devient l’un des éléments clés de la cybersécurité en matière de sécurité des données, en protégeant les applications et en permettant des contrôles d’accès et d’autorisation fondés sur l’identité.

On peut se demander si le ZTNA et le NGFW sont suffisants pour sécuriser les applications et, partant, les données.

Avec la transformation de l’informatique en nuage, qui consiste à exploiter les nuages publics et les bords publics pour les applications d’entreprise, les surfaces d’attaque sont plus nombreuses.

La sécurité des données nécessite la correction de ces surfaces d’attaque.

C’est là que le CNAPP entre en scène.

Augmentation de la surface d’attaque avec la transformation de l’informatique en nuage

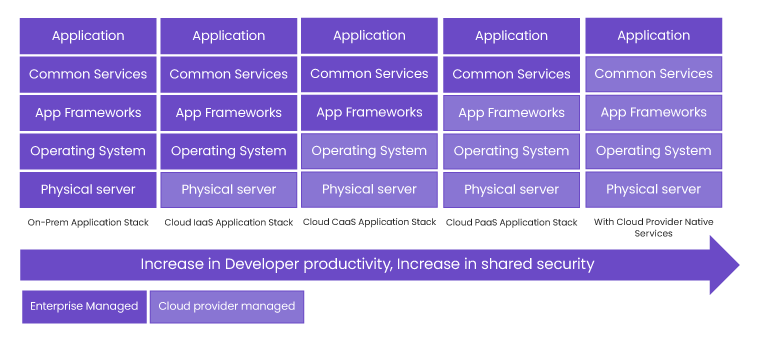

La transformation en nuage d’applications plus simples réduit les réponses des entreprises car la sécurité des logiciels d’infrastructure communs est prise en charge par les fournisseurs de nuage.

Dans ce contexte, les développeurs d’applications se concentrent de plus en plus sur la logique commerciale et laissent la responsabilité des composants logiciels banals aux fournisseurs d’informatique en nuage.

Il est vrai que les développeurs n’ont qu’à se concentrer sur la logique de l’application et laisser la maintenance et les correctifs de sécurité des systèmes d’exploitation, des cadres, des services communs tels que les bases de données, le stockage de fichiers, la gestion des clés, les systèmes d’authentification et d’autorisation et les systèmes d’observabilité aux fournisseurs d’informatique en nuage, réduisant ainsi les responsabilités en matière de sécurité limitées aux applications.  Les applications doivent de plus en plus être déployées sur plusieurs sites, non seulement dans les régions d’un fournisseur de services en nuage, mais aussi chez plusieurs fournisseurs de services en nuage et fournisseurs de périphérie, afin d’offrir une expérience optimale à l’utilisateur.

Les applications doivent de plus en plus être déployées sur plusieurs sites, non seulement dans les régions d’un fournisseur de services en nuage, mais aussi chez plusieurs fournisseurs de services en nuage et fournisseurs de périphérie, afin d’offrir une expérience optimale à l’utilisateur.

En outre, les applications sont de plus en plus souvent déployées à la demande dans les périphéries.

En d’autres termes, les applications ne sont déployées que lorsqu’il y a des clients à proximité qui ont besoin des services de l’application.

Pour des raisons de coût, il n’est pas justifié de déployer l’intégralité d’une application complexe sur tous les points d’accès.

Bienvenue à l’architecture microservice.

Les développeurs d’applications adoptent l’architecture microservice non seulement pour améliorer leur productivité, mais aussi pour permettre le déploiement d’une partie des applications dans les points d’accès et conserver le reste dans les nuages.

L’image suivante (simplifiée par souci de concision) illustre le déploiement d’une application basée sur les microservices.

Dans cet exemple d’application arbitraire, les microservices 1 et 2 de l’application sont déployés dans les Edges pour fournir une expérience de faible latence et les microservices 3 et 4 sont déployés dans les nuages pour d’autres opérations de l’application.

L’image montre 5 points de surface d’attaque.

- Communication entre les clients finaux et les microservices frontaux 1 et communication entre les microservices à travers les Edges et le Cloud

- Communication entre les microservices au sein des sites périphériques ou des sites en nuage.

- Communication entre les microservices d’application et les services des fournisseurs de services en nuage/en périphérie

- Communication avec les services prestataires de l’extérieur vers les services prestataires.

- Composants logiciels internes des microservices

Toute sécurité globale doit s’attaquer à toutes les surfaces d’attaque.

Toute sécurité globale doit s’attaquer à toutes les surfaces d’attaque.

Les surfaces d’attaque (1) peuvent être traitées par SASE ZTNA et NGFW.

Toutes les autres surfaces d’attaque sont apparues en raison de l’informatique distribuée, de l’architecture des microservices et des applications utilisant les services des fournisseurs de nuages.

Étant donné que cela est principalement dû à la transformation cloud/edge, Gartner a défini une nouvelle catégorie appelée modèle CNAPP pour relever ces défis en matière de sécurité.

CNAPP (Cloud Native Application Protection Platform) pour faire face à l’augmentation de la surface d’attaque.

CNAPP est un modèle/une technologie de sécurité « cloud native » qui combine Cloud Security Posture Management (CSPM), Cloud Service Network Security (CSNS) et Cloud Workload Protection Platform (CWPP) au sein d’une seule et même plateforme.

En combinant plusieurs outils de sécurité dans le nuage en une seule plateforme, CNAPP offre des avantages tels qu’une visibilité complète tout au long du cycle de vie de l’application – phases de construction, de déploiement et d’exécution – et des contrôles complets à travers plusieurs technologies.

Tout comme d’autres termes inventés par Gartner, le terme CNAPP devrait également permettre aux fournisseurs et aux consommateurs d’avoir une compréhension commune des fonctions de sécurité et des capacités de la plateforme.

Voyons ce qu’est le CNAPP, puis établissons une correspondance entre les points d’attaque et ces éléments constitutifs. Gestion de la posture de sécurité dans le nuage (CSPM): La capacité CSPM donne aux entreprises la visibilité de toutes les ressources/services en nuage que les applications d’entreprise utilisent à partir de plusieurs fournisseurs en nuage.

Elle permet également de cartographier les services en nuage et les applications qui les utilisent.

Le plus grand avantage des CSPM est l’analyse de la configuration pour détecter toute mauvaise configuration.

Les services des fournisseurs d’informatique en nuage étant très génériques, leur sécurité dépend de leur configuration.

Il est important de comprendre que les services des fournisseurs de cloud sont multi-locataires et que leur accès ne peut pas être contrôlé par les entreprises.

S’ils sont mal configurés, les attaquants peuvent accéder à ces services et voler et corrompre les données.

Par exemple, si un service de base de données est configuré par erreur pour autoriser l’accès de n’importe qui, les données de l’entreprise stockées par les applications dans le service de base de données peuvent être divulguées.

Les CSPMs effectuent également des contrôles de conformité sur les données des services en nuage et fournissent aux entreprises une visibilité sur les violations de conformité. Les CSPM s’attaquent à la surface d’attaque (4) énumérée dans l’image ci-dessus. Sécurité du réseau de services en nuage (CSNS) : Le CSNS assure la sécurité au niveau du réseau entre les microservices des applications ainsi que la sécurité du réseau entre les microservices et les services en nuage.

Sa fonctionnalité est similaire à celle de SASE/ZTNA.

Elle comprend les fonctionnalités suivantes : NGFW, WAF, contrôle d’accès basé sur l’identité, WAF, protection de l’API, prévention DoS/DDoS.

Le CSNS se distingue de la sécurité réseau traditionnelle par son dynamisme.

En raison des charges de travail dynamiques, le cycle de vie de la sécurité du CSNS doit s’aligner sur le cycle de vie des applications. Le CSNS s’attaque aux surfaces d’attaque (2) et (3) dans l’image ci-dessus. Le CSNS assure essentiellement la sécurité du réseau pour le trafic E-W.Cloud Workload Protection Platform (CWPP) : La fonction CWPP vérifie principalement

- Vulnérabilités dans les images de charge de travail (VM, conteneur, Serverless) en analysant les images, en se procurant l’inventaire des logiciels, les versions de l’inventaire et en vérifiant avec les bases de données de renseignements sur les menaces pour comprendre toutes les vulnérabilités connues dans l’inventaire des logiciels.

- Détection des logiciels malveillants et des logiciels indésirables dans les images pour s’assurer qu’aucun logiciel malveillant n’a été introduit dans la chaîne d’approvisionnement.

- Exploitation au moment de l’exécution via la technologie de prévention des intrusions dans l’hôte.

- Protection de la mémoire d’exécution à l’aide de technologies de garde sécurisées telles que Intel SGx.

- Protection de la charge de travail en cours d’exécution via RASP (Runtime Application Self Protection)

Le CWPP s’attaque à la surface d’attaque (5) énumérée dans l’image ci-dessus.

Avec la popularité de Kubernetes pour les applications, les technologies ci-dessus sont livrées pour fonctionner sur Kubernetes.

KSPM (Kubernetes Security Posture Management) est similaire à CSPM mais adapté à Kubernetes.

Ce n’est peut-être qu’une question de temps, on verra apparaître des termes tels que KWPP (Kubernetes Workload Protection Platform) et KSNS (Kubernetes Network Security Service).

CSNS et SASE

Les fonctionnalités du CSNS ressemblent beaucoup à celles du ZTNA et du NGFW.

En effet, il s’agit dans les deux cas de technologies de sécurité des réseaux.

Les entreprises aiment voir une technologie uniforme pour le trafic N-S (nord-sud) et E-W (est-ouest).

On pense donc que les fonctions CSNS seront assurées par les fournisseurs de SASE.

Le SASE universel est censé traiter toutes les surfaces d’attaque liées au réseau, qu’il s’agisse du WAN, des réseaux Kubernetes, des réseaux Kubernetes avec maillage de services, des réseaux VPC, des réseaux Edge, etc.

Cela semble être la tendance et accepté car de nombreux fournisseurs CNAPP ne parlent plus beaucoup de CSNS.

Architecture maillée de cybersécurité (CSMA)

L’un des plus grands défis auxquels les entreprises sont confrontées est le cloisonnement de la sécurité.

Elles ont l’habitude de déployer de multiples fonctions de sécurité provenant de divers fournisseurs pour répondre aux exigences de sécurité sur site, de sécurité des terminaux, de sécurité du réseau et de sécurité dans le nuage.

Chaque fonction de sécurité s’accompagne d’une gestion des politiques, d’une observabilité et d’un plan de données qui lui sont propres.

En conséquence, la gestion et la visibilité deviennent complexes, ce qui entraîne des erreurs de configuration de la sécurité et, par conséquent, des détections et des réponses manquées ou retardées aux incidents de sécurité.

Gartner a créé le terme CSMA dans le cadre de sa réflexion sur la sécurité.

Le Gartner a reconnu que les entreprises devraient faire appel à de multiples fonctions de sécurité provenant de différents fournisseurs de sécurité.

Le concept CSMA tente de répondre aux besoins des entreprises qui exigent un seul point de vue pour la gestion des politiques et l’observabilité.

Gartner a défini certains principes à suivre par les fournisseurs de sécurité pour permettre la composition de fonctions de sécurité multiples.

Le principe prédominant est l’exposition de l’API par les fournisseurs de sécurité au-delà des interfaces CLI et portail.

L’approche API-first permet aux entreprises ou aux fournisseurs de sécurité gérée de réaliser un tableau de bord consolidé unique pour la gestion des politiques et l’analyse de la sécurité.

Gartner souligne également la nécessité d’une « structure d’identité » avec une identité décentralisée des utilisateurs.

Aujourd’hui, les entreprises gèrent la base de données des informations d’identification à l’aide de technologies telles que AD, LDAP, SAML IdP et OIDC IdP, etc.

Même s’il n’y a pas de mal à disposer d’une base de données d’identités pour les employés, la maintenance d’une base de données d’identités pour les utilisateurs publics est un défi du point de vue de la confidentialité et de la sécurité.

Décharger la base de données d’identité et les contrôles d’identité vers des fournisseurs d’identité distribués est une solution gagnante à la fois pour les entreprises et pour les utilisateurs finaux. L ‘association ADI et le W3C travaillent à l’élaboration d’un cadre et de spécifications communs pour la mise en place d’une structure d’identité décentralisée.

Bien que le CSMA ne traite pas directement de la sécurité proprement dite, cette architecture/ce concept minimise les erreurs de configuration de la sécurité et offre une visibilité E2E pour une détection et une réponse plus rapides en cas d’incident.

SASE et CNAPP sont sur la bonne voie pour réaliser le CSMA.

SASE consolide toutes les fonctions de sécurité du réseau et les fonctions du réseau en fournissant un seul point de vue pour la gestion et l’observabilité de la politique de sécurité du réseau.

Le CNAPP consolide toutes les fonctions de sécurité de l’informatique en nuage sous un même toit.

Le CSMA est un niveau de consolidation supérieur qui englobe SASE, CNAPP, la sécurité des points finaux, l’identité et d’autres technologies de cybersécurité.

Résumé

La sécurité des données nécessite de nombreuses technologies telles que le cryptage des données, la gouvernance des données, le masquage des données et la cybersécurité.

La SASE fait partie intégrante de la cybersécurité.

La transformation du Cloud et de l’Edge, associée à de nouvelles architectures d’application telles que l’architecture Microservice, expose des points de surface d’attaque supplémentaires.

Le CNAPP, associé à la SASE universelle, répond aux défis de sécurité associés aux nouvelles surfaces d’attaque.

-

Blog CTO Insights

La série de blogs Aryaka CTO Insights fournit un leadership éclairé sur les thèmes du réseau, de la sécurité et de la SASE.

Pour les spécifications des produits Aryaka, consultez les fiches techniques d’Aryaka.