Avez-vous déjà eu l’occasion de jeter un coup d’œil dans le sac à dos d’un alpiniste ?

Avez-vous déjà eu l’occasion de jeter un coup d’œil dans le sac à dos d’un alpiniste ?

Vous y trouverez toute une gamme d’équipements : mousquetons et dégaines, cordes, casques, harnais, outils pour les écrous, appareils d’assurage et autres dispositifs de protection.

Il s’agit d’outils qui pèsent entre 20 et 30 livres.

Imaginez maintenant que vous escaladez des routes de montagne périlleuses avec un sac rempli de ce type d’équipement.

Dix minutes après le début d’une ascension difficile, vous éprouverez cette sensation de brûlure.

Avec tout ce poids dans votre sac à dos, ce sont vos jambes qui vous disent que vous brûlez trop d’allumettes, trop tôt, et que si vous ne vous débarrassez pas d’une partie de ce poids, vous partirez en flammes avant d’atteindre le sommet.

Imaginez maintenant une ascension verticale sans avoir à porter ce sac à dos du bas vers le haut.

Tout ce que vous avez, c’est une sorte de couteau suisse, un outil utilitaire avec de multiples fonctions à l’intérieur.

Différents outils pour différents paysages – le tout dans un seul outil convertible.

L’idée derrière NFV et les fonctions de réseau est quelque peu similaire.

NFV : la base fondamentale

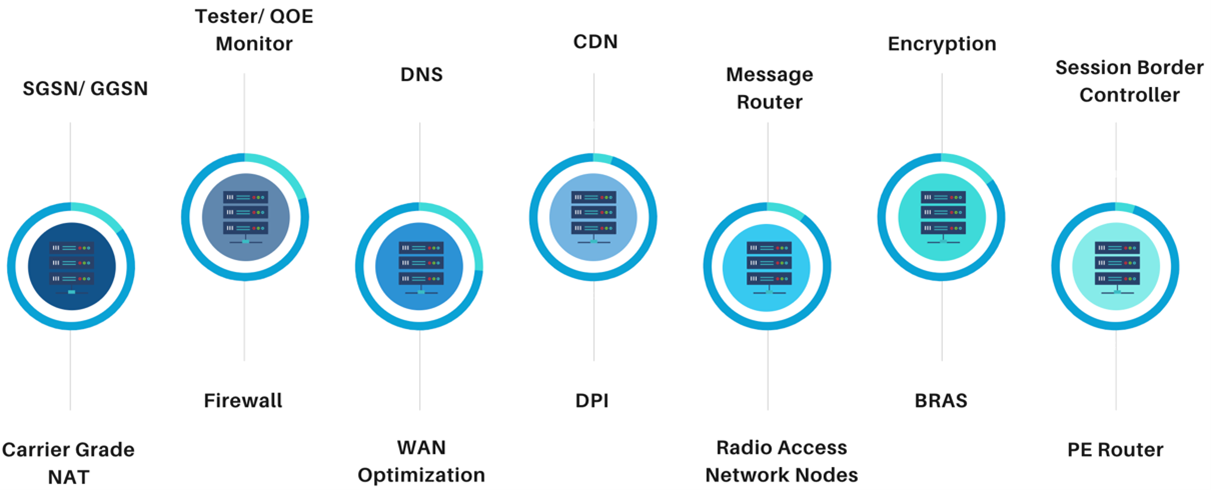

Comme le sac à dos d’un alpiniste, le réseau d’un fournisseur d’accès héberge divers appareils propriétaires.

De multiples nœuds, composants et liens travaillent ensemble pour déplacer le trafic entre la source et la destination.  Étant donné que la plupart de ces fonctions matérielles sont conçues spécialement, le lancement d’un nouveau service de réseau nécessite beaucoup d’aménagements, de planification et d’investissements.

Étant donné que la plupart de ces fonctions matérielles sont conçues spécialement, le lancement d’un nouveau service de réseau nécessite beaucoup d’aménagements, de planification et d’investissements.

Je ne parlerai même pas des compétences requises pour concevoir, intégrer et exploiter ces appareils matériels rigides et complexes.

En outre, compte tenu de la nature évolutive du paysage numérique, ce matériel a la durée de vie d’une banane.

La plupart des appareils de pointe sur site sont obsolètes dès qu’une entreprise décide de passer à l’informatique dématérialisée.

Les décideurs se trouvent donc dans une situation difficile, car ils doivent inclure de nouveaux services de réseau centrés sur les revenus grâce aux économies d’échelle réalisées dans un monde de plus en plus centré sur les réseaux.

La virtualisation des fonctions du réseau (NFV) résout ces problèmes en isolant l’élément logiciel du matériel du réseau.

Comme les fonctions de réseau ne sont plus limitées par l’équipement physique sous-jacent, un seul appareil peut être utilisé à de nombreuses fins, en fonction du logiciel qu’il exécute.

En fait, chaque nœud se comporte comme un micro-centre de données capable d’héberger diverses applications.

NFV et VNF : savez-vous faire la différence ?

Vous sentez-vous confus lorsque je dis « nous utilisons NFV pour déployer le contrôle de chemin en tant que VNF dans le domaine ? »

Permettez-moi de vous expliquer si votre réponse est « oui ».

L’idée de NFV est de découpler les fonctions de réseau du matériel.

Il s’agit du cadre opérationnel permettant d’orchestrer et d’automatiser les appareils logiciels de fonctions de réseau virtuel (VNF) sur une infrastructure virtualisée ou du matériel commercial prêt à l’emploi (COTS), puis de gérer les appareils VNF tout au long de leur cycle de vie.

Les VNF, quant à elles, sont des éléments constitutifs du réseau et gèrent des fonctions réseau spécifiques telles que les pare-feu, les ID et IP de commutation et l’équilibrage de la charge.

Considérez-les comme la forme logicielle des appareils de réseau tels que les pare-feu, les équilibreurs de charge et les routeurs, etc.

Les VNF sont principalement déployés sous forme de machines virtuelles (VM).

Ainsi, lorsque je dis que CSCF (Call Session Control Function) est une application définie par le 3GPP qui peut être une VNF, cela signifie qu’elle a été virtualisée et qu’elle peut être installée sur un serveur COTS ordinaire.

NFV ET SDN : Bacon et œufs

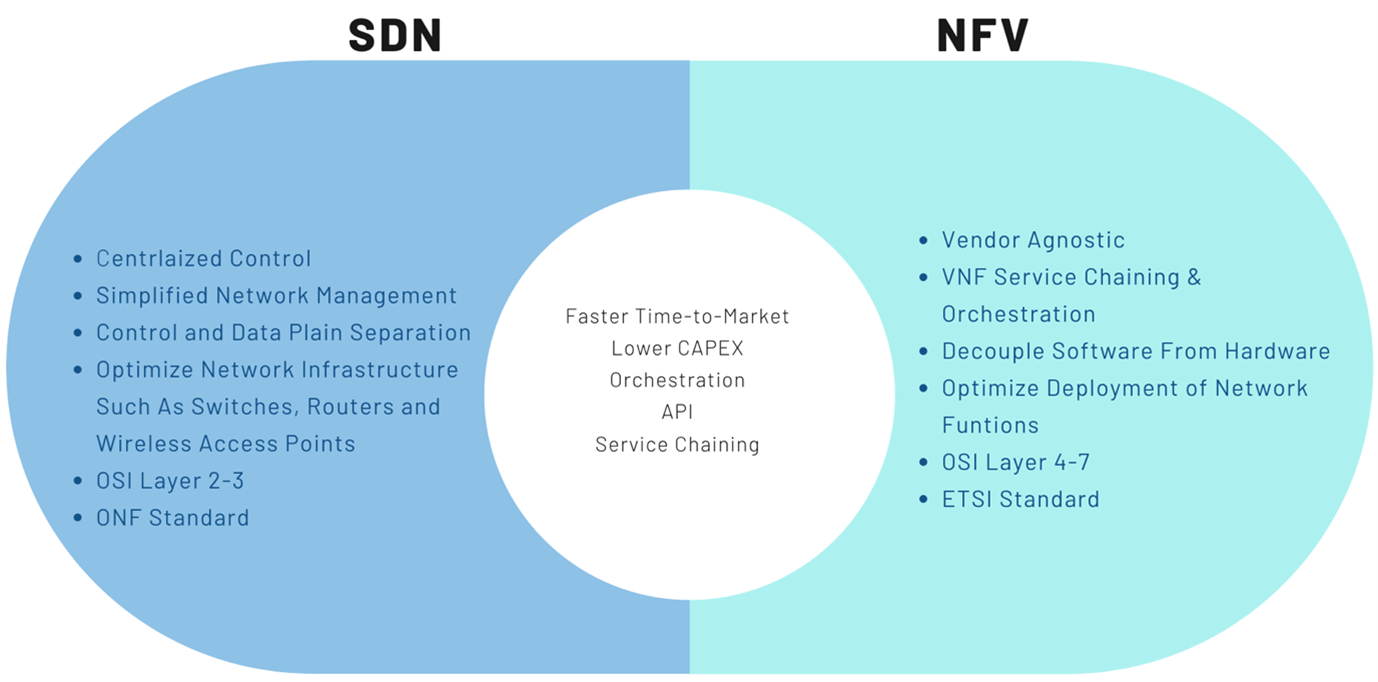

NFV et SDN sont comme le bacon et les œufs – complémentaires l’un de l’autre mais pas interdépendants.

Cependant, ils sont plus savoureux lorsqu’ils sont servis ensemble et offrent une plus grande valeur.

Bien que la NFV puisse être déployée en utilisant les processus existants du centre de données, lorsqu’elle est abordée selon le principe SDN de séparation du plan de données et du plan de contrôle, elle peut offrir de meilleures performances, simplifier la compatibilité avec les déploiements actuels et faciliter les procédures d’exploitation et de maintenance.

Le NFV peut compléter le SDN en fournissant l’infrastructure sur laquelle le logiciel SDN peut être exécuté.

Le facteur sécurité

Il y a encore quelques années, la plupart des applications d’entreprise étaient hébergées dans des centres de données.

Les succursales et les utilisateurs distribués formaient une topologie en étoile, faisant passer une quantité minimale de données dans le nuage par un site centralisé, c’est-à-dire le siège, avant de les envoyer sur l’internet public.

Grâce à des fonctionnalités telles que NFV et SDN, les entreprises quittent les centres de données stationnaires pour se tourner vers le nuage.

Les travailleurs itinérants et les utilisateurs travaillant à domicile accèdent aux ressources par le biais d’une pléthore d’appareils via.

une variété de réseaux sécurisés et non sécurisés.

Ce paysage commercial changeant exige un meilleur cadre et de meilleures politiques de sécurité.

La meilleure façon de fournir des services de sécurité dynamiques tels que la détection et la prévention des intrusions, le contrôle d’accès, la lutte contre les logiciels malveillants, la prévention des pertes de données, la réponse dynamique aux menaces et ainsi de suite, est de déployer ces fonctions via des VNF dans un cadre de sécurité NFV.

Vous pouvez également empiler des boîtiers pour chacune de ces fonctionnalités.

Par où commencer ?

En matière de sécurité, la plupart des opérateurs télécoms ont quelques années de retard sur le modèle de réseau en nuage.

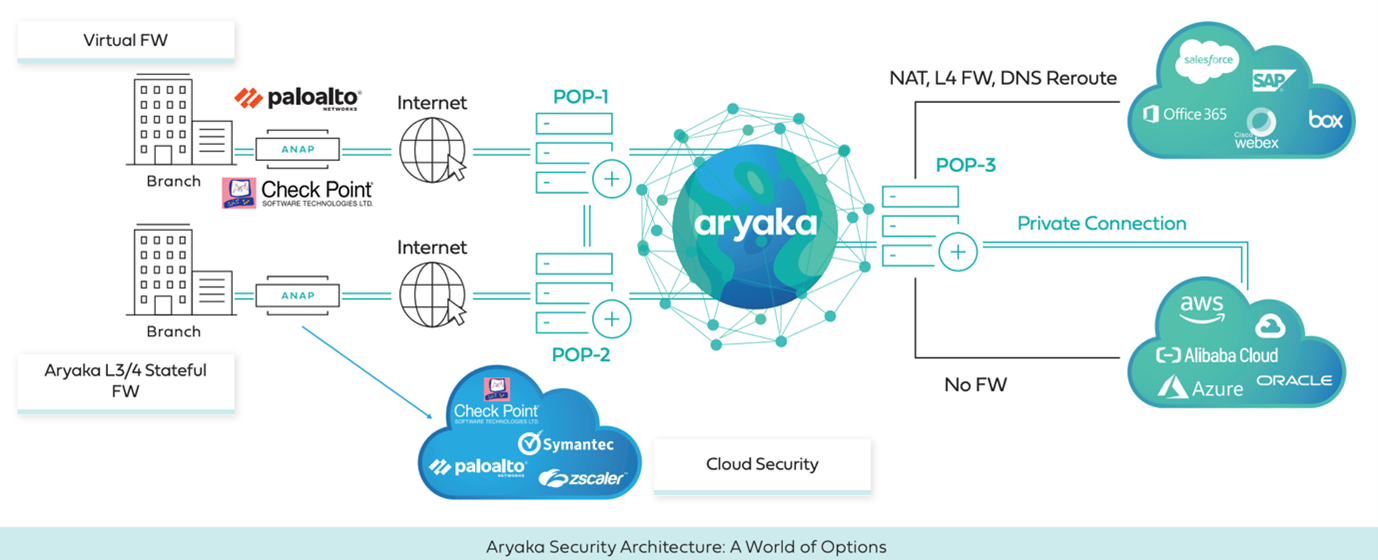

C’est là qu’Aryaka fait un tabac.

Le point d’accès au réseau d’Aryaka (ANAP), notre CPE SD-WAN, intègre un pare-feu de nouvelle génération (NGFW) qui fonctionne comme une fonction de réseau virtuel (VNF) sur nos appareils de réseau ANAP 2600 et ANAP 3000.

Les partenaires technologiques Check Point Software et Palo Alto GlobalProtect fournissent la fonctionnalité NGFW avec CloudGuard Edge.  La solution combinée offre une solution convergente pour les succursales avec les meilleures capacités en matière de réseau et de sécurité avancée, configurée de manière optimale par le biais de politiques basées sur les intentions.

La solution combinée offre une solution convergente pour les succursales avec les meilleures capacités en matière de réseau et de sécurité avancée, configurée de manière optimale par le biais de politiques basées sur les intentions.

Les entreprises peuvent choisir entre les modèles de déploiement qui répondent le mieux à leurs besoins : en autogestion si elles disposent des ressources et de l’expertise nécessaires pour configurer et maintenir leur NGFW de manière optimale, ou en tant que service géré si elles préfèrent confier la configuration de base et la gestion quotidienne aux experts d’Aryaka et souhaitent simplement superviser les opérations.

Mais vous n’êtes pas obligé de nous croire sur parole.

Découvrez comment nous faisons ce que nous faisons dans ce livre blanc expliquant l’architecture de sécurité d’Aryaka.

Vous ne savez pas si c’est le bon moment pour investir dans une nouvelle technologie ? Lisez notre livre blanc sur le retour sur investissement du SD-WAN pour comprendre pourquoi le bon moment pour faire ce saut était hier.

Vous en avez assez de lire ? N’hésitez pas à nous contacter pour toute question relative au SD-WAN, au NFV, à la sécurité et à la connectivité.