Blocages, quarantaines, isolement auto-imposé, restructuration des activités des plateformes en ligne et travailleurs à distance – le COVID-19 a amené les entreprises à participer à la plus grande expérience de travail à distance de l’histoire de l’humanité.

Blocages, quarantaines, isolement auto-imposé, restructuration des activités des plateformes en ligne et travailleurs à distance – le COVID-19 a amené les entreprises à participer à la plus grande expérience de travail à distance de l’histoire de l’humanité.

Aujourd’hui, plus d’un an après le début de la pandémie, nous sommes relativement mieux placés pour évaluer l’impact du travail à distance sur notre façon de communiquer, de nous connecter et de créer.

Cela soulève une question évidente : le travail à distance est-il là pour longtemps ou n’était-ce qu’une expérience ?

Je vais laisser les chiffres parler.

Selon McKinsey, 80 % des gens apprécient le travail à domicile.

En outre, 41 % d’entre eux se sentent plus productifs qu’avant, et 28 % sont aussi productifs.

Il est irréfutable que la liberté de laisser les employés travailler depuis l’endroit qui leur convient est l’un des avantages les plus souhaitables qu’un employeur puisse offrir en 2021.

Les DSI d’aujourd’hui veulent exploiter cette flexibilité comme un catalyseur pour réinventer l’avenir du travail et améliorer les choses, plutôt que de l’utiliser comme un pansement pour maintenir la lumière allumée.

En investissant dans des capacités de travail à distance, les entreprises se dotent également d’un filet de sécurité qui leur permet de faire face aux aléas de la vie.

Mais les « inconnues » font qu’il est essentiel de repenser l’avenir du travail. Le fléau du travail à distance Prenez un peu de recul et réfléchissez à la part de votre travail et de votre vie qui dépend de l’internet public.

Le moins que l’on puisse dire, c’est qu’elle est écrasante.

En fait, il n’est pas exagéré de dire que vous avez plus de chances d’être victime d’une cyberattaque que d’assister à un cambriolage.

Il va sans dire que votre productivité est directement proportionnelle à la qualité de l’accès à l’internet, qui s’accompagne de deux défis majeurs. Performance des applications Selon les sondages de Gartner, 54 % des responsables des ressources humaines affirment que la médiocrité des technologies et de l’infrastructure technique est l’obstacle le plus important au travail à distance.

Alors que les entreprises équipent leurs employés pour le travail à distance et s’appuient sur la technologie « cloud » pour y parvenir, beaucoup se heurtent à des murs.

La technologie « cloud » repose sur la connectivité, et lorsque vous dépendez d’un réseau public pour faire fonctionner ces applications de bureau à distance, une latence instable, une perte de paquets et d’autres facteurs de dégradation des performances ne manqueront pas de provoquer des accidents de parcours et de faire dérailler l’ensemble du plan. Sécurité La révolution numérique qui a suivi la crise du coronavirus a ouvert la voie à de nouvelles vulnérabilités en matière de sécurité.

Selon Cybercrime Magazine, 2021 pourrait voir une attaque de ransomware toutes les 11 secondes.

Deux fois plus qu’en 2019 (19 secondes) et près de quatre fois plus qu’en 2016 (40 secondes), ce qui représente une perte financière de près de 20 milliards de dollars en 2021.

Cela équivaut à l’économie d’un petit pays.

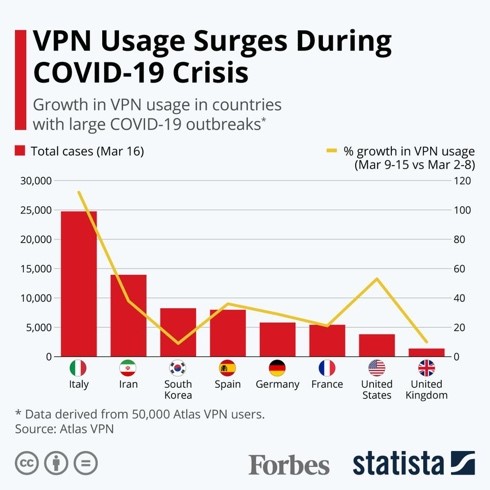

Il est donc primordial de disposer d’un accès sécurisé au réseau de l’entreprise. Le VPN à la rescousse L’augmentation massive de 124 % des services VPN dans le sillage de la pandémie montre que les entreprises se sont tournées vers les réseaux privés virtuels pour fournir aux employés en dehors du périmètre traditionnel de l’entreprise un accès sécurisé et fiable aux réseaux de l’entreprise.

Toutefois, avant la pandémie, les réseaux privés virtuels d’entreprise n’étaient pas très répandus et n’attiraient que très peu d’investissements.

Ces solutions VPN étaient fonctionnelles mais ne permettaient qu’à une petite partie des employés de travailler à distance.

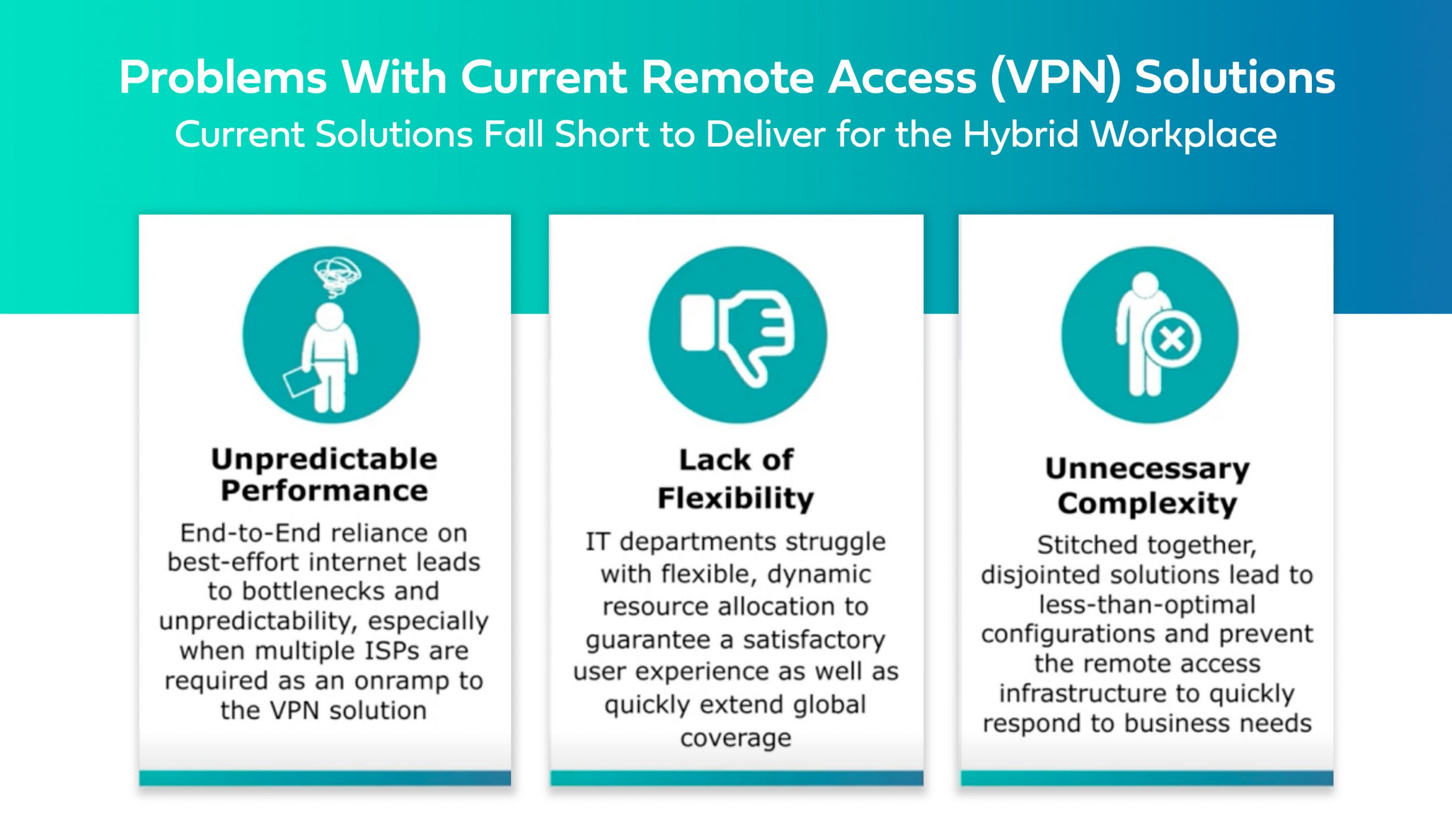

Lorsque le travail à distance a pris le devant de la scène et que le nombre d’utilisateurs de VPN a quadruplé, ces solutions existantes se sont heurtées à des difficultés en termes de flexibilité et de performance des applications et ont souvent été sujettes à des problèmes de sécurité.

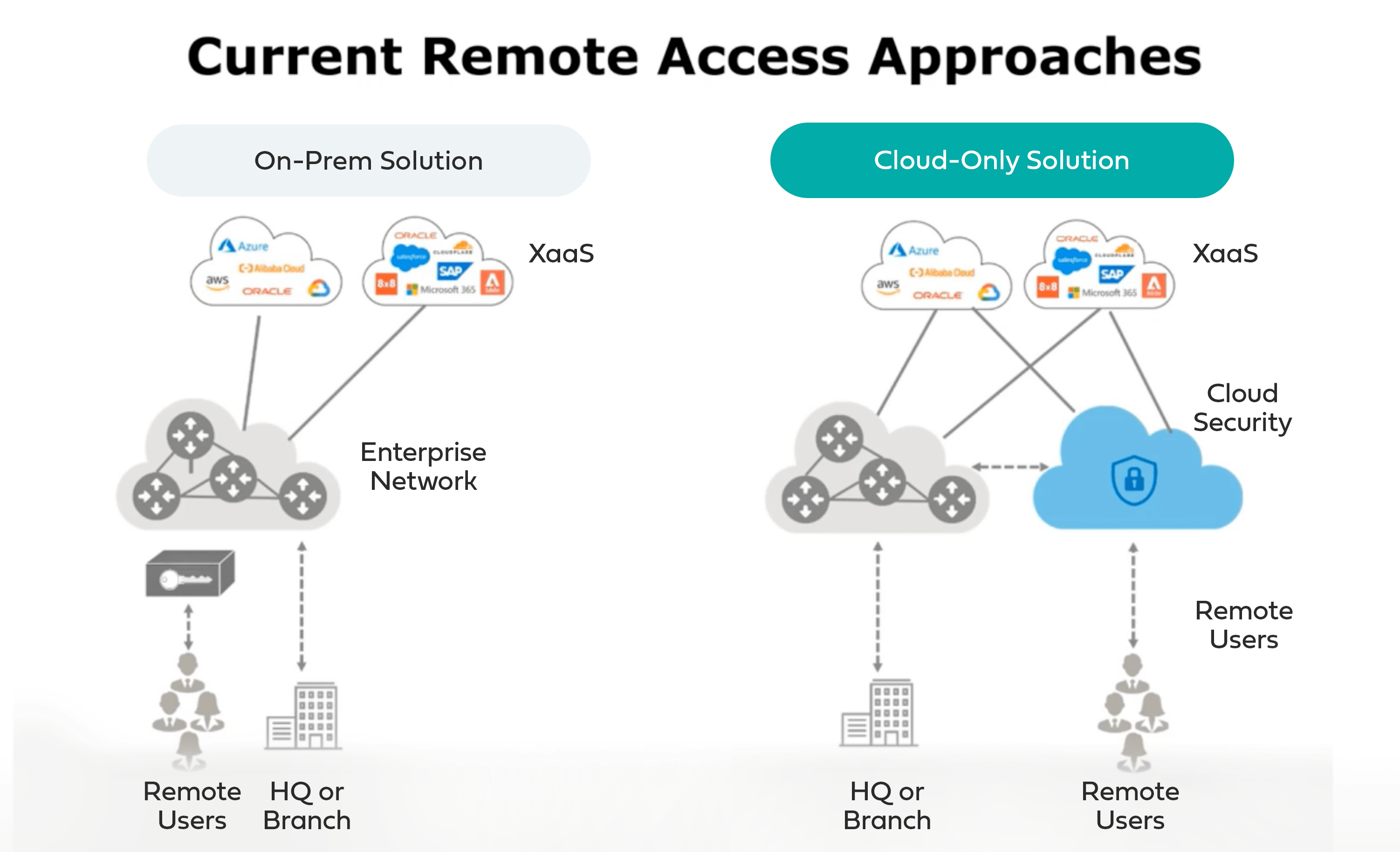

Quelles sont donc les limites des deux modèles les plus utilisés pour accéder aux VPN ? Architecture sur site Cette architecture a été un élément de base pour les entreprises pendant des années.

Bien qu’elle ait beaucoup aidé les entreprises, l’architecture est toujours très centrée sur les locaux de l’entreprise.

L’infrastructure centrale de l’entreprise est considérée comme le centre de l’univers et tout le trafic des utilisateurs passe par elle.

Si le backhauling peut fonctionner pour un VPN site à site, il n’est pas adapté au trafic des réseaux SaaS, IaaS et autres réseaux basés sur le cloud.

En outre, les problèmes de performance et de sécurité des VPN traditionnels sont bien connus et documentés.

Ils n’ont tout simplement pas été conçus pour les environnements distribués et dynamiques basés sur le cloud d’aujourd’hui.

Architecture en nuage Dans cette configuration, les utilisateurs font le pari architectural que la connectivité internet restera toujours suffisamment stable et prévisible pour offrir une expérience utilisateur irréprochable.

Mais ces deux modèles adoptent une approche très unilatérale pour résoudre le problème.

L’hypothèse est que toutes vos applications sont soit dans le nuage, soit sur place dans le centre de données de l’entreprise.

Le manque de prévisibilité de l’expérience et de la performance des applications est le principal inconvénient de ce modèle, car il n’y a pas d’accords de niveau de service garantis.

Étant donné qu’une main-d’œuvre hybride est la nouvelle norme, de telles solutions disjointes ne suffisent pas.

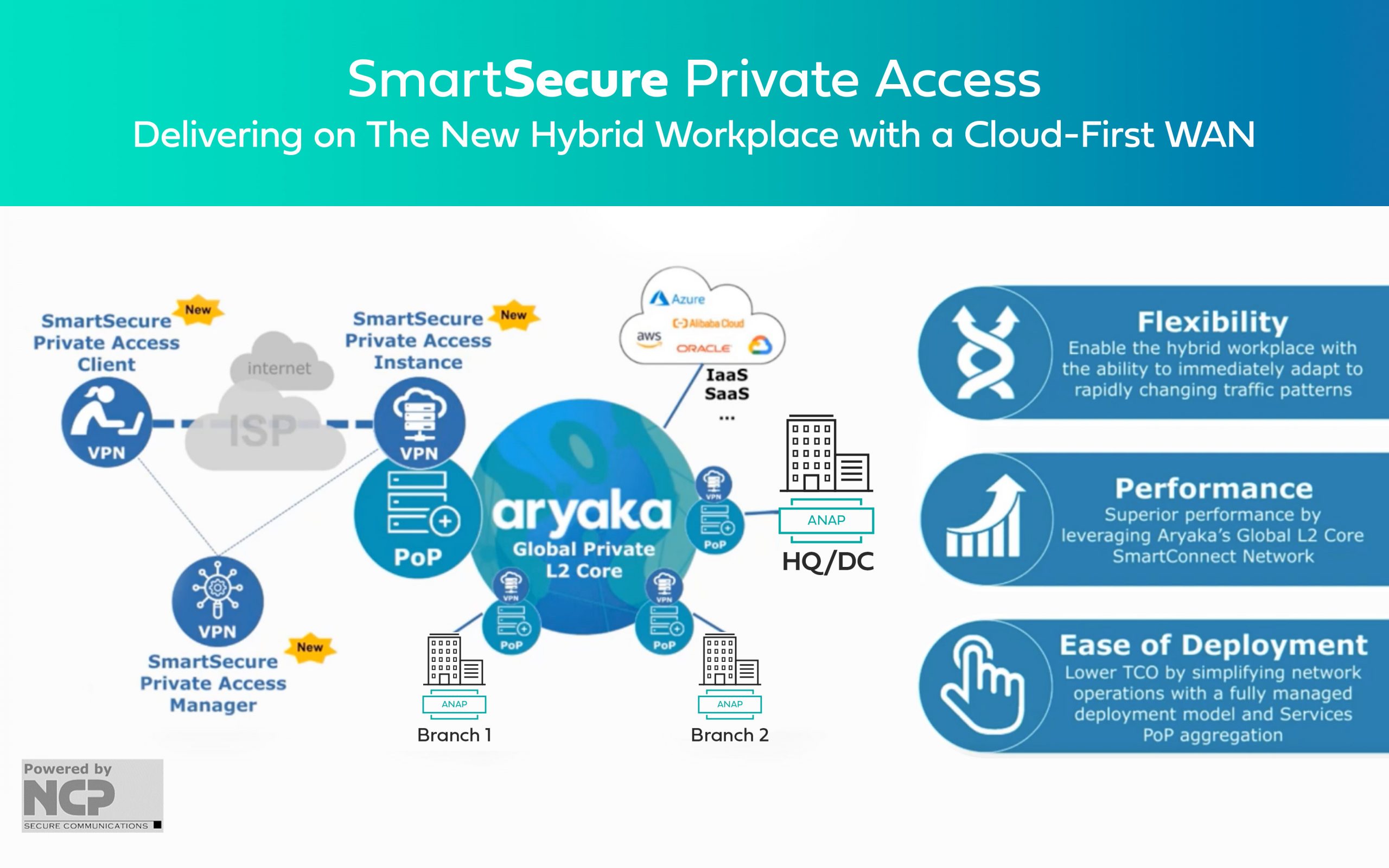

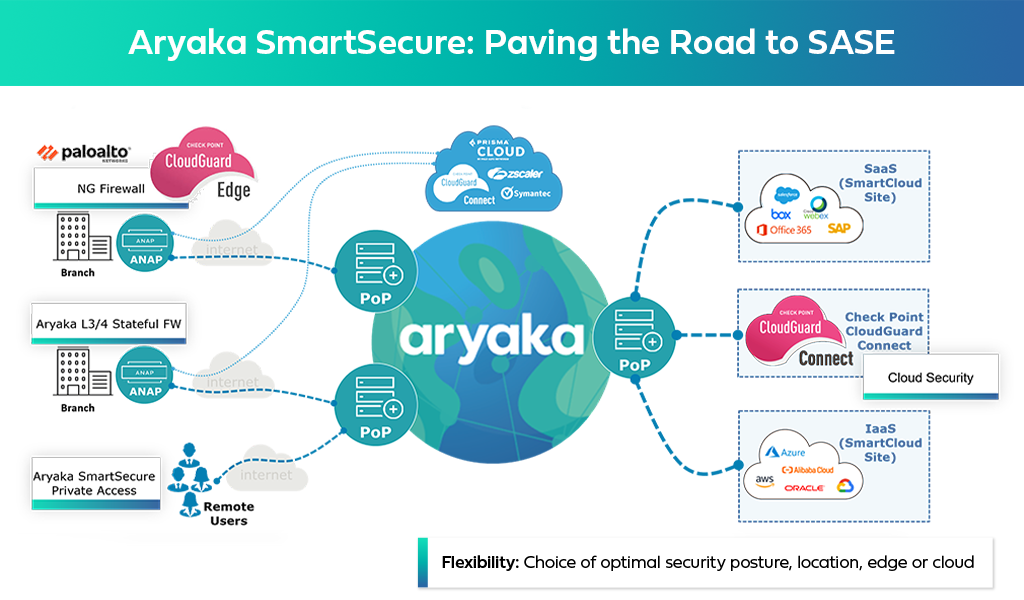

Ce qu’il vous faut, c’est une solution dotée d’une architecture unifiée qui rassemble tout sous un même toit. L’avenir des solutions VPNAryakaSmartSecure Private Access permet une prise en charge optimale du personnel hybride, que les ressources soient hébergées sur site, dans le nuage ou accessibles depuis les endroits les plus éloignés.

Notre modèle de consommation flexible permet aux utilisateurs de déplacer dynamiquement la bande passante qu’ils ont souscrite entre les succursales, les instances cloud et les utilisateurs distants.

En fait, les succursales et les travailleurs à distance sont fusionnés en une seule architecture unifiée. Comment cela fonctionne-t-il ? Chaque PoP d’Aryaka agit comme une instance d’accès privé, servant de passerelle VPN d’accès à distance pour les utilisateurs.

En ce qui concerne les performances, le trafic VPN d’un utilisateur distant, lorsqu’il se termine sur le PoP, est traité de la même manière que le trafic provenant d’un utilisateur ordinaire sur site.

Le trafic traverse le cœur optimisé L2 global d’Aryaka, tirant parti de tous les avantages de l’optimisation avant d’atteindre la destination.

Nous avons demandé à certains de nos utilisateurs de Pékin de télécharger un fichier de 100 Mo à partir de leur instance Azure en Europe de l’Ouest.

Ils ont constaté une amélioration des performances de 400 % sur le backbone d’Aryaka par rapport à un tunnel IPSec sur Internet. La partie sécurité Habituellement, les solutions VPN sont traitées comme quelque chose de complètement séparé des déploiements de réseau et de sécurité.

C’était jusqu’à ce que le marché invente l’idée de faire converger l’intelligence du réseau et de la sécurité vers le nuage.

Le modèle SASE.

Comment notre solution peut-elle répondre aux exigences de sécurité ? Aryaka SmartSecure Private Access s’intègre à Check Point CloudGuard Connect au niveau du PoP d’Aryaka, optimisant et sécurisant tout le trafic qui y atterrit.

Nous disposons d’une intégration avec les principaux fournisseurs de solutions de sécurité tels que Palo Alto, Zscaler, Check Point et Symantec pour assurer la sécurité des succursales.

Bien que tout cela puisse sembler trop de pièces mobiles, les utilisateurs bénéficient d’un service géré de bout en bout qui dissimule toute la complexité et leur permet de récolter les avantages d’une architecture véritablement convergente.

Découvrez comment Aryaka VPN permet à votre personnel hybride de travailler. Vous vous interrogez sur le retour sur investissement d’une telle solution ?

Lisez le livre blanc SD-WAN ROI.

Vous cherchez des conseils étape par étape pour alimenter votre plan de main-d’œuvre hybride ? Contactez-nous et nous serons heureux de vous aider.