Cierres patronales, cuarentenas, aislamiento autoimpuesto, reestructuración del negocio para plataformas en línea y trabajadores a distancia: COVID-19 ha hecho que las empresas participen en el mayor experimento de trabajo a distancia de la historia de la humanidad.

Cierres patronales, cuarentenas, aislamiento autoimpuesto, reestructuración del negocio para plataformas en línea y trabajadores a distancia: COVID-19 ha hecho que las empresas participen en el mayor experimento de trabajo a distancia de la historia de la humanidad.

Ahora, más de un año después de la pandemia, estamos en una posición relativamente mejor para calibrar el impacto del trabajo a distancia en la forma en que nos comunicamos, conectamos y creamos.

Esto plantea la pregunta obvia: ¿está el trabajo a distancia aquí a largo plazo, o ha sido simplemente un experimento?

Dejaré que sean las cifras las que hablen.

Según McKinsey, al 80% de las personas les gusta el trabajo a distancia.

Además, el 41% se siente más productivo que antes y el 28% igual de productivo.

Irrefutablemente, la libertad de dejar que los empleados trabajen desde el lugar que más les convenga es uno de los beneficios más deseables que un empleador puede ofrecer en 2021.

Los CIO modernos quieren aprovechar esta flexibilidad como catalizador para reinventar el futuro del trabajo y hacer que las cosas sean mejores de lo que eran, en lugar de utilizarla como una tirita para mantener las luces encendidas.

Invertir en capacidades de trabajo a distancia también proporciona a las empresas una manta de seguridad para capear cualquier imprevisto que les depare la vida.

Pero las «incógnitas» hacen que replantearse el futuro del trabajo sea fundamental. La perdición del trabajo a distancia Dé un paso atrás y contemple hasta qué punto su trabajo y su vida dependen de la red pública de Internet.

Es abrumador, por no decir otra cosa.

De hecho, no será exagerado decir que tiene más probabilidades de ser víctima de un ciberataque que de presenciar un robo físico.

Ni que decir tiene que su productividad es directamente proporcional a la calidad del acceso a Internet, que viene acompañado de dos grandes retos. Rendimiento de las aplicaciones Según las encuestas de Gartner, el 54% de los responsables de RR.HH. afirman que una tecnología e infraestructura tecnológica deficientes constituyen el obstáculo más importante para el trabajo a distancia.

Aunque las empresas están equipando a sus empleados para el trabajo a distancia y apoyándose en la tecnología en nube para ello, muchas se están topando de bruces con muros de ladrillo.

La tecnología en la nube se basa en la conectividad, y cuando se depende de una red pública para ejecutar estas aplicaciones de escritorio remoto, la latencia inestable, la pérdida de paquetes y otros factores que degradan el rendimiento están destinados a causar baches en el camino y descarrilar todo el plan. Seguridad La revolución digital en respuesta a la crisis de los coronavirus ha allanado el camino a nuevas vulnerabilidades de seguridad.

Según Cybercrime Magazine, en 2021 podría producirse un ataque de ransomware cada 11 segundos.

El doble que en 2019 (19 segundos) y casi cuatro veces más que en 2016 (40 segundos), lo que supondrá un golpe financiero de casi 20.000 millones de dólares en 2021.

Esto equivale a la economía de un país pequeño.

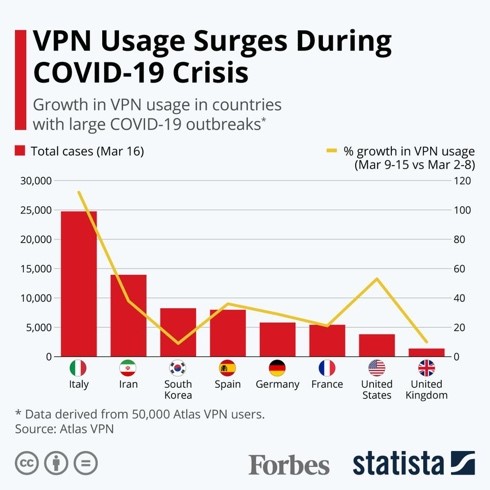

Es lógico que disponer de un acceso seguro a la red de la empresa sea de vital importancia. La VPN al rescate El aumento masivo del 124% de los servicios de VPN tras la pandemia sugiere cómo las empresas recurrieron a las redes privadas virtuales para proporcionar a los empleados fuera del perímetro tradicional de la empresa un acceso seguro y fiable a las redes corporativas.

Sin embargo, antes de la pandemia, las VPN empresariales no estaban tan extendidas y atraían una inversión muy limitada.

Estas soluciones VPN eran funcionales pero sólo permitían trabajar a distancia a una pequeña parte de los empleados.

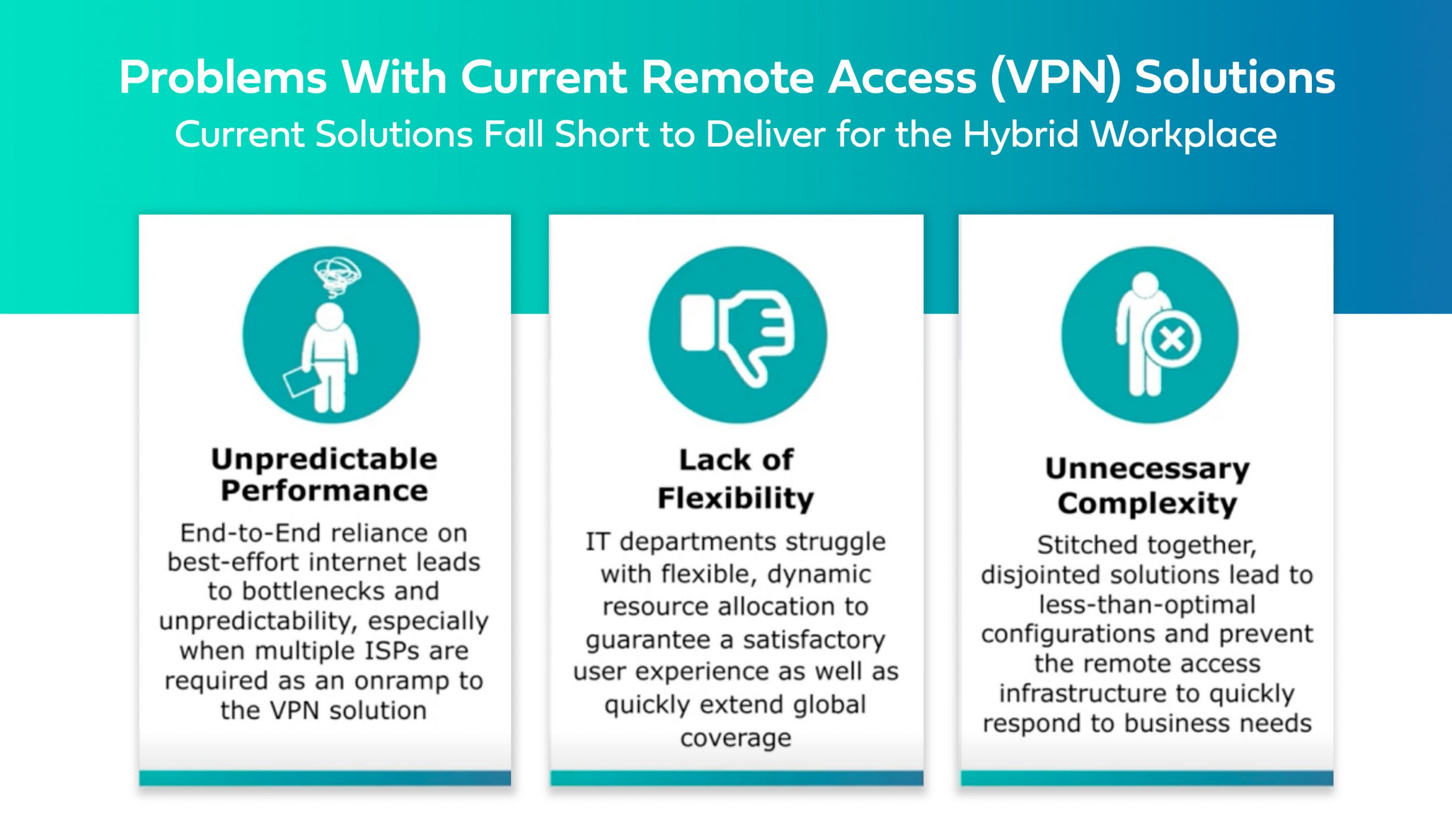

Cuando el trabajo a distancia tomó protagonismo y el número de usuarios de VPN se cuadruplicó, estas soluciones existentes tuvieron dificultades en términos de flexibilidad, rendimiento de las aplicaciones y, a menudo, también fueron propensas a sufrir problemas de seguridad.

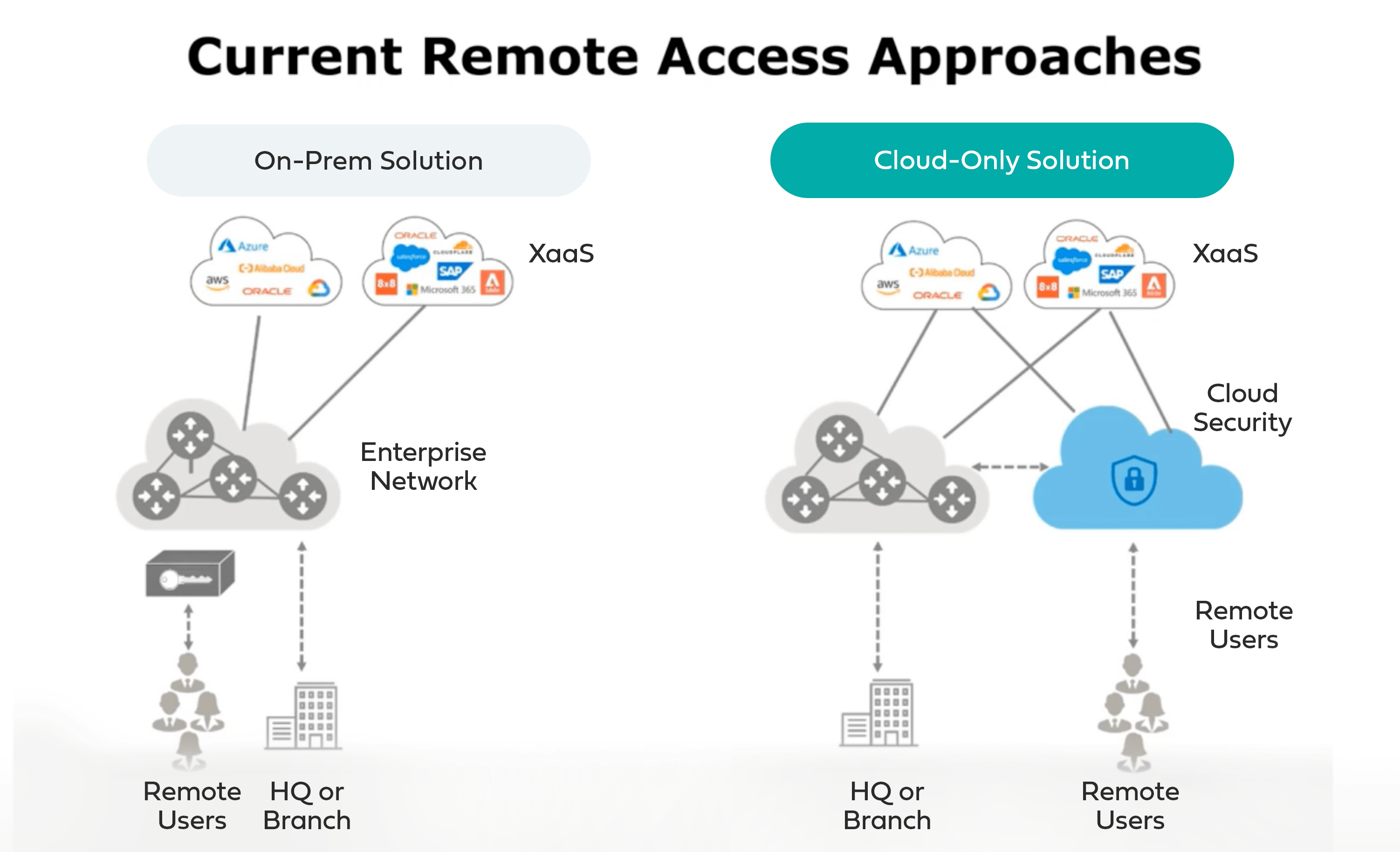

¿Cuáles son las limitaciones de los dos modelos más utilizados para acceder a las VPN? Arquitectura on-premises Ésta ha sido un elemento básico de las empresas durante años.

Aunque ha ayudado bastante a las empresas, la arquitectura sigue estando muy centrada en las instalaciones.

La infraestructura central de la empresa se trata como el centro del universo y todo el tráfico de los usuarios se canaliza a través de ella.

Aunque el backhauling puede funcionar para una VPN de sitio a sitio, no encaja bien con SaaS, IaaS y otro tráfico de red basado en la nube.

Además, los retos de rendimiento y seguridad de las VPN tradicionales están bien reconocidos y documentados.

Sencillamente, no fueron diseñadas para los entornos distribuidos y dinámicos actuales basados en la nube.

Arquitectura sólo en la nube En esta configuración, los usuarios apuestan básicamente por la apuesta arquitectónica de que la conectividad a Internet permanecerá siempre lo suficientemente estable y predecible como para proporcionar una experiencia de usuario prístina.

Pero ambos modelos adoptan un enfoque muy unilateral para resolver el problema.

El supuesto es que todas sus aplicaciones están en la nube o residen in situ en el centro de datos de la empresa.

La falta de previsibilidad de la experiencia y el rendimiento de las aplicaciones es el mayor inconveniente en este caso, ya que no hay SLA garantizados.

Dado que una plantilla híbrida es la nueva normalidad, estas soluciones desarticuladas no sirven.

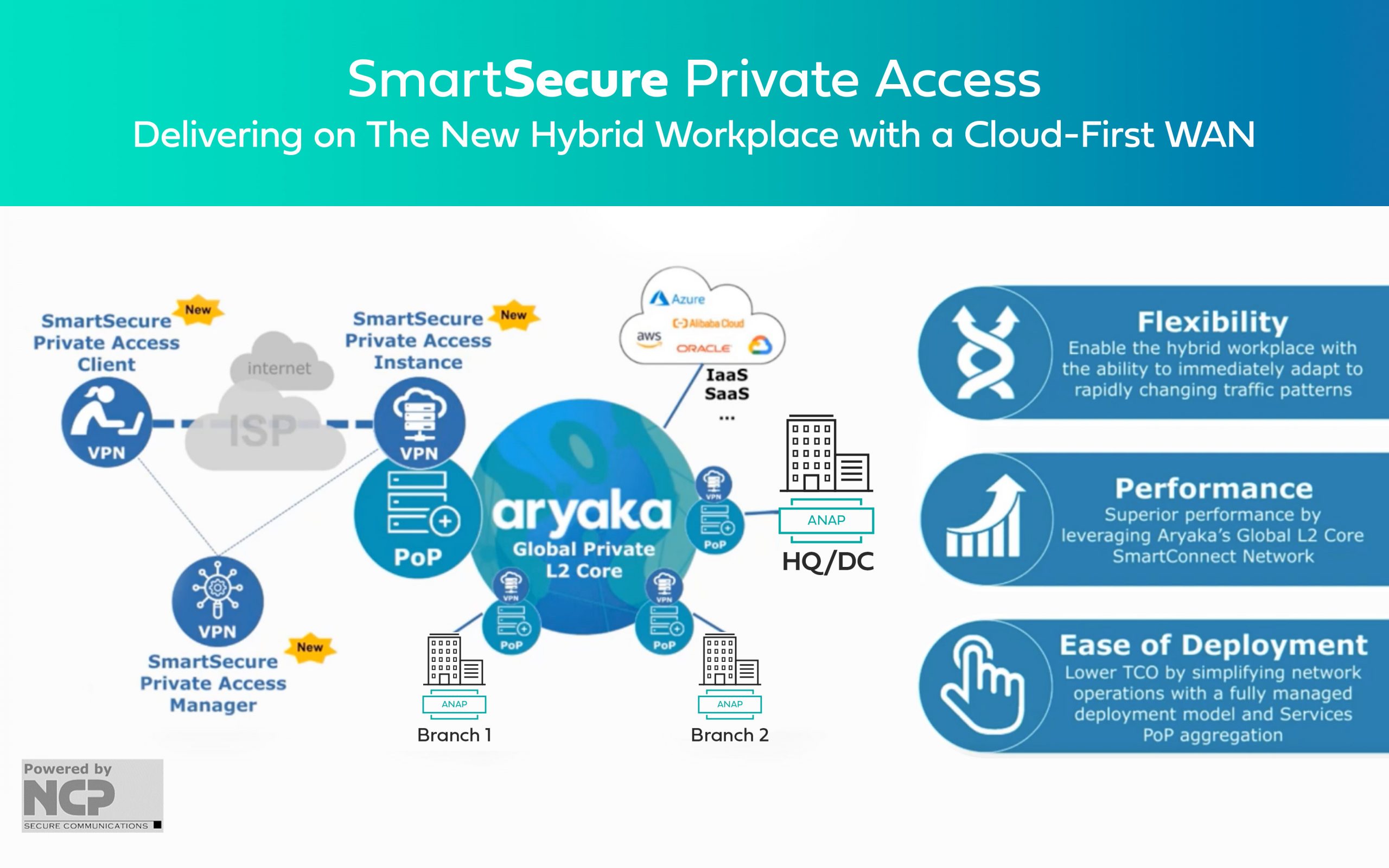

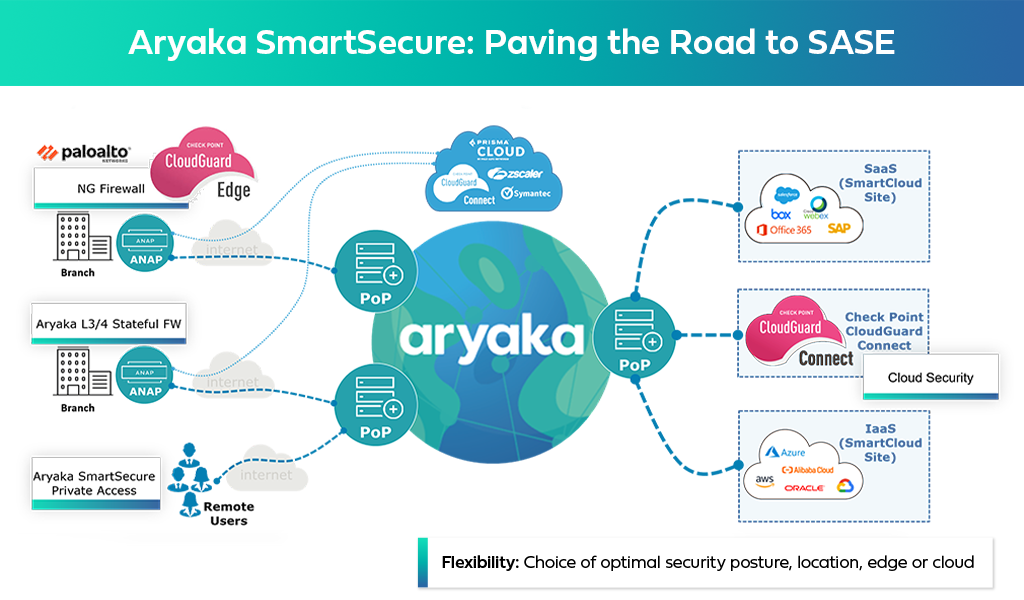

Lo que usted quiere es una solución con una arquitectura unificada que lo reúna todo bajo un mismo paraguas. El futuro de las soluciones VPNAryakaSmartSecure Private Access permite un soporte óptimo para la fuerza de trabajo híbrida, independientemente de si los recursos están alojados en las instalaciones, en la nube o se accede a ellos desde los lugares más remotos.

Nuestro modelo de consumo flexible permite a los usuarios reubicar dinámicamente su ancho de banda suscrito entre sucursales, instancias en la nube y usuarios remotos.

Esencialmente, las sucursales y los trabajadores remotos se fusionan en una única arquitectura unificada. ¿Cómo funciona? Cada PoP de Aryaka actúa como una instancia de Acceso Privado, sirviendo como pasarela VPN de acceso remoto para los usuarios.

Cuando se trata de rendimiento, el tráfico VPN de un usuario remoto, al terminar en el PoP, recibe el mismo tratamiento que el tráfico procedente de un usuario normal en las instalaciones.

El tráfico atraviesa el núcleo global optimizado L2 de Aryaka, aprovechando todas las ventajas de la optimización antes de llegar al destino.

Hicimos que algunos de nuestros usuarios de Pekín descargaran un archivo de 100 Mb desde su instancia Azure en Europa Occidental.

Fueron testigos de una mejora del rendimiento de hasta el 400% a través de la red troncal de Aryaka en comparación con un túnel IPSec de Internet. La pieza de seguridad Habitualmente, las soluciones VPN se tratan como algo completamente separado de los despliegues de red y seguridad.

Eso fue hasta que el mercado acuñó la idea de converger la inteligencia de red y seguridad en la nube.

El modelo SASE.

Entonces, ¿cómo hace nuestra solución para estar a la altura de los requisitos de seguridad? Aryaka SmartSecure Private Access se integra con Check Point CloudGuard Connect en el PoP de Aryaka, optimizando y asegurando todo el tráfico que aterriza en él.

Disponemos de integración con los principales proveedores de soluciones de seguridad como Palo Alto, Zscaler, Check Point y Symantec para abordar la seguridad de las sucursales.

Aunque todo esto pueda parecer demasiadas partes móviles, llega a los usuarios como un servicio gestionado de extremo a extremo, ocultando toda la complejidad y permitiéndoles cosechar los beneficios de una arquitectura verdaderamente convergente.

Descubra cómo Aryaka VPN hace posible su fuerza de trabajo híbrida. ¿Está contemplando el ROI de dicha inversión?

Lea el informe técnico sobre el ROI de SD-WAN.

¿Busca una guía paso a paso para impulsar su plan de fuerza de trabajo híbrida? Póngase en contacto con nosotros y estaremos encantados de ayudarle.