Los datos se han convertido en el recurso más valioso para las empresas.

Los datos se han convertido en el recurso más valioso para las empresas.

No es de extrañar que haya muchos malos actores que intenten perturbar los negocios de las empresas robando y corrompiendo los datos.

La seguridad de los datos consiste en protegerlos de usuarios no autorizados, de la corrupción de datos con malas intenciones y del robo de datos.

Tal vez se pregunte por qué muchas empresas de seguridad hablan de proteger las aplicaciones, las redes y los puntos finales, pero menos de los datos.

La razón es que existe una fuerte relación entre los datos y las aplicaciones y sistemas.

A menos que las aplicaciones & sistemas estén protegidos de los malos actores, la seguridad de los datos no es posible.

La frase «Los datos son el nuevo petróleo» explica la relación entre aplicaciones & datos.

Los datos, al igual que el petróleo en su forma bruta, no son útiles a menos que se refinen para su consumo.

Las aplicaciones trabajan sobre los datos y los presentan a los usuarios de forma fácil de consumir.

El papel de SASE en la seguridad de los datos

Por favor, lea el blog Deciphering SASE para una visión general de SASE.

SASE juega un papel importante en la protección de las aplicaciones en este mundo de fuerza de trabajo distribuida y despliegues distribuidos a través de la nube On-Prem, la nube pública y los bordes públicos.

Las siguientes secciones proporcionan algunas de las principales preocupaciones de seguridad y cómo SASE las aborda.

Las empresas desarrollan o despliegan muchas aplicaciones para diversos fines empresariales.

Puede que no todas las aplicaciones requieran acceder a todos los datos de la empresa.

Y todos los usuarios de las aplicaciones no necesitan acceder a todos los datos de la aplicación.

Por ello, el «Acceso con mínimos privilegios» y los «Controles de acceso basados en la identidad» son la clave para la seguridad de los datos.

Las aplicaciones ya no son sencillas.

Los desarrolladores utilizan muchos componentes de software -de construcción propia, comprados y de código abierto-, lo que hace que el software sea complejo y más vulnerable.

Los atacantes tienden a aprovechar la base de conocimientos sobre amenazas e intentan explotar las vulnerabilidades para acceder a las aplicaciones y después a los datos.

De ahí que la protección frente a las amenazas de los exploits sea importante para la seguridad de los datos.

La administración de aplicaciones y sistemas es más crítica, ya que los administradores de aplicaciones suelen tener mayores privilegios.

Cualquier robo de credenciales de las cuentas de administrador puede causar estragos en las empresas.

Algunas técnicas de seguridad como la adopción de un segundo nivel de MFA, la restricción de los usuarios que acceden desde ubicaciones inseguras / desconocidas, la restricción de los usuarios que muestran patrones de comportamiento anómalos son necesarias para una mayor protección de los datos.

Las empresas despliegan aplicaciones en muchas ubicaciones para ofrecer una experiencia de usuario de baja latencia al personal distribuido y para garantizar que las aplicaciones puedan soportar una carga mayor o anormal.

Con las aplicaciones distribuidas, los datos también están distribuidos.

Debido a ello, se espera que la seguridad también se distribuya para hacer frente al aumento de la demanda y a los ataques DDoS contra las aplicaciones.

La plataforma ZTNA (Zero Trust Network Access) y el NGFW (Next Generation Firewall) de SASE abordan los problemas de seguridad mencionados.

Debido a esto, SASE se está convirtiendo en uno de los elementos clave de ciberseguridad que aborda la seguridad de los datos a través de la protección de las aplicaciones, así como la habilitación de controles de acceso y autorización basados en la identidad.

Uno podría preguntarse «¿Son ZTNA & NGFW lo suficientemente buenos?» para asegurar las aplicaciones y por lo tanto asegurar los datos.

Con la transformación en la nube de aprovechar las nubes públicas, los bordes públicos para las aplicaciones empresariales, hay más superficies de ataque.

La seguridad de los datos requiere arreglar esas superficies de ataque.

Ahí es donde CNAPP entra en escena.

Aumento de la superficie de ataque con la transformación en la nube

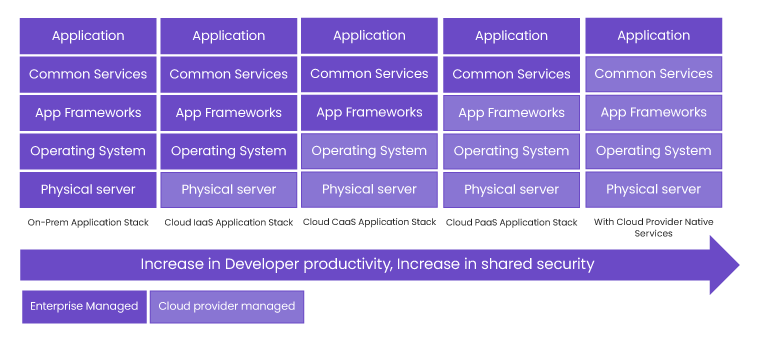

La transformación en la nube de las aplicaciones más sencillas reduce las respuestas de las empresas, ya que los proveedores de la nube se encargan de la seguridad del software de infraestructura común.

Desde este punto de vista, los desarrolladores de aplicaciones se centran cada vez más en la lógica empresarial y dejan la responsabilidad de los componentes de software mundanos a los proveedores de la nube.

Es cierto que los desarrolladores sólo tienen que centrarse en la lógica de la aplicación y dejar el mantenimiento y los parches de seguridad de los sistemas operativos, los marcos de trabajo, los servicios comunes como las bases de datos, el almacenamiento de archivos, la gestión de claves, la autenticación, los sistemas de autorización y los sistemas de observabilidad a los proveedores de la nube, reduciendo así las responsabilidades de seguridad limitadas a las aplicaciones Dicho esto, la mano de obra distribuida y los nuevos tipos de aplicaciones que requieren una experiencia de baja latencia están complicando los despliegues de las aplicaciones y exponiendo así más superficies de ataque.  Cada vez es más necesario que las aplicaciones se desplieguen en múltiples ubicaciones, no sólo entre las regiones de un proveedor de nube, sino también entre múltiples proveedores de nube y proveedores de borde para ofrecer la mejor experiencia al usuario.

Cada vez es más necesario que las aplicaciones se desplieguen en múltiples ubicaciones, no sólo entre las regiones de un proveedor de nube, sino también entre múltiples proveedores de nube y proveedores de borde para ofrecer la mejor experiencia al usuario.

Además, las aplicaciones se despliegan cada vez más en los bordes en función de la demanda.

Es decir, las aplicaciones se despliegan sólo cuando hay clientes en las proximidades que requieren los servicios de la aplicación.

Desplegar la aplicación compleja completa en todos los Edges no está justificado por razones de coste.

Bienvenido a la arquitectura de microservicios.

Los desarrolladores de aplicaciones están adoptando la arquitectura de microservicios no sólo para aumentar su productividad, sino también para permitir el despliegue parcial de la aplicación en los Edges y mantener el resto en las nubes.

La siguiente imagen (simplificada por brevedad) muestra el despliegue de aplicaciones basado en microservicios.

En este ejemplo de aplicación arbitraria, los microservicios 1 y 2 de la aplicación se despliegan en los Edges para proporcionar una experiencia de baja latencia y los microservicios 3 y 4 se despliegan en las nubes para otras operaciones de la aplicación.

En la imagen se muestran 5 puntos de superficie de ataque.

- Comunicación entre clientes finales y microservicio frontend 1 y comunicación entre microservicios a través de Edges & Cloud

- Comunicación entre microservicios dentro de ubicaciones de borde o ubicaciones en la nube.

- Comunicación entre los microservicios de la aplicación y los servicios del proveedor de nube/borde

- Comunicación con los servicios proveedores desde el exterior a los servicios proveedores.

- Componentes de software internos de los microservicios

Se espera que cualquier seguridad integral aborde todas las superficies de ataque.

Se espera que cualquier seguridad integral aborde todas las superficies de ataque.

Las superficies de ataque (1) pueden ser abordadas por SASE ZTNA & NGFW.

Todas las demás superficies de ataque salieron a la luz debido a la informática distribuida, la arquitectura de microservicios y las aplicaciones que utilizan servicios de proveedores en la nube.

Dado que esto se debe principalmente a la transformación nube/borde, Gartner definió una nueva categoría denominada modelo CNAPP para abordar estos retos de seguridad.

CNAPP (Plataforma de protección de aplicaciones nativas de la nube) para hacer frente al aumento de la superficie de ataque

CNAPP es un modelo/tecnología de seguridad nativo de la nube que combina Cloud Security Posture Management (CSPM), Cloud Service Network Security (CSNS) y Cloud Workload Protection Platform (CWPP) en una única plataforma.

Al combinar varias herramientas de seguridad en la nube en una sola plataforma, la CNAPP proporciona ventajas como una visibilidad completa en todo el ciclo de vida de la aplicación -fases de creación, despliegue y tiempo de ejecución- y controles integrales en varias tecnologías.

Al igual que otros términos acuñados por Gartner, también se espera que el término CNAPP proporcione una comprensión común de las capacidades de la función/plataforma de seguridad entre proveedores y consumidores.

Comprobemos qué constituye CNAPP y, a continuación, mapeemos los puntos de superficie de ataque a estos componentes. Gestión de la postura de seguridad en la nube (CSPM): La capacidad CSPM proporciona a las empresas la visibilidad de todos los recursos/servicios en la nube que las aplicaciones empresariales utilizan de múltiples proveedores de la nube.

CSPM también mapea los servicios en la nube y las aplicaciones que los utilizan.

La mayor ventaja de los CSPM es el escaneado de la configuración para detectar cualquier error de configuración.

Dado que los servicios de los proveedores en nube son muy genéricos, su seguridad es tan buena como su configuración.

Es importante entender que los servicios de los proveedores en nube son multi-tenant, y su acceso no puede ser controlado por las empresas.

Si están mal configurados, los atacantes pueden acceder a esos servicios y robar y corromper los datos.

Por ejemplo, si un servicio de base de datos está configurado para permitir el acceso de cualquiera por error, puede delatar los datos de la Empresa almacenados por las aplicaciones en el servicio de base de datos.

Los CSPM también realizan comprobaciones de conformidad de los datos en los servicios en la nube y proporcionan a las Empresas visibilidad de las violaciones de la conformidad. Los CSPM abordan la superficie de ataque (4) enumerada en la imagen anterior. Seguridad de la red de servicios en nube (CSNS): CSNS proporciona seguridad a nivel de red entre los microservicios de las aplicaciones, así como la seguridad de red entre los microservicios y los servicios en nube.

Su funcionalidad es como la de SASE/ZTNA.

Su funcionalidad incluye NGFW, WAF, control de acceso basado en la identidad, WAF, protección API, prevención DoS/DDoS.

El CSNS difiere en su dinamismo de la seguridad de red tradicional.

Debido a las cargas de trabajo dinámicas, el ciclo de vida de la seguridad CSNS debe estar en línea con el ciclo de vida de las aplicaciones. El CSNS aborda las superficies de ataque (2) y (3) de la imagen anterior. Esencialmente, CSNS proporciona seguridad de red para el tráfico E-W.Plataforma de protección de la carga de trabajo en la nube (CWPP): La función CWPP comprueba predominantemente

- Vulnerabilidades en las imágenes de la carga de trabajo (VM, Container, Serverless) mediante el análisis de las imágenes, la obtención del inventario de software, las versiones del inventario y la comprobación con bases de datos de inteligencia de amenazas para comprender cualquier vulnerabilidad conocida en el inventario de software.

- Detección de malware y de software no deseado en las imágenes para garantizar que no se introduce malware en su cadena de suministro.

- Explota en tiempo de ejecución a través de la tecnología Host Intrusion Prevention.

- Protección de la memoria en tiempo de ejecución mediante tecnologías de guardia segura como Intel SGx.

- Protección de la carga de trabajo en tiempo de ejecución mediante RASP (autoprotección de aplicaciones en tiempo de ejecución)

CWPP aborda la superficie de ataque (5) enumerada en la imagen anterior.

Con la popularidad de Kubernetes para aplicaciones, las tecnologías anteriores se entregan para trabajar en Kubernetes.

KSPM (Kubernetes Security Posture Management) es similar a CSPM pero ajustado para Kubernetes.

Puede que sea cuestión de tiempo ver términos como KWPP (Kubernetes Workload Protection Platform) y KSNS (Kubernetes Network Security Service).

CSNS y SASE

La funcionalidad del CSNS se parece mucho a la de ZTNA y NGFW.

Esto se debe a que ambas son tecnologías de seguridad de red.

A las empresas les gusta ver una tecnología uniforme tanto para el tráfico N-S (Norte-Sur) como E-W (Este-Oeste).

De ahí que se crea que las funciones CSNS serían suministradas por proveedores de SASE.

Se espera que la SASE universal aborde todas las superficies de ataque relacionadas con la red, ya sean WAN, redes Kubernetes, redes Kubernetes con malla de servicios, redes VPC, redes Edge, etc.

Esta parece ser la tendencia y lo aceptado, ya que muchos proveedores de CNAPP ya no hablan mucho de CSNS.

Arquitectura de malla de ciberseguridad (CSMA)

Uno de los mayores retos a los que se enfrentan las empresas son los silos de seguridad.

Las empresas están acostumbradas a desplegar múltiples funciones de seguridad de varios proveedores para hacer frente a los requisitos de seguridad on-premise, seguridad de los puntos finales, seguridad de la red y seguridad de la nube.

Cada función de seguridad viene con su gestión de políticas, observabilidad y plano de datos.

Como resultado, la gestión y la visibilidad se vuelven complejas, lo que conduce a errores en la configuración de la seguridad y, por lo tanto, a que se pierdan o se retrasen las detecciones y las respuestas a los incidentes de seguridad.

Gartner creó el término CSMA como parte de su liderazgo de pensamiento en seguridad.

Gartner reconoció que las empresas tendrían que optar por múltiples funciones de seguridad de varios proveedores de seguridad.

El concepto CSMA trata de dar respuesta a las necesidades de las empresas que requieren un único punto de vista para la gestión y la observabilidad de las políticas.

Gartner definió algunos principios que deben seguir los proveedores de seguridad para permitir la composición de múltiples funciones de seguridad.

El principio predominante es la exposición de la API por parte de los proveedores de seguridad más allá de las interfaces CLI y del portal.

El enfoque API-first permite a las empresas o a los proveedores de seguridad gestionada realizar un único cuadro de mando consolidado para la gestión de políticas y el análisis de la seguridad.

Gartner también señala la necesidad de un «tejido de identidades» con una identidad descentralizada de los usuarios.

Hoy en día, las empresas mantienen la base de datos de credenciales utilizando tecnologías como AD, LDAP, IdPs SAML y IdPs OIDC, etc.

Aunque está bien tener una base de datos de identidades de los empleados, mantener una base de datos de identidades para los usuarios públicos es un reto desde el punto de vista de la privacidad y la seguridad.

Descargar la base de datos de identidades y las comprobaciones de identidades a los proveedores de identidades distribuidas es algo beneficioso tanto para las empresas como para los usuarios finales. La Asociación ADI y el W3C están trabajando en un marco y unas especificaciones comunes para hacer realidad un tejido de identidad descentralizado.

Aunque CSMA no aborda directamente la seguridad real, esta arquitectura/concepto minimiza los errores de configuración de la seguridad y proporciona visibilidad E2E para una detección y respuesta más rápidas ante incidentes.

SASE y CNAPP van en la dirección correcta hacia la realización de CSMA.

SASE consolida todas las funciones de seguridad de la red y las funciones de red proporcionando un único panel de visión para la gestión y observabilidad de las políticas de seguridad de la red.

CNAPP consolida todas las funciones de seguridad de la nube bajo un mismo paraguas.

CSMA es una consolidación de un nivel superior que engloba SASE, CNAPP, la seguridad de los puntos finales, la identidad y otras tecnologías de ciberseguridad.

Resumen

La seguridad de los datos requiere muchas tecnologías, como la encriptación de datos, la gobernanza de datos, el enmascaramiento de datos y la Ciberseguridad.

SASE es una parte integral de la Ciberseguridad.

La transformación de Cloud y Edge junto con las nuevas arquitecturas de aplicaciones como la arquitectura de Microservicios expone puntos de superficie de ataque adicionales.

CNAPP, junto con Universal SASE aborda los retos de seguridad asociados a las nuevas superficies de ataque.

-

Blog CTO Insights

La serie de blogs Aryaka CTO Insights proporciona liderazgo de pensamiento para temas de red, seguridad y SASE.

Para conocer las especificaciones de los productos Aryaka, consulte Aryaka Datasheets.