La evolución de las redes WAN y de la seguridad de las redes ha sido rápida en los últimos 20 años.

La evolución de las redes WAN y de la seguridad de las redes ha sido rápida en los últimos 20 años.

Antes del año 2000, las redes WAN eran relativamente sencillas, con redes privadas (como MPLS y líneas alquiladas) combinadas con cortafuegos centralizados situados en las sedes centrales y los centros de datos.

En aquella época, la mayoría de los empleados trabajaban desde la oficina y estaban atados a un cable; no existía la nube.

Los trabajadores remotos se conectaban a un concentrador VPN central.

Aunque las redes privadas proporcionaban una experiencia controlada de alto rendimiento, eran caras.

Sin embargo, con el número limitado de trabajadores remotos, una experiencia deficiente no se consideraba un problema importante.

Casi no había cortafuegos en las sucursales y un cortafuegos central protegía las conexiones a Internet.

Los equipos de red y seguridad estaban organizados en silos separados y sólo colaboraban entre sí ocasionalmente.

En los últimos 25 años, una serie de nuevas tecnologías ha alterado el orden establecido, como Wi-Fi en 1997, Internet de banda ancha en 2000, optimización de WAN en 2002, servicios en la nube en 2006, seguridad en la nube en 2008, SD-WAN en 2012 y SASE (Secure Access Service Edge) en 2019.

Como resultado, las organizaciones de TI y de seguridad han estado lidiando con tres preguntas fundamentales: Primera pregunta: ¿Dónde colocar la salida a Internet? Antes de que el Wi-Fi se convirtiera en omnipresente, era una práctica común dirigir todo el tráfico de Internet a través de la WAN privada a una ubicación central donde una colección de cortafuegos protegería el perímetro de la empresa.

Sin embargo, a medida que el Wi-Fi y la adopción de la nube se generalizaban, el reenvío de cantidades masivas de tráfico de Internet a través de costosos enlaces privados empezó a comprometer el rendimiento de las aplicaciones.

En consecuencia, ha habido una tendencia creciente a situar la conexión a Internet en las sucursales y a desplegar cortafuegos en estas ubicaciones, a pesar del coste añadido y del mayor riesgo para la seguridad.

La seguridad en la nube vino al rescate en 2008, proporcionando una solución ideal para las oficinas más pequeñas y los trabajadores remotos, permitiéndoles mantener los cortafuegos alejados de las instalaciones y eliminando la necesidad de instalar cortafuegos para los usuarios remotos.

Para las grandes sedes y centros de datos, el cortafuegos NextGen local permaneció en su lugar, creando el reto de que las políticas de seguridad estaban ahora divididas entre la seguridad en la nube y la local. Segunda pregunta: ¿Cómo puede utilizarse una Internet más barata para reducir drásticamente los costes WAN de las empresas? La mayoría de las empresas se han abstenido de conectar las oficinas directamente a Internet por razones de simplicidad y seguridad.

Sin embargo, a medida que el Wi-Fi y la adopción de la nube forzaron las manos de los directores de TI y se introdujo Internet en todas las oficinas, la conectividad a Internet se vio cada vez más como una oportunidad para recortar los gastos de la WAN.

Esto impulsó la adopción de la SD-WAN, que utilizaba capacidades de dirección y optimización de rutas para ofrecer el rendimiento necesario de las aplicaciones utilizando la ruta óptima (Internet o MPLS) cuando fuera necesario.

El mayor beneficio de SD-WAN fue la reducción de costes al reducir al máximo la necesidad de MPLS, caro (e inflexible), dirigiendo el tráfico WAN a través de circuitos de Internet.

Hoy en día, muchas empresas incluso han eliminado por completo el MPLS y lo han sustituido por enlaces (duales) de Internet.

Sin embargo, Internet es una tecnología «best-effort» con latencias incoherentes y sin garantías de ancho de banda.

Esto ha creado la necesidad emergente de una Internet mejorada con garantía de tiempo de actividad y latencias más predecibles.

Además, con la explosión de aplicaciones en la WAN, los gestores de red quieren eliminar cualquier causa de rendimiento inferior de las aplicaciones.

Asimismo, con el aumento del trabajo desde cualquier lugar, se hizo evidente que los trabajadores remotos necesitarían disfrutar de la misma experiencia que los trabajadores de oficina.

Las soluciones SD-WAN tradicionales se centraban principalmente en la conectividad de las oficinas, lo que a menudo se traducía en una mayor complejidad de la red y una mayor sobrecarga de gestión. Tercera pregunta: ¿Qué arquitectura de rampa de nube se adapta mejor a las necesidades cambiantes de la nube? Con la adopción generalizada de los servicios en la nube, las empresas se enfrentan ahora al reto de gestionar las conexiones entre su WAN y los proveedores de la nube.

Esto requiere rampas en la nube específicas que agreguen conexiones de múltiples oficinas y usuarios remotos en un único enlace a la ubicación IaaS de un proveedor de nube específico.

Las cloud-onramps son costosas, ya que cada rampa de conexión requiere puntos de agregación específicos dentro de una ubicación concreta.

Además, estas rampas en la nube deben encajar en el marco de seguridad general de la empresa, que a menudo implica una combinación de cortafuegos locales y seguridad en la nube que cubra tanto el caso de uso de la conexión a Internet como las conexiones de sitio a sitio. El resultado final: Las organizaciones de TI están atascadas con redes Frankenstein». Las organizaciones de TI han estado luchando por encontrar respuestas sencillas a las tres preguntas mencionadas y ahora se enfrentan a una situación compleja y desafiante.

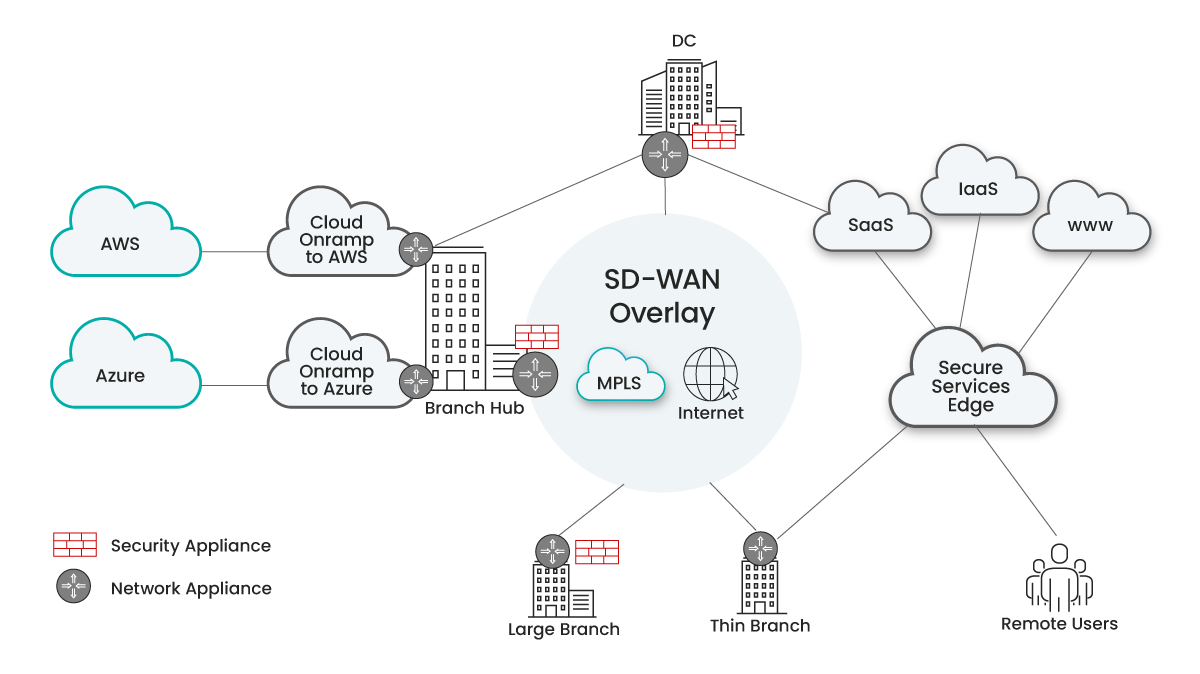

Se quedan con un mosaico de implementaciones separadas de SDWAN para conectar sucursales, rampas en la nube e implementaciones de seguridad para la nube y la seguridad local.

Estas diferentes implementaciones a menudo proceden de múltiples proveedores y con herramientas de gestión separadas, lo que da lugar a una solución compleja y engorrosa de gestionar y mantener.

Esta «red Frankenstein» es compleja y da lugar a un rendimiento inferior, políticas de seguridad incoherentes y falta de visibilidad y control, lo que dificulta la resolución de problemas de forma rápida y eficaz.

Las típicas redes Frankenstein de hoy en día

«La solución SASE de Aryaka: El fin de las redes Frankenstein»

El auge de las redes Frankenstein ha dejado a las organizaciones de TI buscando una solución, y SASE ha surgido como la respuesta.

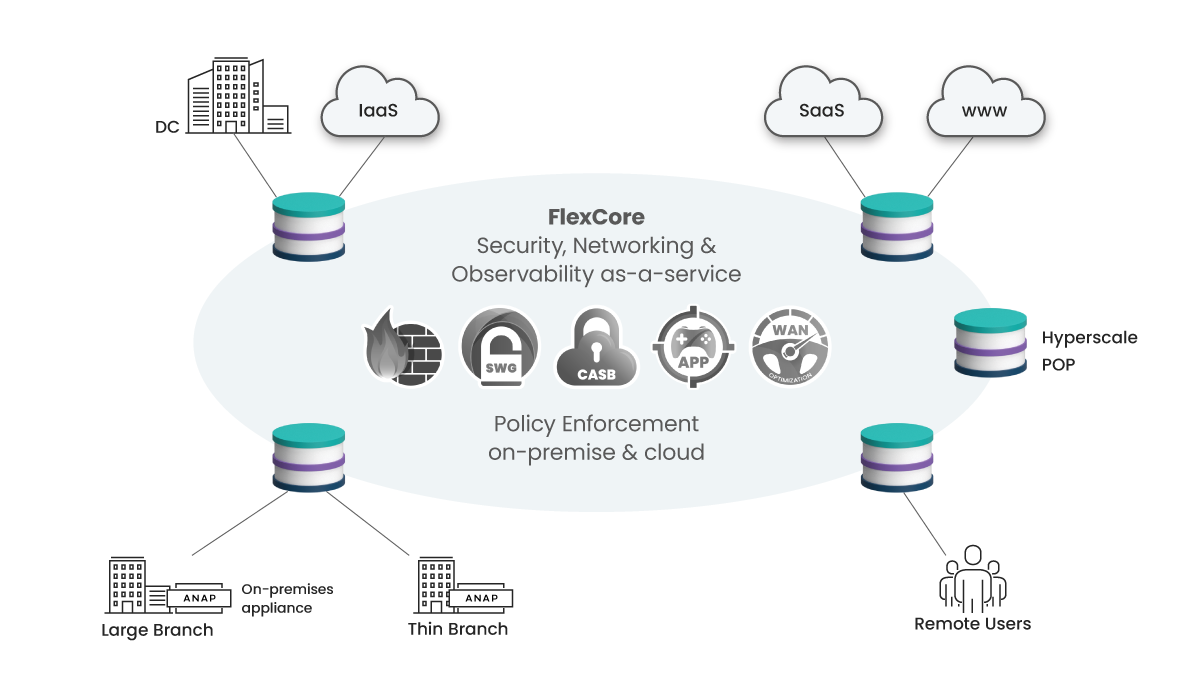

El enfoque de Aryaka para SASE comienza con una base de red de alto rendimiento, que permite conexiones seguras entre usuarios y aplicaciones independientemente de su ubicación, todo ello bajo un conjunto de políticas totalmente unificadas para la red y la seguridad.

Al aplicar las políticas de seguridad lo más cerca posible de los usuarios y las aplicaciones, ya sea en la nube o en las instalaciones, se eliminan los cuellos de botella en el rendimiento en cumplimiento de los principios de confianza cero.

La base de la red debe eliminar el mosaico inflexible de redes separadas que conectan las sucursales, los usuarios, los centros de datos y la nube y entregarse como un servicio en la nube consumible, incluyendo la funcionalidad en las instalaciones.

Además, una infraestructura de red flexible debe ofrecer tres niveles de servicio para optimizar los gastos de la WAN: Internet de mejor esfuerzo, mejor que Internet y mejor que MPLS, eliminando por completo el MPLS heredado.

A menudo merece la pena señalar que las implementaciones actuales de SASE de un único proveedor parecen ser soluciones SASE a nivel superficial, pero bajo el capó, pueden seguir siendo redes Frankenstein que no han limpiado la arquitectura subyacente.

SASE unificado de Aryaka sobre una base FlexCore

Los resultados del enfoque de Aryaka proporcionan una solución SASE de fácil consumo que beneficia a los clientes al ofrecer una experiencia altamente segura y de alto rendimiento para todos los usuarios, aplicaciones y cargas de trabajo.

Este fácil consumo se establece mediante una infraestructura nativa de la nube que consiste en un control determinista de la red subyacente, combinado con una arquitectura de ruta única de funciones de red, optimización y seguridad con flujos de trabajo de servicios integrados.

La agilidad y la flexibilidad son las ventajas fundamentales para los clientes, ya que ahora pueden hacer evolucionar su infraestructura de red y seguridad al ritmo de la incesante transformación digital.

Además, con este enfoque, los usuarios pueden trasladarse rápidamente y las sucursales pueden reubicarse sin tener que sustituir constantemente las tecnologías y los proveedores cada pocos años a medida que surgen nuevos retos.

Además, se pueden eliminar las costosas rampas en la nube sin necesidad de realizar costosas actualizaciones en la infraestructura de red.

Los SLA (acuerdos de nivel de servicio) de la red, que van desde el mejor esfuerzo hasta el rendimiento garantizado de las aplicaciones, pueden modificarse al instante en función de las necesidades de los usuarios y la naturaleza de las aplicaciones.

La solución SASE de Aryaka, con su fácil consumo, agilidad, flexibilidad y servicios gestionados, proporciona a los clientes una poderosa herramienta para eliminar las redes Frankenstein y tomar el control de su infraestructura de red y seguridad.