¿Ha tenido alguna vez la oportunidad de echar un vistazo a la mochila de un alpinista?

¿Ha tenido alguna vez la oportunidad de echar un vistazo a la mochila de un alpinista?

Encontrará toda una gama de equipos que van desde mosquetones y cintas rápidas, cuerdas, cascos, arneses, herramientas para tuercas, aseguradores y otros dispositivos de protección.

Estamos hablando de herramientas que pesan entre 20 y 30 libras.

Ahora, imagínese escalando caminos traicioneros de montaña con una bolsa llena de tal equipo.

A los diez minutos de una dura escalada, tendrá esa sensación de quemazón.

Con todo ese peso en su mochila, son sus piernas diciéndole que está quemando demasiadas cerillas demasiado pronto, y si no suelta parte de ese peso, arderá en llamas antes de llegar a la cima.

Ahora imagine un ascenso vertical sin la molestia de llevar esa mochila desde abajo hasta la cima.

Todo lo que tiene es una especie de navaja suiza con múltiples funciones guardada en su interior.

Diferentes herramientas para diferentes paisajes – todo en una herramienta convertible.

La idea detrás de la NFV y las funciones de red es algo similar.

NFV: La premisa fundamental

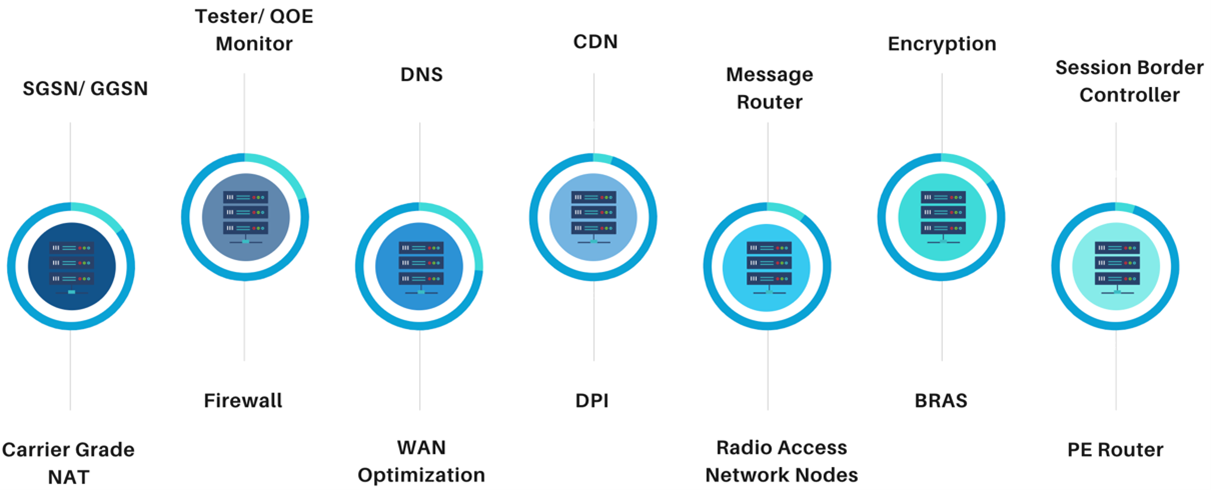

Al igual que la mochila de un montañero, la red de un proveedor de red alberga varios dispositivos de hardware propios.

Múltiples nodos, componentes y enlaces trabajan juntos para mover el tráfico entre el origen y el destino.  Dado que, la mayoría de estas funciones de hardware están construidas a propósito, el lanzamiento de un nuevo servicio de red requiere mucha acomodación, planificación e inversión de capital.

Dado que, la mayoría de estas funciones de hardware están construidas a propósito, el lanzamiento de un nuevo servicio de red requiere mucha acomodación, planificación e inversión de capital.

Ni siquiera entraré en el conjunto de habilidades necesarias para diseñar, integrar y operar estos rígidos y complejos aparatos basados en hardware.

Además, dada la naturaleza evolutiva del panorama digital, este hardware tiene la vida útil de un plátano.

La mayoría de los dispositivos locales de última generación quedan obsoletos en el momento en que una empresa decide pasar a la nube.

Esto pone en un aprieto a los responsables de la toma de decisiones, que ven inminente la inclusión de nuevos servicios de red centrados en los ingresos gracias a las economías de escala en un mundo cada vez más centrado en la red.

La virtualización de funciones de red (NFV) aborda estos problemas aislando el elemento de software del hardware de red.

Como las funciones de red ya no están limitadas por el equipo físico subyacente, un único dispositivo puede utilizarse para numerosos fines, en función del software que ejecute.

Básicamente, cada nodo se comporta como un microcentro de datos capaz de albergar diversas aplicaciones.

NFV y VNF: ¿Puede detectar la diferencia?

¿Le confunde cuando digo «estamos utilizando NFV para desplegar el control de rutas como VNFs en todo el dominio»?

Permítame explicárselo si su respuesta es un «sí».

La idea de la NFV es desacoplar las funciones de red del hardware.

Se refiere al marco operativo para orquestar y automatizar dispositivos de software de funciones de red virtuales (VNF) en infraestructuras virtualizadas o hardware comercial disponible (COTS) y, a continuación, gestionar los dispositivos VNF a lo largo de su ciclo de vida integral.

Las VNF, por su parte, son bloques de construcción dentro de la red y gestionan funciones de red específicas como cortafuegos, ID e IP de conmutación y equilibrio de carga.

Piense en ello como la forma de software de los dispositivos de red como cortafuegos, equilibradores de carga y enrutadores, etc.

Las VNF se despliegan sobre todo como máquinas virtuales (VM).

Así, cuando digo que la CSCF (función de control de sesión de llamada) es una aplicación definida por el 3GPP que puede ser una VNF, significa que ha sido virtualizada y puede instalarse en un servidor COTS normal.

NFV Y SDN: Tocino y huevos

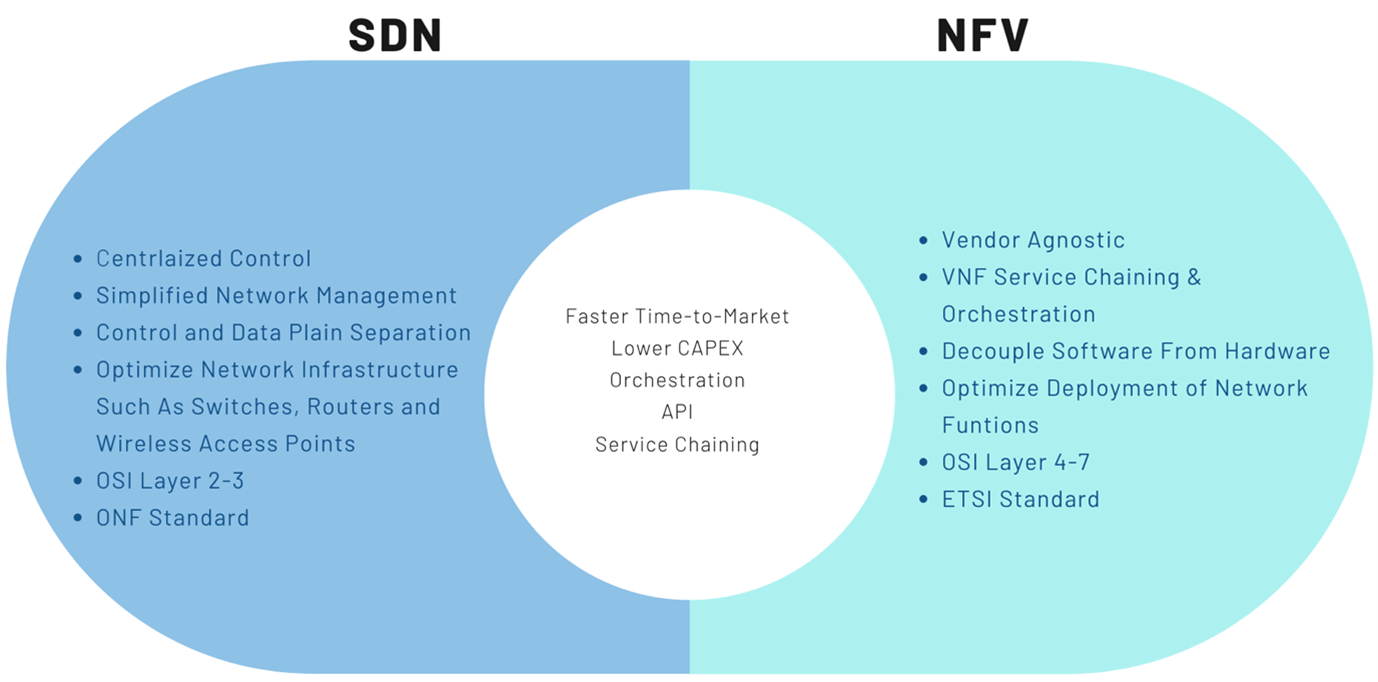

La NFV y la SDN son como el beicon y los huevos: complementarios entre sí pero no interdependientes.

Sin embargo, saben mejor cuando se sirven juntos y aportan mayor valor.

Aunque la NFV puede desplegarse utilizando los procesos existentes en los centros de datos, cuando se enfoca utilizando el principio de la SDN de separar el plano de datos y el de control, puede ofrecer un mayor rendimiento, simplificar la compatibilidad con los despliegues actuales y facilitar los procedimientos operativos y de mantenimiento.

La NFV puede complementar la SDN proporcionando la infraestructura sobre la que se ejecutará el software SDN.

El factor seguridad

Hasta hace unos años, la mayoría de las aplicaciones empresariales se alojaban en centros de datos.

Las sucursales y los usuarios distribuidos formaban una topología hub and spoke, haciendo pasar una cantidad mínima de datos en la nube a través de una ubicación centralizada, es decir, la sede central, antes de enviarlos a la Internet pública.

Con funcionalidades como la NFV y la SDN, las empresas están saltando de los centros de datos estacionarios a la nube.

Los guerreros de la carretera y los usuarios que operan desde casa están accediendo a los recursos a través de una plétora de dispositivos mediante.

una variedad de redes seguras y no seguras.

Este cambiante panorama empresarial exige mejores marcos y políticas de seguridad.

La mejor forma de ofrecer servicios de seguridad dinámicos, como detección y prevención de intrusiones, control de acceso, antimalware, prevención de pérdida de datos, respuesta dinámica ante amenazas, etc., es desplegar estas funciones a través de VNF en un marco de seguridad NFV.

Como alternativa, puede apilar cajas para cada una de estas funcionalidades.

¿Por dónde empiezo?

Cuando se trata de seguridad, la mayoría de las empresas de telecomunicaciones llevan unos cuantos años de retraso para ponerse al día en el modelo de redes en la nube.

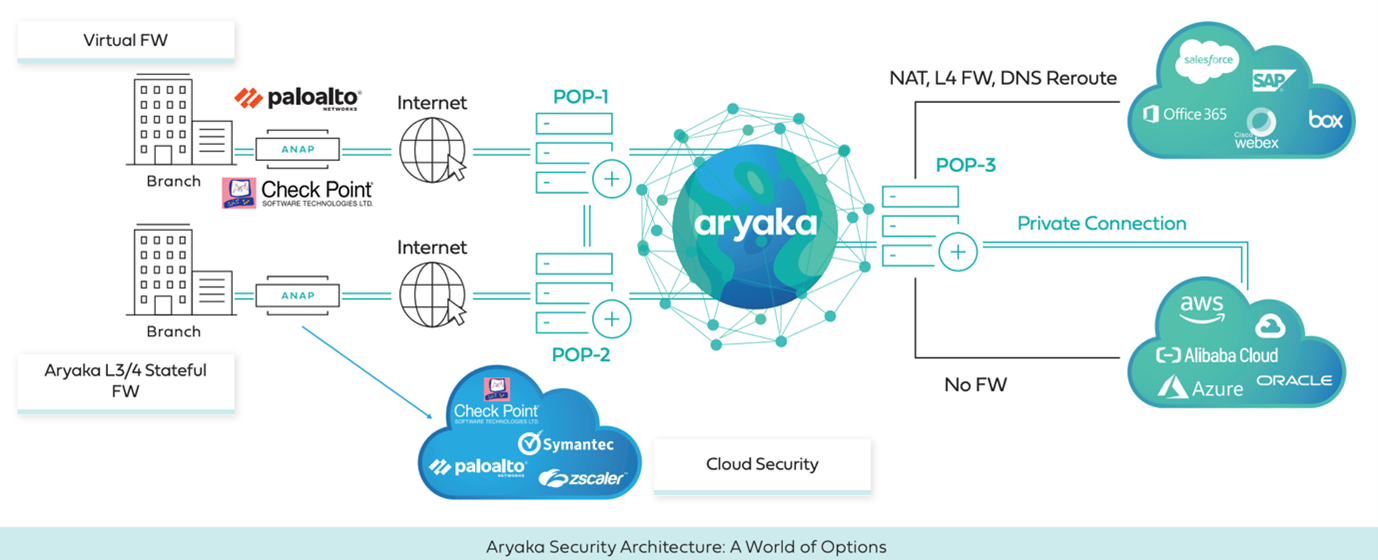

Aquí es donde Aryaka da en el clavo.

El punto de acceso a la red de Aryaka (ANAP), nuestro CPE SD-WAN, integra un cortafuegos de nueva generación (NGFW) que se ejecuta como una función de red virtual (VNF) en nuestros dispositivos de red ANAP 2600 y ANAP 3000.

El socio tecnológico Check Point Software y Palo Alto GlobalProtect proporciona la funcionalidad NGFW con CloudGuard Edge.  La solución combinada ofrece una solución de sucursal convergente con las mejores capacidades tanto en redes como en seguridad avanzada, configurada de forma óptima mediante políticas basadas en intenciones.

La solución combinada ofrece una solución de sucursal convergente con las mejores capacidades tanto en redes como en seguridad avanzada, configurada de forma óptima mediante políticas basadas en intenciones.

Las empresas pueden elegir entre los modelos de despliegue que mejor se adapten a sus necesidades: autogestionado si disponen de los recursos y la experiencia para configurar y mantener de forma óptima su NGFW, o como servicio gestionado si prefieren externalizar la configuración básica y la gestión diaria a los expertos de Aryaka y sólo desean supervisar las operaciones.

Pero no tiene por qué fiarse de nuestra palabra.

Lea cómo hacemos lo que hacemos en este libro blanco que explica la arquitectura de seguridad de Aryaka.

¿No está seguro de si es el momento adecuado para invertir en una nueva tecnología? Lea nuestro libro blanco sobre el ROI de SD-WAN para entender por qué el momento adecuado para dar ese salto fue ayer.

¿Cansado de leer? No dude en ponerse en contacto con nosotros para cualquier pregunta que pueda tener sobre SD-WAN, NFV, seguridad y cualquier cosa relacionada con la conectividad.