Es war ein ganz normaler Tag am3. April, als plötzlich das Twitter-Handle des Cybersecurity-Profis Alon Gal zum Trending wurde.

Es war ein ganz normaler Tag am3. April, als plötzlich das Twitter-Handle des Cybersecurity-Profis Alon Gal zum Trending wurde.

Die Nachricht von einer massiven Datenpanne bei Facebook, bei der Details von mehr als einer halben Milliarde Facebook-Nutzern aus 106 Ländern bekannt wurden, hatte die Schlagzeilen beherrscht.

Schnell stellte sich heraus, dass es sich nicht um eine neue Datenpanne handelte, sondern um eine alte, die aus dem Grab auferstanden war, um Facebook heimzusuchen, und bei der Telefonnummern und IDs von Benutzern veröffentlicht wurden.

Ein fast lehrbuchmäßiges Beispiel für die Sicherheitslücken, die immer noch in vielen kritischen Infrastrukturen bestehen.

Eine aktuelle Studie von ZK Research zeigt, dass 90 % der durchschnittlichen Zeit bis zur Problemlösung (Time-to-Resolution, TTR) auf die Identifizierung des Problems entfallen.

Mein Punkt – Sicherheit und Transparenz schließen sich nicht gegenseitig aus.

In den letzten zwei Jahrzehnten war die Fähigkeit, den Status der verschiedenen beweglichen Teile der IT-Infrastruktur eines Unternehmens sofort zu erkennen, einer der heiligen Grale für die Netzwerksicherheit.

Millionen von Dollar wurden in die Entwicklung von Funktionen investiert, die Unternehmen helfen, einen klaren Überblick über die gesamte End-to-End-Infrastruktur zu erhalten.

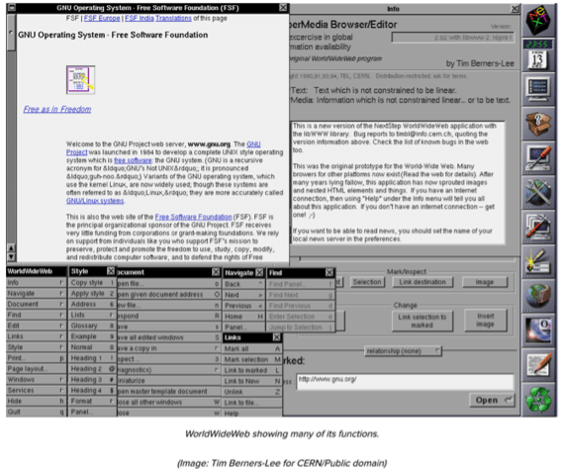

Was hat nun das Netzwerk mit all dem zu tun? Die Messlatte des Erfolgs ist ein bewegliches Ziel Lassen Sie es mich so ausdrücken: Von allen Technologien, die unser Leben verändert haben, hat das Internet (eine Untergruppe der Netzwerkkonnektivität) vielleicht die tiefgreifendsten Auswirkungen auf uns gehabt.

Rückblickend betrachtet hat das Internet uns verändert, und wir haben wiederum das Internet verändert.

Es hat sich vom Pac-Man-Spiel zum Antrieb von Skalpell-schwingenden Robotern in echten Operationen entwickelt.

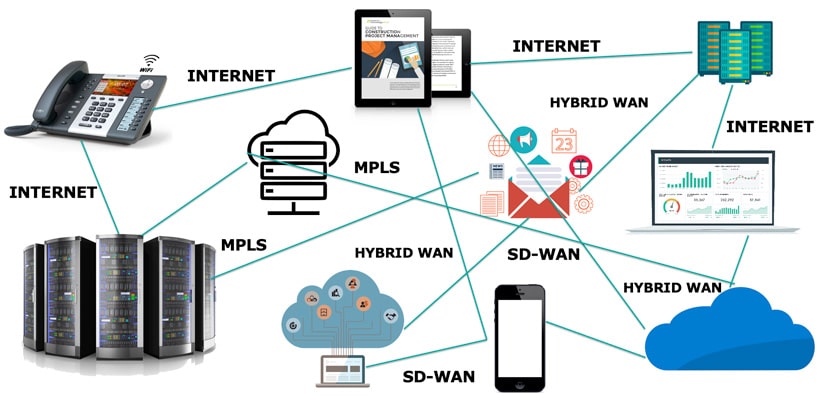

Hier sind die drei wichtigsten Faktoren, die zu dieser Komplexität beitragen. Zunehmende Netzwerkausweitung Schieben Sie es auf die Verbreitung von netzwerkfähigen Geräten, den Aufstieg der Cloud, Unified Communications oder den Niedergang der On-Premises-Kultur – die Netzwerkinfrastruktur des Unternehmens leistet mehr Schwerstarbeit als je zuvor.

Sie haben mehrere Links, die weltweit über verteilte Rechenzentren, Span-Ports, Netzwerk-Packet-Broker, Server und Netzwerkanschlüsse verteilt sind.

Das WAN verbindet Zweigstellen mit der Cloud, die Cloud mit Rechenzentren, Rechenzentren mit entfernten Standorten, Rechenzentren mit Rechenzentren und alles, was dazwischen liegt.

Vollständige Netzwerktransparenz, manchmal auch Beobachtbarkeit genannt, hilft Ihnen zu entscheiden, was funktioniert, was nicht funktioniert und was zur Optimierung der Infrastruktur aufgerüstet werden muss.

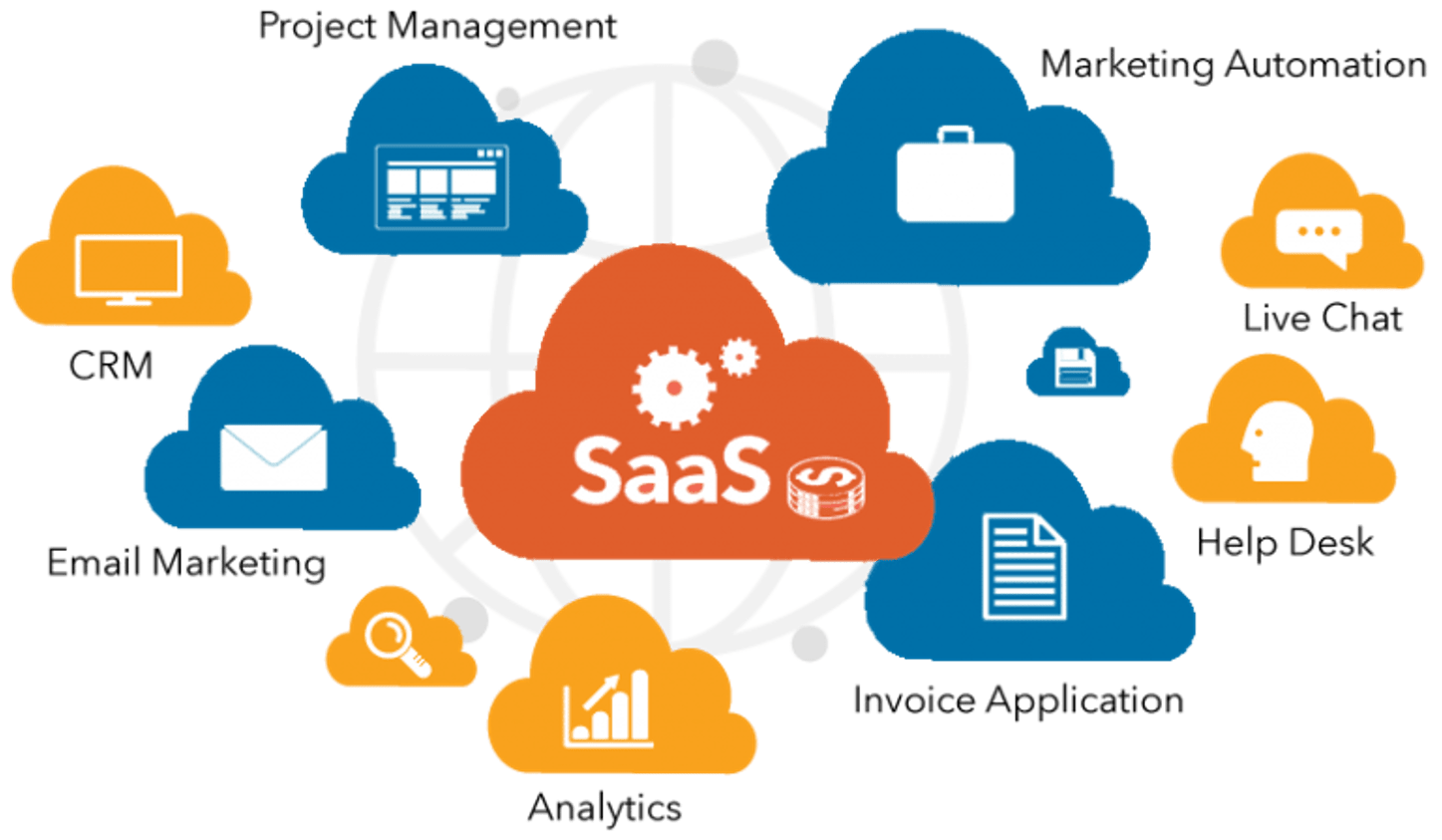

Die Cloud ist ein komplexes Biest Was einst für seine Einfachheit bekannt war, hat sich zu einem vielköpfigen Biest entwickelt.

Hybride Clouds, Multi-Clouds, interne Cloud-Systeme und die zunehmende Verschmelzung von Unternehmensrechenzentren mit Cloud-Diensten – das Angebot an Cloud-Diensten wächst ständig.

Die aktive Kommunikation zwischen Multi-Clouds und Rechenzentren erhöht den Netzwerkverkehr dramatisch.

Wenn Sie außerdem mehrere Ressourcen zusammenlegen, um Ihre geschäftskritischen Anwendungen auszuführen, wird die Überwachung des Netzwerks unerlässlich, um die Abhängigkeiten zwischen den Infrastrukturen zu verstehen, Sicherheitsprobleme zu erkennen und die Manövrierfähigkeit zu verbessern.

Das Netzwerk wird sogar noch kritischer, weil diese Funktionen nicht mehr in einer lokalen Umgebung ausgeführt werden, von der man gemeinhin annimmt, dass sie eine besser kontrollierte Umgebung ist.

Wachsende Anzahl von Anwendungen Die Komplexität von Anwendungen nimmt jedes Jahr zu.

Einige bleiben vor Ort, andere wandern in die Cloud und wieder andere liegen dazwischen.

Die meisten dieser Anwendungen werden über ein Netzwerk bereitgestellt und sind stark verteilt.

Daher muss das Netzwerkmedium überlastungsfrei sein.

Und was noch wichtiger ist: Da es sich um unternehmenskritische Anwendungen handelt, bedeutet jede Sekunde Ausfallzeit einen Umsatzverlust.

Lassen Sie mich übersetzen: Wenn die Verbindung zu einem bestimmten Rechenzentrum unterbrochen wird, sollte Ihr IT-Team genügend Einblick haben, um den Datenverkehr zu einem anderen Rechenzentrum zu leiten und so mögliche Serviceausfälle zu vermeiden.

Genau deshalb ist die Transparenz dieser Anwendungen und des Netzwerks, über das sie bereitgestellt werden, so wichtig.

Mögliche blinde Flecken können fatal sein.

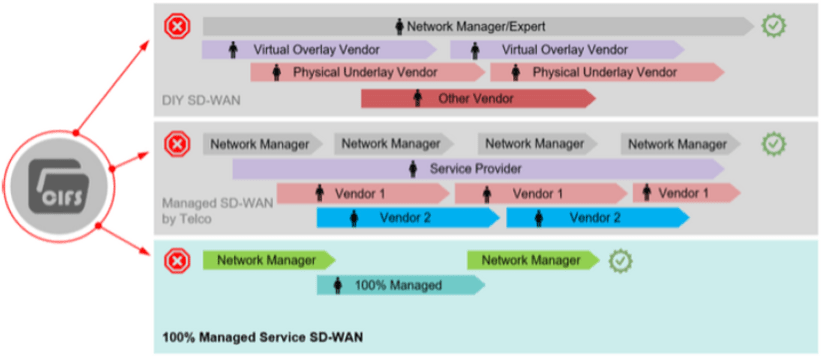

Jedem das Seine! Sehen wir uns an, wie verschiedene SD-WAN-Modelle die Gleichung der Sichtbarkeit angehen.

DIY SD-WAN Angenommen, Ihre Anwendung verhält sich ungewöhnlich und Sie beschließen, den Tag selbst zu retten.

Jetzt liegt es an Ihnen und Ihrem Netzwerkexperten.

Nach einer ausführlichen Diagnose schien der Netzwerkteil in Ordnung zu sein, und Sie fuhren mit dem Anwendungsteil fort.

Hier werden Sie mit dem physischen Underlay und dem virtuellen Overlay konfrontiert.

Die Chancen, die Anomalien mit dem internen Fachwissen und den Überwachungstools zu entdecken, sind sehr gering – wenn nicht gleich Null.

Weitere Schritte?

Koordinieren Sie sich mit dem Anwendungssupport, wechseln Sie zwischen mehreren Anbietern hin und her, kontaktieren Sie den MPLS-Anbieter und/oder den ISP und zahlen Sie saftige Support-Gebühren. Managed SD-WAN durch die Telekommunikationsunternehmen Es ändert sich nicht viel.

Sie haben lediglich einen Service Provider dazwischen geschaltet.

Warten Sie, bis Sie herausfinden, dass die Service Provider kaum über Fachwissen in Bezug auf die virtuelle Overlay-Lösung verfügen.

Im Falle einer Krise werden sie die Overlay-Leute anrufen – etwas, das Sie ohnehin getan hätten.

Und nun zum physischen Underlay.

Abgesehen von einer Handvoll Anbieter, nämlich AT&T oder Verizon, hat kein Dienstanbieter eine wirklich globale Präsenz.

Die meisten arbeiten mit unterschiedlichen Anbietern zusammen, die wenig bis gar keine Erfahrung mit den lokalen Internetanbietern haben und sich in den verschiedenen Regionen der Welt in Bezug auf Kultur und Leistung stark unterscheiden.

Wenn etwas schief geht, werden sie die Service Provider und ISPs anrufen und genau das tun, was Sie auch getan hätten.

Sie haben also nur eine weitere Ebene hinzugefügt und das eigentliche Problem verschleiert. Ein vollständig verwaltetes Cloud-First-WAN Hier haben Sie eine Lösung, mit der Sie das Underlay und das Overlay sehen können, die die Überwachung der Anwendungsleistung mit einem Blick aus dem Adlerauge auf die gesamte Infrastruktur erleichtert, sowie spezielle Tools für die Überwachung der Netzwerkleistung und der Sicherheit an den entlegensten Standorten.

Wenn Murphys Gesetz zuschlägt und die Dinge aus dem Ruder laufen, müssen Sie nur die Experten anrufen und sie tun lassen, was sie am besten können.

Keine lückenhafte Anbieterinfrastruktur, die über.

Partnerschaftsbeziehungen.

Das klingt für mich nach einem Komplettpaket. Fazit

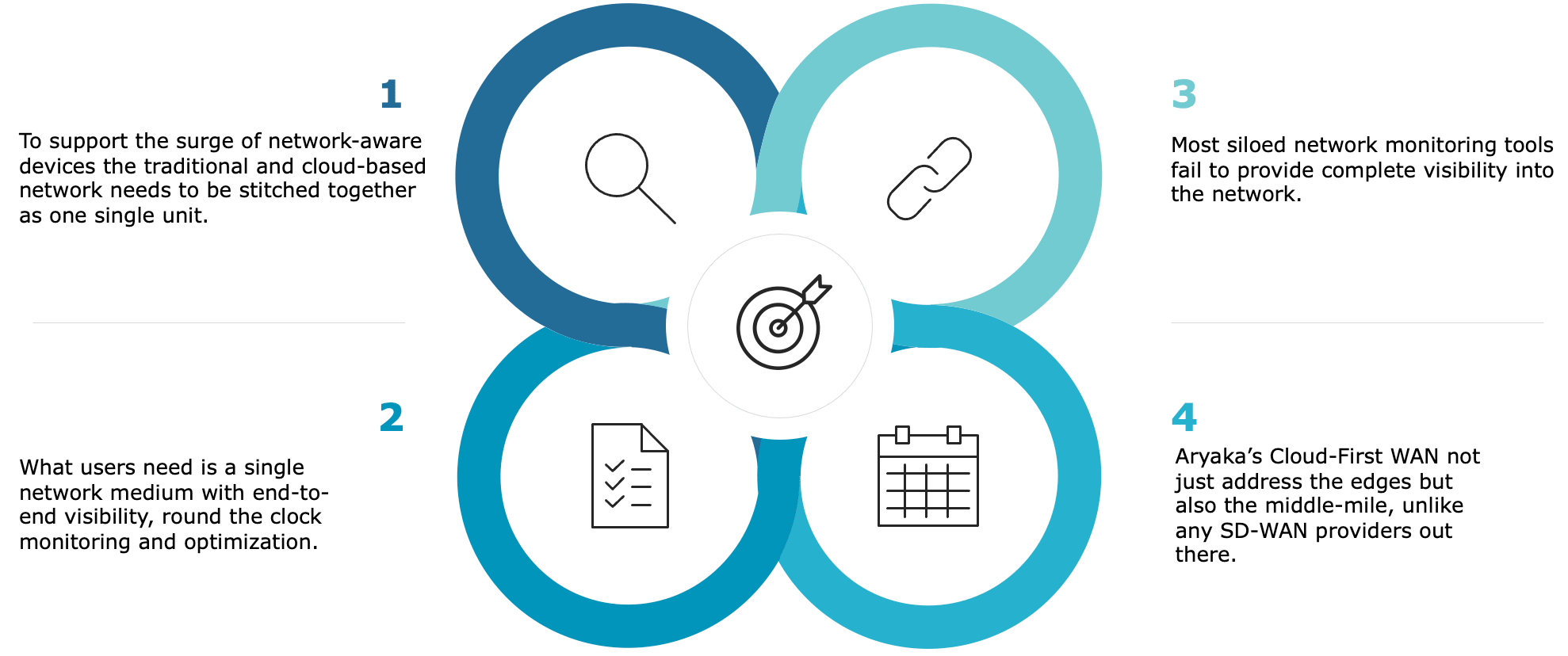

Aryaka befindet sich in einer einzigartigen Position, um diesen Unternehmen zu helfen.

Im Gegensatz zu den meisten anderen SD-WAN-Anbietern adressiert unsere Lösung nicht nur den Rand, sondern auch die mittlere Meile.

Dies ermöglicht Ihren Netzwerkadministratoren einen durchgängigen Einblick in alles, was sich im Netzwerk befindet, sowie die Möglichkeit, die Lösungen von Aryaka zu konfigurieren, zu kontrollieren und zu verwalten.

Die eingebaute Intelligenz stellt sicher, dass die Netzwerke in einer zunehmend verteilten IT-Umgebung eingerichtet und konfiguriert werden und in großem Umfang optimiert bleiben.

Möchten Sie wissen, was Ihre Branchenkollegen und Marktführer denken?

Laden Sie den aktuellen State of the WAN Report herunter, der Erkenntnisse von 1.350 Netzwerk- und IT-Fachleuten in globalen Unternehmen aus verschiedenen Branchen und allen Regionen enthält.

Schon genug gelesen? Sehen Sie sich das State of the WAN-Webinar an.

Möchten Sie sehen, ob wir unsere Behauptungen zur Netzwerküberwachung auch in die Tat umsetzen können? Buchen Sie eine SD-WAN-Demo.