Daten sind die wertvollste Ressource für Unternehmen geworden. Kein Wunder, dass viele bösartige Akteure versuchen, die Unternehmen zu stören, indem sie die Daten stehlen und beschädigen. Bei der Datensicherheit geht es um den Schutz der Daten vor unbefugten Benutzern, böswilliger Beschädigung von Daten und Datendiebstahl. Sie fragen sich vielleicht, warum viele Sicherheitsunternehmen über den Schutz von Anwendungen, Netzwerken und Endpunkten sprechen, aber weniger über Daten. Der Grund dafür ist, dass es eine enge Beziehung zwischen Daten und Anwendungen und Systemen gibt. Solange Anwendungen und Systeme nicht vor bösartigen Akteuren geschützt sind, ist keine Datensicherheit möglich. Der Spruch ‚Daten sind das neue Öl‘ erklärt die Beziehung zwischen Anwendungen und Daten. Daten sind genau wie Öl in seiner Rohform nicht brauchbar, wenn sie nicht für den Verbrauch raffiniert werden. Anwendungen verarbeiten Daten und präsentieren sie dem Benutzer in einer leicht zu konsumierenden Form.

Daten sind die wertvollste Ressource für Unternehmen geworden. Kein Wunder, dass viele bösartige Akteure versuchen, die Unternehmen zu stören, indem sie die Daten stehlen und beschädigen. Bei der Datensicherheit geht es um den Schutz der Daten vor unbefugten Benutzern, böswilliger Beschädigung von Daten und Datendiebstahl. Sie fragen sich vielleicht, warum viele Sicherheitsunternehmen über den Schutz von Anwendungen, Netzwerken und Endpunkten sprechen, aber weniger über Daten. Der Grund dafür ist, dass es eine enge Beziehung zwischen Daten und Anwendungen und Systemen gibt. Solange Anwendungen und Systeme nicht vor bösartigen Akteuren geschützt sind, ist keine Datensicherheit möglich. Der Spruch ‚Daten sind das neue Öl‘ erklärt die Beziehung zwischen Anwendungen und Daten. Daten sind genau wie Öl in seiner Rohform nicht brauchbar, wenn sie nicht für den Verbrauch raffiniert werden. Anwendungen verarbeiten Daten und präsentieren sie dem Benutzer in einer leicht zu konsumierenden Form.

Die Rolle des SASE bei der Datensicherheit

Bitte lesen Sie den Blog Deciphering SASE, um einen Überblick über SASE zu erhalten. SASE spielt eine wichtige Rolle beim Schutz der Anwendungen in dieser Welt der verteilten Mitarbeiter und der verteilten Einsätze in der On-Prem-Cloud, der öffentlichen Cloud und an den öffentlichen Rändern. In den folgenden Abschnitten finden Sie einige der wichtigsten Sicherheitsprobleme und wie SASE sie löst. Unternehmen entwickeln oder implementieren viele Anwendungen für verschiedene Geschäftszwecke. Es kann sein, dass nicht alle Anwendungen Zugriff auf alle Unternehmensdaten benötigen. Und nicht alle Benutzer der Anwendungen benötigen Zugriff auf alle Anwendungsdaten. Aus diesem Grund sind „Least Privilege Access“ und „identitätsbasierte Zugriffskontrollen“ der Schlüssel zur Datensicherheit. Bewerbungen sind nicht mehr einfach. Entwickler verwenden viele Softwarekomponenten – selbst erstellte, gekaufte und Open-Source-Komponenten – was die Software komplexer und anfälliger macht. Angreifer neigen dazu, die Wissensbasis über Bedrohungen zu nutzen und versuchen, die Schwachstellen auszunutzen, um Zugriff auf die Anwendungen und dann auf die Daten zu erhalten. Daher ist der Schutz vor Bedrohungen durch Exploits wichtig für die Datensicherheit. Die Anwendungs- und Systemverwaltung ist am kritischsten, da die Anwendungsadministratoren in der Regel höhere Privilegien haben. Jeder Diebstahl von Zugangsdaten für Administratorkonten kann für Unternehmen verheerend sein. Einige Sicherheitstechniken wie die Einführung einer zweiten MFA-Ebene, die Einschränkung des Zugriffs von unsicheren/unbekannten Standorten aus und die Einschränkung von Benutzern, die anormale Verhaltensmuster zeigen, sind für den zusätzlichen Datenschutz erforderlich. Unternehmen setzen Anwendungen an vielen Standorten ein, um den verteilten Mitarbeitern eine niedrige Latenzzeit zu bieten und sicherzustellen, dass die Anwendungen einer erhöhten oder abnormalen Belastung standhalten können. Bei verteilten Anwendungen werden auch die Daten verteilt. Aus diesem Grund wird erwartet, dass auch die Sicherheit verteilt wird, um die steigende Nachfrage und DDoS-Angriffe auf Anwendungen zu bewältigen. Die ZTNA (Zero Trust Network Access)-Plattform und die NGFW (Next Generation Firewall) von SASE tragen den oben genannten Sicherheitsbedenken Rechnung. Aus diesem Grund wird SASE zu einem Schlüsselelement der Cybersicherheit, das die Datensicherheit durch den Schutz von Anwendungen sowie identitätsbasierte Zugriffs- und Autorisierungskontrollen ermöglicht. Man könnte sich fragen, ob ZTNA und NGFW gut genug sind, um die Anwendungen und damit die Daten zu schützen. Mit der Cloud-Transformation, bei der öffentliche Clouds und öffentliche Ränder für Unternehmensanwendungen genutzt werden, ergeben sich mehr Angriffsflächen. Datensicherheit erfordert die Beseitigung dieser Angriffsflächen. Genau hier kommt CNAPP ins Spiel.

Vergrößerte Angriffsfläche durch Cloud-Transformation

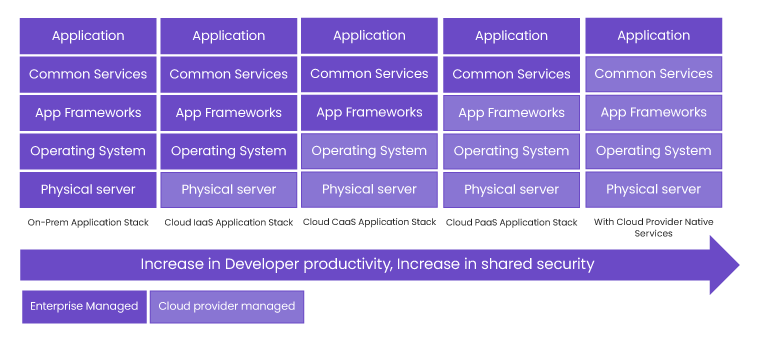

Die Cloud-Umwandlung einfacherer Anwendungen reduziert die Reaktionen der Unternehmen, da die Sicherheit für die gemeinsame Infrastruktursoftware von den Cloud-Anbietern übernommen wird. Aus diesem Grund konzentrieren sich die Entwickler von Anwendungen zunehmend auf die Geschäftslogik und überlassen die Verantwortung für die profanen Softwarekomponenten den Cloud-Anbietern. Es stimmt, dass sich die Entwickler nur auf die Anwendungslogik konzentrieren müssen und die Wartung und das Sicherheitspatching von Betriebssystemen, Frameworks, gemeinsamen Diensten wie Datenbanken, Dateispeicherung, Schlüsselverwaltung, Authentifizierungs-, Autorisierungs- und Beobachtungssystemen den Cloud-Anbietern überlassen, wodurch die auf die Anwendungen beschränkte Sicherheitsverantwortung reduziert wird. Allerdings erschweren verteilte Mitarbeiter und neue Arten von Anwendungen, die eine geringe Latenzzeit erfordern, die Anwendungsimplementierung und bieten dadurch mehr Angriffsflächen.  Anwendungen müssen zunehmend an mehreren Standorten bereitgestellt werden, und zwar nicht nur in verschiedenen Regionen eines Cloud-Anbieters, sondern auch bei mehreren Cloud-Anbietern und Edge-Providern, um ein optimales Nutzererlebnis zu gewährleisten. Darüber hinaus werden Anwendungen in Edges zunehmend auf Abruf bereitgestellt. Das heißt, Anwendungen werden nur dann bereitgestellt, wenn es in der Nähe Kunden gibt, die Anwendungsdienste benötigen. Die Bereitstellung der gesamten komplexen Anwendung auf allen Edges ist aus Kostengründen nicht gerechtfertigt. Willkommen bei der Microservice-Architektur. Anwendungsentwickler setzen die Microservice-Architektur nicht nur aus Gründen höherer Produktivität ein, sondern auch, um einen Teil der Anwendungen in Edges bereitzustellen und den Rest in den Clouds zu behalten. Die folgende Abbildung (der Kürze halber vereinfacht) zeigt die auf Microservices basierende Anwendungsbereitstellung. In diesem willkürlichen Anwendungsbeispiel werden Microservice 1 und 2 der Anwendung in den Edges bereitgestellt, um eine niedrige Latenz zu gewährleisten, und Microservice 3 und 4 werden in den Clouds für andere Operationen der Anwendung bereitgestellt. In der Abbildung sind 5 Angriffspunkte zu sehen.

Anwendungen müssen zunehmend an mehreren Standorten bereitgestellt werden, und zwar nicht nur in verschiedenen Regionen eines Cloud-Anbieters, sondern auch bei mehreren Cloud-Anbietern und Edge-Providern, um ein optimales Nutzererlebnis zu gewährleisten. Darüber hinaus werden Anwendungen in Edges zunehmend auf Abruf bereitgestellt. Das heißt, Anwendungen werden nur dann bereitgestellt, wenn es in der Nähe Kunden gibt, die Anwendungsdienste benötigen. Die Bereitstellung der gesamten komplexen Anwendung auf allen Edges ist aus Kostengründen nicht gerechtfertigt. Willkommen bei der Microservice-Architektur. Anwendungsentwickler setzen die Microservice-Architektur nicht nur aus Gründen höherer Produktivität ein, sondern auch, um einen Teil der Anwendungen in Edges bereitzustellen und den Rest in den Clouds zu behalten. Die folgende Abbildung (der Kürze halber vereinfacht) zeigt die auf Microservices basierende Anwendungsbereitstellung. In diesem willkürlichen Anwendungsbeispiel werden Microservice 1 und 2 der Anwendung in den Edges bereitgestellt, um eine niedrige Latenz zu gewährleisten, und Microservice 3 und 4 werden in den Clouds für andere Operationen der Anwendung bereitgestellt. In der Abbildung sind 5 Angriffspunkte zu sehen.

- Kommunikation zwischen Endkunden und Frontend-Microservice 1 und Kommunikation zwischen Microservices über Edges & Cloud

- Kommunikation zwischen Microservices innerhalb von Edge- oder Cloud-Standorten.

- Kommunikation zwischen Anwendungs-Microservices und Cloud-/Edge-Provider-Diensten

- Kommunikation mit Anbieterdiensten von außen an Anbieterdienste.

- Interne Softwarekomponenten von Microservices

Von einer umfassenden Sicherheit wird erwartet, dass sie alle Angriffsflächen abdeckt. Angriffsflächen (1) können von SASE ZTNA & NGFW behandelt werden. Alle anderen Angriffsflächen wurden durch verteiltes Computing, Microservice-Architektur und Anwendungen, die Dienste von Cloud-Anbietern nutzen, sichtbar. Da dies hauptsächlich auf die Cloud-/Edge-Transformation zurückzuführen ist, hat Gartner eine neue Kategorie namens CNAPP-Modell definiert, um diese Sicherheitsherausforderungen anzugehen.

Von einer umfassenden Sicherheit wird erwartet, dass sie alle Angriffsflächen abdeckt. Angriffsflächen (1) können von SASE ZTNA & NGFW behandelt werden. Alle anderen Angriffsflächen wurden durch verteiltes Computing, Microservice-Architektur und Anwendungen, die Dienste von Cloud-Anbietern nutzen, sichtbar. Da dies hauptsächlich auf die Cloud-/Edge-Transformation zurückzuführen ist, hat Gartner eine neue Kategorie namens CNAPP-Modell definiert, um diese Sicherheitsherausforderungen anzugehen.

CNAPP (Cloud Native Application Protection Platform) zur Bekämpfung der erhöhten Angriffsfläche

CNAPP ist ein Cloud-natives Sicherheitsmodell/eine Cloud-native Sicherheitstechnologie, die Cloud Security Posture Management (CSPM), Cloud Service Network Security (CSNS) und Cloud Workload Protection Platform (CWPP) in einer einzigen Plattform vereint. Durch die Kombination mehrerer Cloud-Sicherheitstools in einer Plattform bietet CNAPP Vorteile wie umfassende Transparenz über den gesamten Lebenszyklus von Anwendungen – von der Erstellung über die Bereitstellung bis hin zur Laufzeit – und umfassende Kontrollen über mehrere Technologien hinweg. Wie andere von Gartner geprägte Begriffe soll auch der CNAPP-Begriff für ein gemeinsames Verständnis von Sicherheitsfunktionen/Plattformfähigkeiten zwischen Anbietern und Kunden sorgen. Schauen wir uns an, was CNAPP ausmacht und ordnen wir die Angriffspunkte diesen Bestandteilen zu. Cloud Security Posture Management (CSPM): Mit CSPM erhalten Unternehmen einen Überblick über alle Cloud-Ressourcen/Dienste, die Unternehmensanwendungen von verschiedenen Cloud-Anbietern nutzen. CSPM bildet auch die Cloud-Dienste und die Anwendungen ab, die sie nutzen. Der größte Vorteil von CSPMs ist das Scannen der Konfiguration, um eventuelle Fehlkonfigurationen zu erkennen. Da die Dienste von Cloud-Anbietern sehr allgemein gehalten sind, ist ihre Sicherheit so gut wie ihre Konfiguration. Es ist wichtig zu verstehen, dass die Dienste von Cloud-Anbietern mandantenfähig sind und der Zugriff auf sie nicht von Unternehmen kontrolliert werden kann. Wenn sie falsch konfiguriert sind, können Angreifer auf diese Dienste zugreifen und die Daten stehlen und beschädigen. Wenn zum Beispiel ein Datenbankdienst so konfiguriert ist, dass er versehentlich den Zugriff von jedermann zulässt, kann er die von Anwendungen im Datenbankdienst gespeicherten Unternehmensdaten preisgeben. CSPMs führen auch Compliance-Prüfungen der Daten in Cloud-Diensten durch und bieten Unternehmen Einblick in Compliance-Verstöße. CSPMs adressieren die in der obigen Abbildung aufgeführten Angriffsflächen (4). Sicherheit des Cloud-Service-Netzwerks (CSNS): CSNS bietet Sicherheit auf Netzwerkebene zwischen den Microservices der Anwendungen sowie die Netzwerksicherheit zwischen Microservices und Cloud-Diensten. Seine Funktionalität entspricht der von SASE/ZTNA. Seine Funktionalität umfasst NGFW, WAF, identitätsbasierte Zugriffskontrolle, WAF, API-Schutz, DoS/DDoS-Abwehr. CSNS unterscheidet sich durch seine Dynamik von der traditionellen Netzwerksicherheit. Aufgrund der dynamischen Arbeitslasten muss der CSNS-Sicherheitslebenszyklus mit dem Lebenszyklus der Anwendungen übereinstimmen. CSNS adressiert die Angriffsflächen (2) und (3) in der obigen Abbildung. Im Wesentlichen bietet CSNS Netzwerksicherheit für E-W-Verkehr.Cloud Workload Protection Platform (CWPP): Die CWPP-Funktion prüft in erster Linie auf

- Schwachstellen in den Workload-Images (VM, Container, Serverless) durch Analyse der Images, Einsicht in das Softwareinventar, Inventarversionen und Abgleich mit Threat Intelligence-Datenbanken, um bekannte Schwachstellen im Softwareinventar zu verstehen.

- Erkennung von Malware und unerwünschter Software in den Bildern, um sicherzustellen, dass keine Malware in die Lieferkette eingeschleust wurde.

- Exploits zur Laufzeit über die Host Intrusion Prevention-Technologie.

- Schutz des Laufzeitspeichers mit Secure Guard Technologien wie Intel SGx.

- Schutz der Laufzeit-Workloads über RASP (Runtime Application Self Protection)

CWPP adressiert die in der obigen Abbildung aufgeführten Angriffsflächen (5). Mit der Popularität von Kubernetes für Anwendungen werden die oben genannten Technologien geliefert, um mit Kubernetes zu arbeiten. KSPM (Kubernetes Security Posture Management) ist ähnlich wie CSPM, aber auf Kubernetes abgestimmt. Es dürfte nur eine Frage der Zeit sein, bis man Begriffe wie KWPP (Kubernetes Workload Protection Platform) und KSNS (Kubernetes Network Security Service) sieht.

CSNS und SASE

Die Funktionalität von CSNS ähnelt sehr der von ZTNA und NGFW. Das liegt daran, dass es sich bei beiden um Netzwerksicherheitstechnologien handelt. Die Unternehmen wünschen sich eine einheitliche Technologie sowohl für den N-S (Nord-Süd)- als auch für den E-W (Ost-West)-Verkehr. Daher geht man davon aus, dass die CSNS-Funktionen von SASE-Anbietern bereitgestellt werden. Es wird erwartet, dass Universal SASE alle netzwerkbezogenen Angriffsflächen adressiert, egal ob es sich um WAN, Kubernetes-Netzwerke, Kubernetes-Netzwerke mit Service Mesh, VPC-Netzwerke, Edge-Netzwerke usw. handelt. Dies scheint der Trend zu sein und wird akzeptiert, da viele CNAPP-Anbieter nicht mehr viel über CSNS sprechen.

Cyber Security Mesh Architektur (CSMA)

Eine der größten Herausforderungen für Unternehmen sind Sicherheitssilos. Unternehmen sind es gewohnt, mehrere Sicherheitsfunktionen von verschiedenen Anbietern einzusetzen, um die Anforderungen an On-Prem-Security, Endpunktsicherheit, Netzwerksicherheit und Cloud-Sicherheit zu erfüllen. Jede Sicherheitsfunktion verfügt über eine eigene Richtlinienverwaltung, Beobachtbarkeit und Datenebene. Infolgedessen werden Verwaltung und Transparenz komplex, was zu Fehlern bei der Sicherheitskonfiguration und damit zu einer verpassten oder verzögerten Erkennung von Sicherheitsvorfällen und Reaktionen führt. Gartner hat den Begriff CSMA als Teil seiner Vordenkerrolle im Bereich Sicherheit geschaffen. Gartner hat erkannt, dass Unternehmen mehrere Sicherheitsfunktionen von verschiedenen Sicherheitsanbietern in Anspruch nehmen müssen. Das CSMA-Konzept zielt auf die Bedürfnisse von Unternehmen ab, die für die Verwaltung und Beobachtung von Richtlinien eine einzige Anlaufstelle benötigen. Gartner hat einige Grundsätze definiert, die von Sicherheitsanbietern befolgt werden sollten, um die Zusammenstellung mehrerer Sicherheitsfunktionen zu ermöglichen. Das vorherrschende Prinzip ist die API-Exposition von Sicherheitsanbietern über die CLI- und Portalschnittstellen hinaus. Der API-first-Ansatz ermöglicht es Unternehmen oder Anbietern von Managed Security, ein einziges konsolidiertes Dashboard für die Richtlinienverwaltung und Sicherheitsanalysen zu realisieren. Gartner weist auch auf die Notwendigkeit einer „Identitätsstruktur“ mit dezentraler Identität der Benutzer hin. Heutzutage verwalten Unternehmen die Anmeldedatenbank mithilfe von Technologien wie AD, LDAP, SAML IdPs und OIDC IdPs usw. Auch wenn es in Ordnung ist, eine Datenbank mit den Identitäten von Angestellten zu haben, ist die Pflege einer ID-Datenbank für öffentliche Nutzer unter Datenschutz- und Sicherheitsaspekten eine Herausforderung. Die Auslagerung von Identitätsdatenbanken und Identitätsprüfungen an verteilte Identitätsanbieter ist sowohl für Unternehmen als auch für Endbenutzer ein Gewinn. Die ADI Association und das W3C arbeiten an einem gemeinsamen Rahmenwerk und Spezifikationen, um eine dezentrale Identitätsstruktur zu realisieren. Obwohl CSMA nicht direkt auf die eigentliche Sicherheit abzielt, minimiert diese Architektur/dieses Konzept die Fehler bei der Sicherheitskonfiguration und bietet E2E-Transparenz für eine schnellere Erkennung von und Reaktion auf Vorfälle. SASE und CNAPP sind auf dem besten Weg, CSMA zu verwirklichen. SASE konsolidiert alle Netzwerksicherheitsfunktionen und Netzwerkfunktionen, indem es eine einheitliche Sichtweise für die Verwaltung und Beobachtung von Netzwerksicherheitsrichtlinien bietet. CNAPP konsolidiert alle Cloud-Sicherheitsfunktionen unter einem Dach. CSMA ist eine Konsolidierungsstufe höher und umfasst SASE, CNAPP, Endpunktsicherheit, Identität und andere Cybersicherheitstechnologien.

Zusammenfassung

Datensicherheit erfordert viele Technologien wie Datenverschlüsselung, Data Governance, Datenmaskierung und Cybersecurity. SASE ist ein integraler Bestandteil der Cybersecurity. Die Cloud- und Edge-Umwandlung in Verbindung mit neueren Anwendungsarchitekturen wie der Microservice-Architektur bietet zusätzliche Angriffspunkte. CNAPP in Verbindung mit Universal SASE geht auf die Sicherheitsherausforderungen ein, die mit neuen Angriffsflächen verbunden sind.

-

CTO Insights Blog

Die Blogserie Aryaka CTO Insights bietet Denkanstöße zu Netzwerk-, Sicherheits- und SASE-Themen.

Aryaka Produktspezifikationen finden Sie in den Aryaka Datenblättern.